In der heutigen digitalen Geschäftswelt ist die sichere und konforme Verwaltung von Benutzerzugriffen auf Unternehmensanwendungen und -ressourcen von entscheidender Bedeutung. SAP Access Control, ein Kernbestandteil der SAP Governance, Risk and Compliance (GRC)-Suite, bietet hierfür eine leistungsstarke Lösung. Dieses Enterprise-Grade-Softwaremodul ermöglicht es Unternehmen, präzise zu definieren, wer welche Zugriffsrechte erhält, und minimiert somit Risiken und Kosten im Zusammenhang mit Compliance-Anforderungen. Die Lösung bietet Echtzeit-Einblicke in bestehende Zugriffsrisiken und -konflikte und optimiert Compliance-Prozesse wie Zugriffsüberprüfungen, die Verwaltung von Zugriffsanfragen und Geschäftsrollen, Notfallzugänge sowie die Analyse und Behebung von Risiken.

Die Bedeutung von SAP GRC Process Control und Access Control

Gesetzliche Vorschriften wie der Sarbanes-Oxley Act (SOX) fordern robuste Kontrollen zur Verhinderung, Erkennung und Minderung von Fehlverhalten. Unternehmen sind zwar in der Gestaltung dieser Kontrollen weitgehend frei, unterliegen jedoch strengen Prüfungen und können bei Nichteinhaltung empfindliche Strafen erleiden. Traditionell erfolgte die Überprüfung von Berechtigungen und Rollen oft manuell, ein Prozess, der zeitaufwändig, ineffizient und fehleranfällig war. Große Teams von internen Auditoren waren erforderlich, um Daten für vollständige Berichte zusammenzustellen.

Diese manuelle Vorgehensweise birgt erhebliche Nachteile: Sie ist langsam, kann zu Dateneingabefehlern oder menschlichem Versagen führen, was sich in falsch-positiven oder falsch-negativen Ergebnissen niederschlägt. Zudem sind die Berichte oft veraltet, sobald sie abgeschlossen sind, was die Behebungsbemühungen verzögert. Ein weiterer Nachteil ist das Fehlen von Echtzeit-Feedback über die Auswirkungen der Zuweisung zusätzlicher Berechtigungen zu einem Benutzer. Dies führt häufig dazu, dass Benutzer unnötige Privilegien erhalten, weil der zuständige Manager die bereits vorhandenen Berechtigungen nicht kennt. Die Folge sind kumulierende Berechtigungen, die unbeabsichtigte Konflikte und Risiken schaffen, die nicht behoben werden.

Ohne dedizierte Lösungen wie SAP Process Control und Access Control sind Behebungsbemühungen oft zum Scheitern verurteilt. Beispielsweise ist ein effektives Rollen-Redesign, das die Ergebnisse von Rollenänderungen in Echtzeit anzeigt, nicht möglich. Dies kann dazu führen, dass Unternehmen neue Compliance-Probleme einführen oder die Belastung der SAP Governance, Risk and Compliance-Bemühungen durch die Schaffung übermäßig komplexer Rollen erhöhen.

SAP Process Control und Access Control automatisieren einen Großteil des Berichtsprozesses sowie die Erkennung und Behebung von Compliance-Problemen. Auditberichte werden auf Basis von Änderungslogs erstellt, was Fehler minimiert und eine vollständige Überprüfung der Zugriffsprozesse ermöglicht.

Kernfunktionen von SAP Access Control

SAP Access Control bietet eine Reihe von Schlüsselmerkmalen und Modulen, um eine umfassende Zugriffsverwaltung zu gewährleisten:

Access Requests (ARQ)

ARQ unterstützt die Implementierung unternehmensspezifischer Richtlinien für die Erstellung und Verwaltung von Zugriffsanfragen. Benutzer können Zugriffe auf Systeme und Anwendungen beantragen. Genehmiger können diese Anfragen prüfen, Separation of Duties (SoD)-Risiken und bestehende Benutzerzugriffe analysieren und die Anfrage anschließend genehmigen, ablehnen oder ändern.

Access Risk Analysis (ARA)

Mit ARA können Sie Zugriffsrisiken und SoD-Richtlinien implementieren. Sicherheitsexperten und Business Process Owner können Berichte ausführen, um die Berechtigungskombinationen eines Benutzers oder einer Rolle zu ermitteln. Sie können die Ursache von Verstößen identifizieren und das Risiko beheben. Diese Funktion ist essenziell, um die Einhaltung von SAP-Zugriffsrichtlinien zu gewährleisten.

Business Role Management (BRM)

SAP ermöglicht die Definition und Verwaltung von Benutzerberechtigungen als Rollen. Rolleninhaber, Rollendesigner und Sicherheitsexperten können BRM nutzen, um Rollen zu pflegen und jede Rolle auf Verstöße gegen Unternehmensrichtlinien zu analysieren.

Emergency Access Management (EAM)

EAM dient der Implementierung unternehmensweiter Richtlinien für Notfallzugänge. Benutzer können Self-Service-Anfragen für dringende Zugriffe auf Anwendungen oder Systeme erstellen. Business Process Owner können diese Anfragen einsehen und den Zugriff gewähren. Compliance-Beauftragte können die Einhaltung der Unternehmensrichtlinien durch regelmäßige Nutzungs- und Protokollaudits überwachen, um nachzuvollziehen, welche Benutzer zu welchem Zeitpunkt auf welche Daten zugegriffen haben.

Periodische Überprüfung von Benutzerzugriff und Separation of Duties (SoD)

SAP Access Control erzwingt unternehmensweite Richtlinien für regelmäßige Compliance-Überprüfungen. Sicherheits- und Business Process Owner können Richtlinien für die regelmäßige Überprüfung von Zugriffskontrollen festlegen. Im Rahmen dieser Überprüfungen bewerten Auditoren die Zugriffskontrollen, melden Probleme und die zuständigen Verantwortlichen entscheiden über erforderliche Korrekturmaßnahmen.

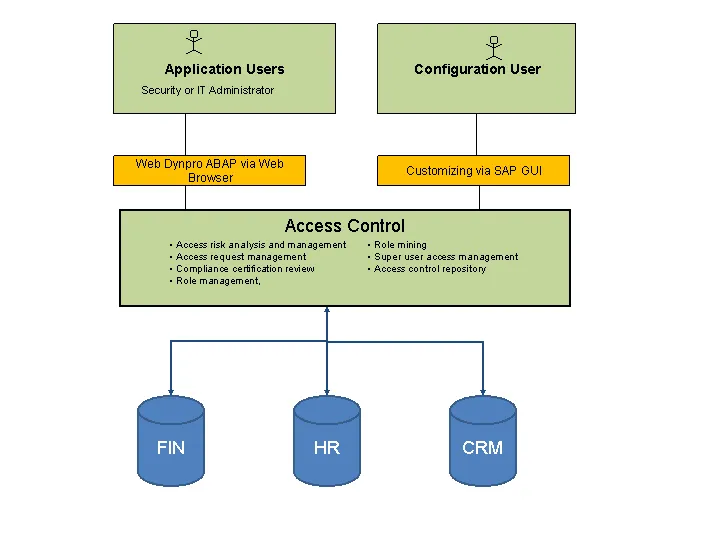

SAP Access Control FlowchartBildquelle: [SAP](https://help.sap.com/saphelp_grcac101/helpdata/en/4e/56dbfdd48028d6e10000000a421bc1/frameset.htm)

SAP Access Control FlowchartBildquelle: [SAP](https://help.sap.com/saphelp_grcac101/helpdata/en/4e/56dbfdd48028d6e10000000a421bc1/frameset.htm)

Der Prozess des SAP SoD Managements

Eine Kernkompetenz von SAP Access Control ist die Unterstützung von Organisationen bei der Verwaltung von SoD und der Bewertung von Rollen zur Identifizierung inhärenter SoD-Konflikte und -Verstöße. Ein effektiver SoD-Managementprozess kann die Wahrscheinlichkeit von Fehlern und Betrug eliminieren oder reduzieren. SoD stellt sicher, dass kein einzelner Benutzer Zugriff auf mehrere Schritte eines sensiblen Geschäftsprozesses hat. Die Umsetzung von Separation of Duties erfordert die Zerlegung von Geschäftsprozessen und die Verteilung von Verantwortlichkeiten auf mehrere Personen. SAP Access Control unterstützt diesen Prozess, der typischerweise in sechs Phasen unterteilt ist:

Schritt 1: Risikoerkennung

Definieren Sie zunächst eine Liste von SoD-Konflikten, die entweder Betrug ermöglichen oder zu schwerwiegenden Fehlern führen können. Dies hilft Ihnen zu bestimmen, welche Risiken inakzeptabel sind und gemeldet, behoben oder gemindert werden sollten. Dieser Schritt erfordert ein solides Verständnis der organisatorischen Prozesse und relevanter Schwachstellen.

Schritt 2: Regeldefinition und Validierung

Erstellen Sie einen Satz technischer Regeln basierend auf den identifizierten Risiken. Dies ermöglicht die Analyse und Identifizierung von Risiken pro Benutzer, Rolle oder Profil.

Phase 3: Risikoanalyse

Analysieren Sie die Ergebnisse der Risikoanalyse. Das ARA-Modul ermöglicht Risikoanalysen für verschiedene Aspekte wie Benutzer, Rollen, Profile und HR-Objekte (Positionen, Aufgaben usw.). Die Ergebnisse bestimmen, ob ein einzelner Benutzer, eine Rolle, ein Profil oder eine Stelle die definierten, konfligierenden Funktionen ausführen kann. Dies hilft, Wege zur Reduzierung oder Eliminierung von Risiken zu identifizieren.

Schritt 4: Behebung (Remediation)

Das Ziel dieses Schrittes ist die Lösung von Konflikten auf Benutzerebene. SoD-Konflikte entstehen oft, wenn Benutzern Privilegien für Aufgaben zugewiesen werden, die sie nicht unbedingt benötigen, oder wenn Aufgaben falsch eingegrenzt sind. Prüfen Sie, ob konfligierende Aufgaben isoliert und anderen Benutzern zugewiesen werden können. Dieser Schritt erfordert typischerweise die Implementierung von Rollenänderungen und -neuzuweisungen, um die Anzahl der Konflikte zu minimieren.

Schritt 5: Minderung (Mitigation)

Wenn ein Konflikt nicht durch Neuzuweisung von Aufgaben und Privilegien behoben werden kann, müssen verbleibende Risiken gemindert werden. Die Minderung erfordert formale Beschreibungen und Maßnahmen zur adäquaten Risikominimierung. Meistens beinhaltet die Minderung die Implementierung von Überwachungsverfahren nach einem Ereignis, weshalb Minderungsmaßnahmen so sparsam wie möglich eingesetzt werden sollten.

Schritt 6: Kontinuierliche Compliance

Dieser abschließende Schritt etabliert eine kontinuierliche Überprüfungsschleife für alle Zugriffsanfragen, die vor der Bereitstellung mit der SoD-Matrix verglichen werden. Stellen Sie sicher, dass alle Rollenänderungen auf Risiken analysiert und vor der Nutzung behoben werden. Dadurch bleibt Ihr System langfristig frei von Verstößen.

Der SoD-Managementprozess ist ein systematischer und entscheidender Bestandteil der effektiven Nutzung von SAP Access Control. Durch die Befolgung dieser Schritte können Unternehmen Risiken effizient mindern, potenzielle Fehler oder Betrug reduzieren und eine robuste Compliance-Haltung mit SAP Access Control aufrechterhalten.

Die Verwaltung von SAP-Zugriffsrechten mit Pathlock

Pathlock ist ein etablierter Partner für SAP-Lösungserweiterungen und erweitert Ihre SAP Access Control-Investitionen in mehreren kritischen Bereichen:

- Mit Access Violation Management, System Integration Edition, können Kunden ihre SAP Access Control- (und SAP Process Control-) Implementierung erweitern, um unternehmensübergreifende SoD-Risiken in SAP Cloud-Anwendungen (wie SAP Ariba und SuccessFactors) und Nicht-SAP-Anwendungen (wie Salesforce und Workday) zu überwachen.

- Mit Access Violation Management, Risk Analysis Edition, können Kunden ihre SAP Access Control-Implementierung durch die Überwachung von SoD-Risikoverstößen ergänzen, um mindernde Kontrollen zu schaffen, die Fehler und Betrug aufdecken können.

- Mit Pathlock können Kunden ihre SAP Access Control-Implementierung um Emergency Access Management für SAP Cloud (SAP Ariba und SuccessFactors) und Nicht-SAP-Anwendungen (wie Salesforce und Workday) erweitern.

- Mit Pathlock-Konnektoren können Kunden ihre SAP Process Control-Implementierung erweitern, um Geschäftsprozesskontrollen über SAP Cloud-Anwendungen (wie SAP Ariba und SuccessFactors) und Nicht-SAP-Anwendungen (wie Salesforce und Workday) hinweg zu überwachen.

- Mit Pathlock können Kunden ihre Rollenbasierte Zugriffskontrolle (RBAC) auf Attributbasierte Zugriffskontrolle erweitern und bieten so eine granulare Datenmaskierung und Verschlüsselung, um einen größeren Schutz zu bieten, als es breite Rollen allein leisten können.

Möchten Sie mehr darüber erfahren, wie Sie Ihre SAP Access Control-Investition mit Pathlock erweitern können? Fordern Sie noch heute eine Demo unserer branchenführenden Plattform an!