Die nahtlose Integration von Single Sign-On (SSO) in SAP ABAP-Systeme über Identity Provider (IdP) wie Active Directory Federation Services (ADFS) ist für moderne Unternehmensarchitekturen unerlässlich. Dieses Dokument bietet eine detaillierte Schritt-für-Schritt-Anleitung zur Konfiguration von SAML2-basiertem SSO, wobei zwei gängige Szenarien abgedeckt werden: die Nutzung eines SAP Web Dispatchers und den direkten Zugriff auf den SAP Application Server. Eine fundierte Kenntnis der Materie und präzise Ausführung sind entscheidend für den Erfolg.

Voraussetzungen

Bevor Sie mit der SAML2-Konfiguration beginnen, ist die erfolgreiche Einrichtung von SSL unerlässlich. Dies gewährleistet die sichere Kommunikation zwischen den beteiligten Systemen.

Konfigurationsschritte

Aktivierung der Dienste

- Navigieren Sie zur Transaktion

SICFim SAP-System. - Aktivieren Sie die folgenden Dienste:

/sap/bc/saml2/cdc_ext_service/sap/bc/webdynpro/sap/saml2/sap/public/bc/icf/logoff/sap/public/bc/sec/saml2/sap/public/myssocntl

- Auf der Seite “Maintain Services” geben Sie einen der oben genannten Dienstnamen ein.

- Klicken Sie im Baummenü mit der rechten Maustaste auf den Dienst und wählen Sie “Activate Service”. Bestätigen Sie die Aktivierung im erscheinenden Dialogfenster.

Konfiguration der SAML2-Local-Provider-Einstellungen

Starten Sie die Transaktion

SAML2oder öffnen Sie die entsprechende URL:https://<FQDN>:<ICM_HTTPS_PORT>/sap/bc/webdynpro/sap/saml2?sap-client=100&sap-language=EN- Hinweis: Wenn Sie einen Web Dispatcher verwenden, greifen Sie über dessen URL auf SAML2 zu:

https://<WEBDISPATCHER_FQDN>:<WEBDISPATCHER_ICM_HTTPS_PORT>/sap/bc/webdynpro/sap/saml2?sap-client=100&sap-language=EN

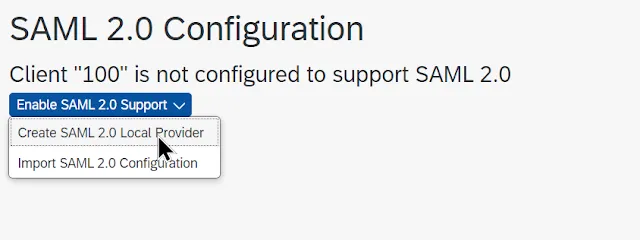

SAML2 Konfiguration Schritt 1

SAML2 Konfiguration Schritt 1- Hinweis: Wenn Sie einen Web Dispatcher verwenden, greifen Sie über dessen URL auf SAML2 zu:

Klicken Sie auf “Enable SAML2.0 Support” und wählen Sie “Create SAML 2.0 Local provider”.

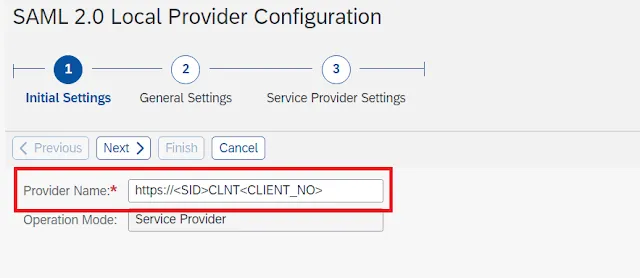

SAML2 Konfiguration Schritt 2

SAML2 Konfiguration Schritt 2Geben Sie im Feld “Provider Name” den Namen Ihres Systems an, z. B.

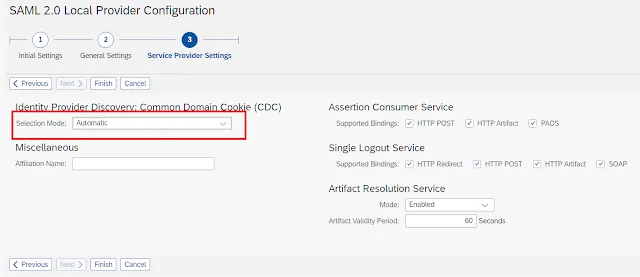

https://<SID><CLIENT_NO>. Klicken Sie auf “Next”. SAML2 Konfiguration Schritt 3

SAML2 Konfiguration Schritt 3Wählen Sie unter “Selection Mode” die Option “Automatic” und klicken Sie auf “Finish”.

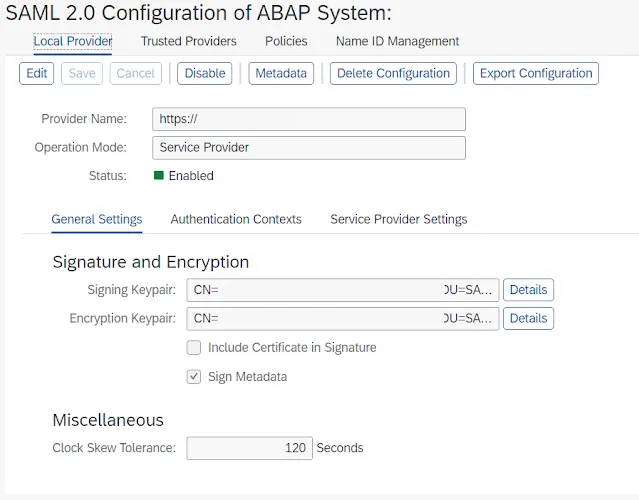

SAML2 Konfiguration Schritt 4

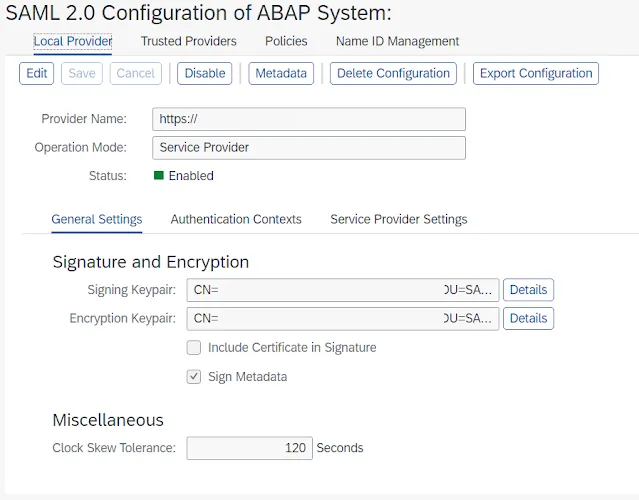

SAML2 Konfiguration Schritt 4Nach Abschluss werden Sie zur Konfigurationsseite weitergeleitet.

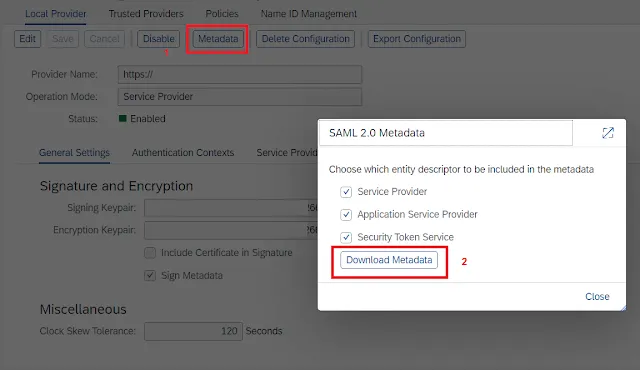

SAML2 Konfiguration Schritt 5

SAML2 Konfiguration Schritt 5Klicken Sie auf die Schaltfläche “Metadata”, um das Dialogfenster für den Metadatendownload zu öffnen. Wählen Sie dann “Download Metadata”. Stellen Sie sicher, dass Pop-ups im Browser zugelassen sind.

SAML2 Konfiguration Schritt 6

SAML2 Konfiguration Schritt 6Teilen Sie die heruntergeladene

Metadata.xml-Datei mit Ihrem ADFS-Team. Diese Datei wird für die Konfiguration der “Relying Party Trust” (RPT) in ADFS benötigt.Nachdem die RPT-Konfiguration abgeschlossen ist, wird das ADFS-Team Ihnen die Föderations-XML-Datei und das Zertifikat zur Verfügung stellen, das zum Signieren der Metadaten-XML verwendet wurde. Falls das Zertifikat nicht bereitgestellt wird, kann es aus der Föderations-XML extrahiert werden.

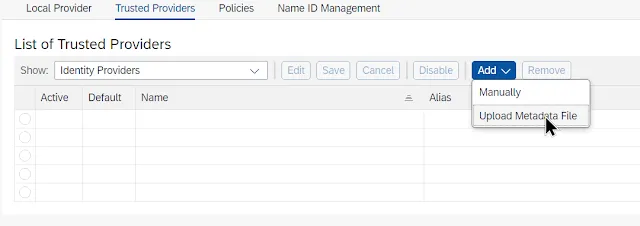

Kehren Sie zur SAML2-Transaktion zurück und klicken Sie auf die Registerkarte “Trusted Providers”.

SAML2 Konfiguration Schritt 9

SAML2 Konfiguration Schritt 9Wählen Sie “Upload Metadata File”.

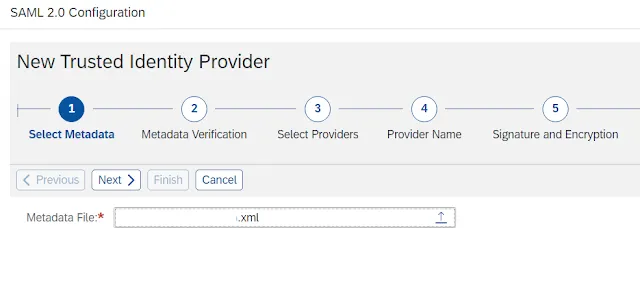

SAML2 Konfiguration Schritt 10

SAML2 Konfiguration Schritt 10Laden Sie die Föderations-XML-Datei hoch.

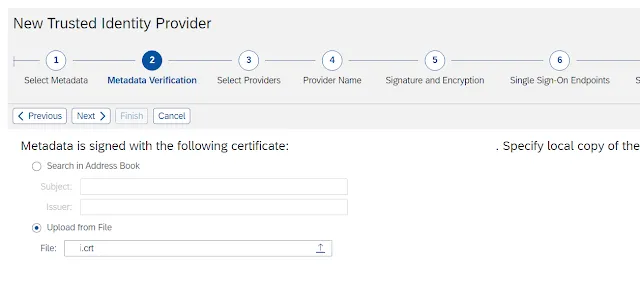

SAML2 Konfiguration Schritt 11

SAML2 Konfiguration Schritt 11Im nächsten Schritt “Metadata Verification” laden Sie das Föderationszertifikat hoch und klicken Sie auf “Next”.

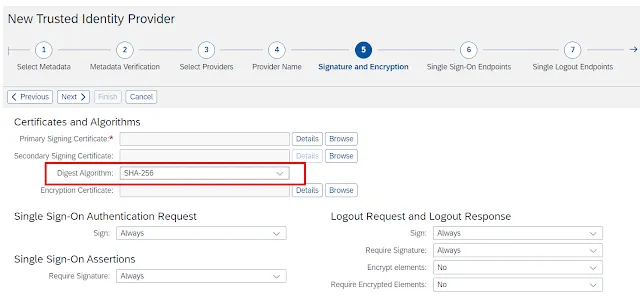

SAML2 Konfiguration Schritt 12

SAML2 Konfiguration Schritt 12Wählen Sie im Schritt “Signature and Encryption” den Digest-Algorithmus.

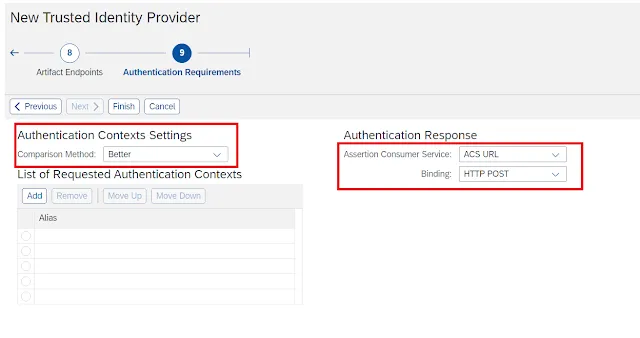

SAML2 Konfiguration Schritt 13

SAML2 Konfiguration Schritt 13Wählen Sie unter “Authentication Requirements” die gewünschte Option aus und klicken Sie auf “Finish”.

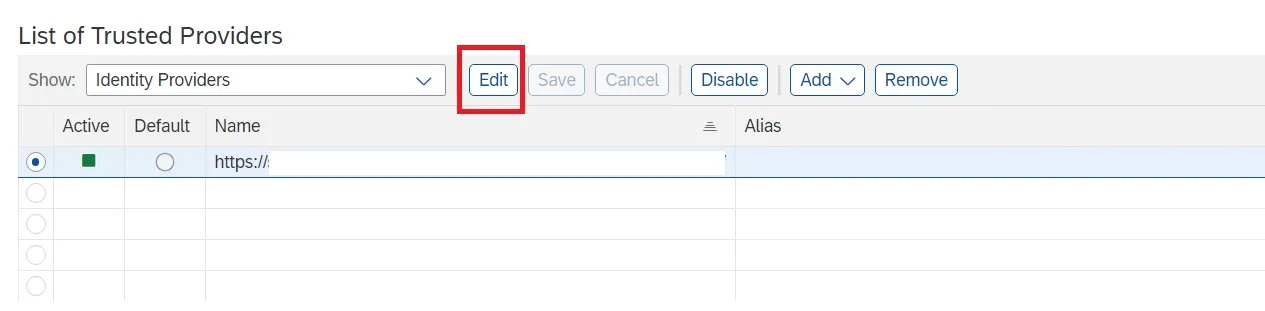

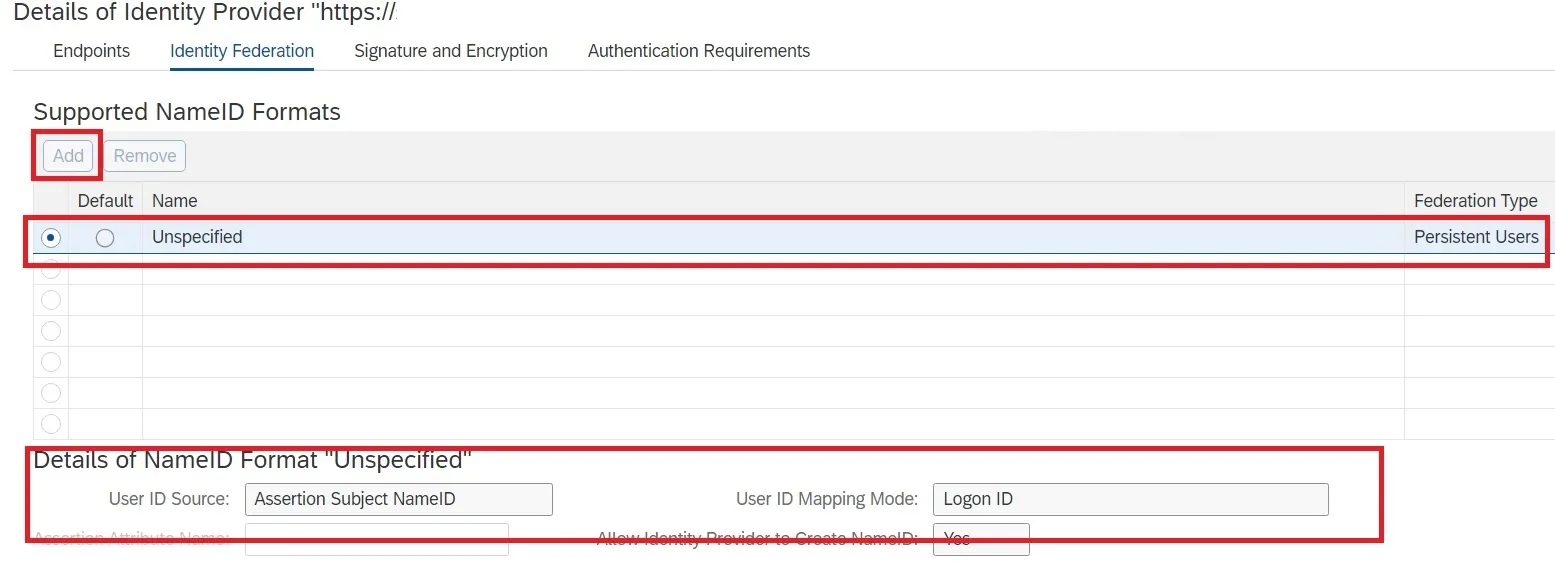

SAML2 Konfiguration Schritt 14

SAML2 Konfiguration Schritt 14Klicken Sie zunächst auf “Edit”, dann auf “Add”, wählen Sie “Unspecified” und speichern Sie die Einstellungen.

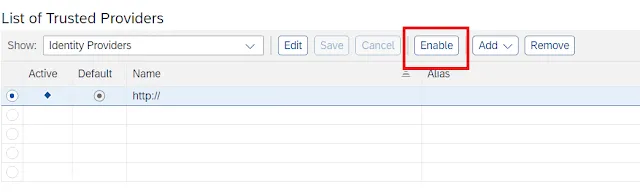

SAML2 Konfiguration Schritt 15 Teil 1

SAML2 Konfiguration Schritt 15 Teil 1 SAML2 Konfiguration Schritt 15 Teil 2

SAML2 Konfiguration Schritt 15 Teil 2Klicken Sie auf “Enable”, um die Konfiguration zu aktivieren.

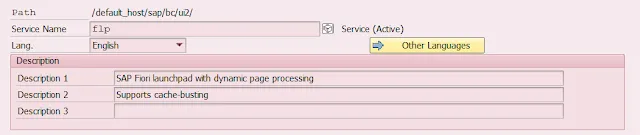

SAML2 Konfiguration Schritt 16

SAML2 Konfiguration Schritt 16

Konfiguration des alternativen Anmeldeverfahrens

Navigieren Sie zur Transaktion

SICF.Geben Sie den Servicenamen oder Alias ein, z. B.

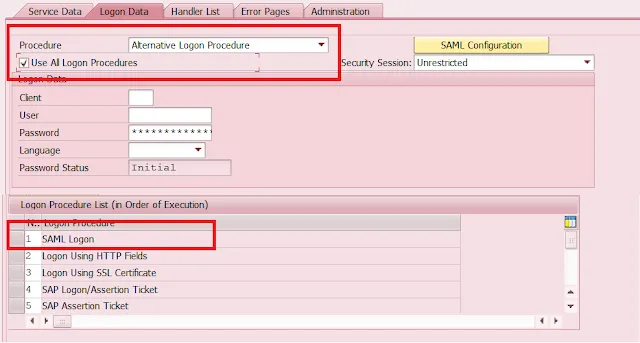

/sap/bc/ui2/flp, und öffnen Sie den Dienst. SAML2 Konfiguration Schritt 17

SAML2 Konfiguration Schritt 17Wählen Sie die Registerkarte “Logon Data”. Wählen Sie “Alternative Logon Procedure” und setzen Sie “SAML Logon” auf den Wert

1. Speichern Sie die Einstellungen. SAML2 Konfiguration Schritt 18

SAML2 Konfiguration Schritt 18Testen Sie den Dienst, indem Sie die entsprechende URL direkt im Browser aufrufen. Bei Fehlern im Zusammenhang mit der RPT wenden Sie sich bitte an Ihr ADFS-Team.

Fehlerbehebung und Diagnose

Bei anderen Problemen können Sie das “Security Diagnostic Tool” über die folgende URL aufrufen:https://<host>:<port>/sap/bc/webdynpro/sap/sec_diag_tool?sap-client=<sap_client>

- Melden Sie sich mit einem Benutzer an, der über die Rolle

SEC_DIAG_TOOL_VIEWERoder über administrative Rechte im betreffenden ABAP-System verfügt. - Geben Sie im Feld “Name” eine Beschreibung für die Trace-Datei ein.

- Wählen Sie den gewünschten Schweregrad der Trace (z. B. “Debug”, “Info” oder “Error”).

- Klicken Sie auf “Start”, um die Trace zu aktivieren.

- Reproduzieren Sie den SAML2-Fehler.

- Stoppen Sie die Trace und laden Sie die generierte Datei herunter. Bei Bedarf an Unterstützung von SAP kann ein Incident unter der Komponente

BC-SEC-LGN-SMLeröffnet werden.

Wichtige Hinweise und Einschränkungen

- Aktuell ist es aufgrund von SAML2/ADFS-Einschränkungen nicht möglich, SAML2-SSO für zwei verschiedene Clients desselben Systems zu konfigurieren.

- Wenn Sie SAML2-SSO sowohl für den Web Dispatcher als auch für die Backend-URL konfigurieren möchten, müssen Sie dem ADFS-Team während der RPT-Konfiguration zusätzliche URLs zur Verfügung stellen:

https://<Webdispatcher_ALIAS_FQDN>:<WEDB_ICM_PORT>/sap/saml2/sp/acs/<CLIENT_NO>https://<Webdispatcher_Physical_FQDN>:<WEDB_ICM_PORT>/sap/saml2/sp/acs/<CLIENT_NO>https://<BACKEND_FQDN>:<BACKEND_ICM_PORT>/sap/saml2/sp/acs/<CLIENT_NO>https://<Webdispatcher_ALIAS_FQDN>:<WEDB_ICM_PORT>/sap/bc/ui2/flp?sap-client=<CLIENT_NO>&sap-language=EN#https://<Webdispatcher_Physical_FQDN>:<WEDB_ICM_PORT>/sap/bc/ui2/flp?sap-client=<CLIENT_NO>&sap-language=EN#https://<BACKEND_FQDN>:<BACKEND_ICM_PORT>/sap/bc/ui2/flp?sap-client=<CLIENT_NO>&sap-language=EN#

Die sorgfältige Beachtung dieser Schritte und Hinweise gewährleistet eine erfolgreiche Implementierung von SAML2 SSO für Ihre SAP ABAP-Umgebung.

SAML2 Konfiguration Schritt 2

SAML2 Konfiguration Schritt 2 SAML2 Konfiguration Schritt 3

SAML2 Konfiguration Schritt 3 SAML2 Konfiguration Schritt 4

SAML2 Konfiguration Schritt 4 SAML2 Konfiguration Schritt 5

SAML2 Konfiguration Schritt 5 SAML2 Konfiguration Schritt 6

SAML2 Konfiguration Schritt 6 SAML2 Konfiguration Schritt 9

SAML2 Konfiguration Schritt 9 SAML2 Konfiguration Schritt 10

SAML2 Konfiguration Schritt 10 SAML2 Konfiguration Schritt 11

SAML2 Konfiguration Schritt 11 SAML2 Konfiguration Schritt 12

SAML2 Konfiguration Schritt 12 SAML2 Konfiguration Schritt 13

SAML2 Konfiguration Schritt 13 SAML2 Konfiguration Schritt 14

SAML2 Konfiguration Schritt 14 SAML2 Konfiguration Schritt 15 Teil 1

SAML2 Konfiguration Schritt 15 Teil 1 SAML2 Konfiguration Schritt 15 Teil 2

SAML2 Konfiguration Schritt 15 Teil 2 SAML2 Konfiguration Schritt 16

SAML2 Konfiguration Schritt 16 SAML2 Konfiguration Schritt 17

SAML2 Konfiguration Schritt 17 SAML2 Konfiguration Schritt 18

SAML2 Konfiguration Schritt 18