Die Sicherheit von industriellen Steuerungssystemen (ICS) bleibt eine kritische Herausforderung in einer zunehmend vernetzten Welt. Cyberbedrohungen entwickeln sich ständig weiter und erfordern proaktive Schutzmaßnahmen. Dieser Bericht, basierend auf einer detaillierten Analyse statistischer Daten aus dem Kaspersky Security Network (KSN), beleuchtet die Bedrohungslandschaft für industrielle Automatisierungssysteme im ersten Halbjahr 2022. Die Ergebnisse unterstreichen die Notwendigkeit robuster Sicherheitslösungen und regelmäßiger Aktualisierungen, wie sie ein Kaspersky 2022 Upgrade bietet, um kritische Infrastrukturen effektiv zu schützen.

Das Kaspersky Security Network (KSN) ist ein verteiltes Antivirus-Netzwerk, das auf der freiwilligen Zustimmung seiner Nutzer basiert, anonymisierte Daten von ihren Computern zu übertragen und zu verarbeiten. Diese Daten sind entscheidend, um die Reaktionsgeschwindigkeit von Sicherheitslösungen auf neue und unbekannte Bedrohungen zu verbessern und die Erkennungsqualität durch den Zugriff auf eine umfassende Cloud-Infrastruktur zu erhöhen. Die übermittelten Informationen, die ausschließlich in Übereinstimmung mit der KSN-Vereinbarung erhoben werden, ermöglichen nicht nur die Analyse der Bedrohungslandschaft, sondern sind auch unerlässlich für die Erkennung neuer Bedrohungen, einschließlich gezielter Angriffe und APTs. Für Organisationen mit Datenübertragungsbeschränkungen empfiehlt sich die Nutzung des Kaspersky Private Security Network-Dienstes, um diesen Schutz zu gewährleisten.

Die Zahlen des ersten Halbjahres 2022

Das erste Halbjahr 2022 war geprägt von signifikanten Cyberbedrohungen für industrielle Steuerungssysteme. Hier sind die wichtigsten Erkenntnisse in Zahlen:

Prozentsatz der ICS-Computer, auf denen bösartige Objekte blockiert wurden:

- 31,8 % – Der weltweite Prozentsatz der ICS-Computer, auf denen im ersten Halbjahr 2022 mindestens einmal bösartige Objekte blockiert wurden.

- 1,7 Prozentpunkte – Der Rückgang dieses Prozentsatzes zwischen Januar und März. Zum ersten Mal seit fünf Jahren der Beobachtung wurde der niedrigste Prozentsatz im ersten Halbjahr im März verzeichnet.

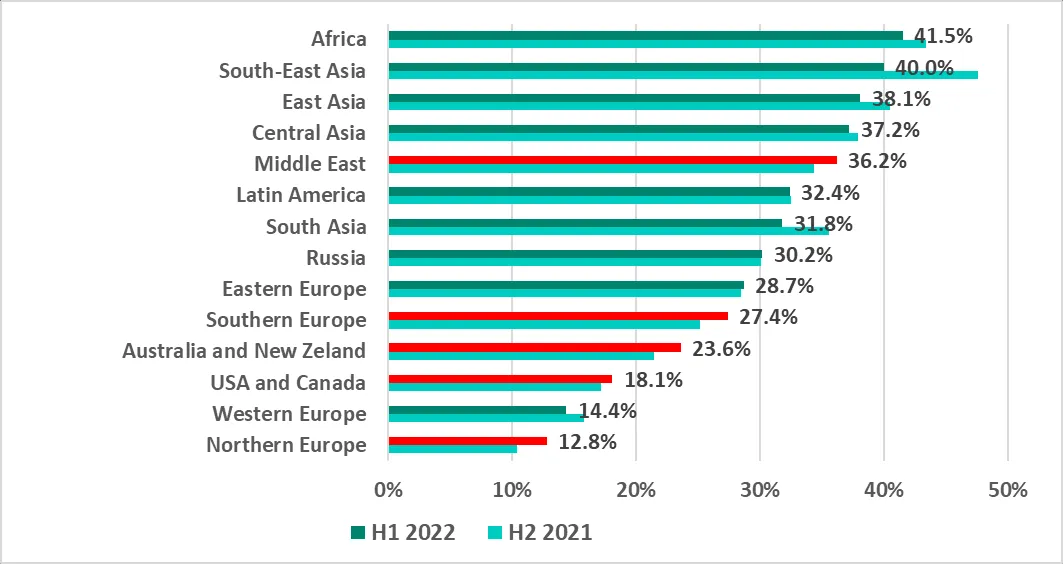

- 41,5 % – Afrika. Der höchste regionale Prozentsatz im ersten Halbjahr 2022.

- 12,8 % – Nordeuropa. Der niedrigste regionale Prozentsatz weltweit im ersten Halbjahr 2022, aber auch der höchste Prozentsatz für diese Region in allen Sechsmonatsperioden von H1 2020 bis H1 2022.

- 43,2 % – Taiwan im ersten Halbjahr 2022. Nach einem unerwarteten Anstieg von 8 Prozentpunkten im ersten Halbjahr 2022 liegt Taiwan nun vor dem chinesischen Festland (41,4 %).

- 6,8 % – Luxemburg im ersten Halbjahr 2022. Der niedrigste Prozentsatz unter den Ländern weltweit.

Malware-Varianten:

- 7.219 – Die Anzahl der Malware-Familien, die auf ICS-Computern blockiert wurden.

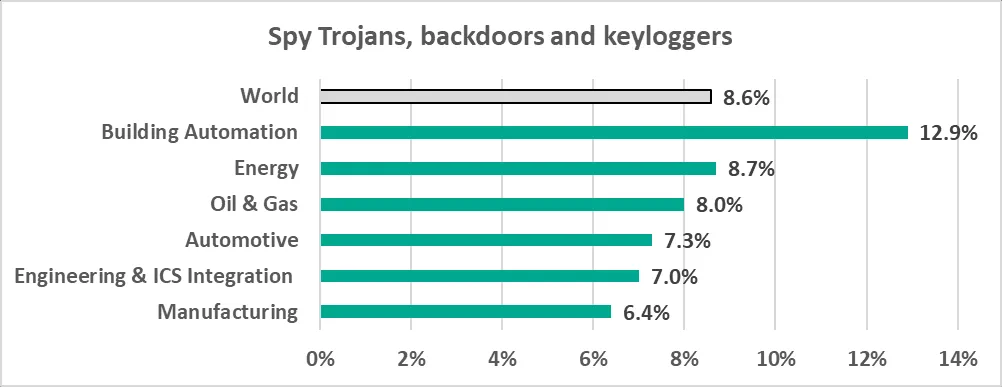

- 8,6 % – Der Prozentsatz der ICS-Computer, auf denen Spyware blockiert wurde. Die Gebäudeautomation war im ersten Halbjahr 2022 mit 12,9 % am stärksten von Spyware betroffen.

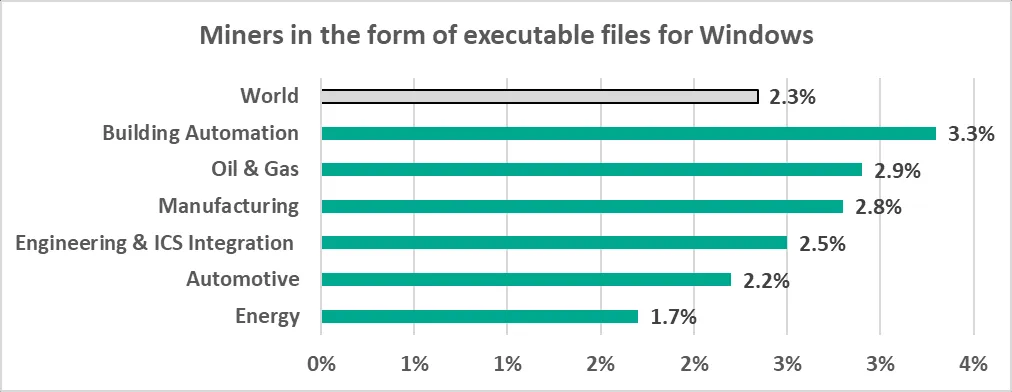

- 2,8 % – Der Prozentsatz der ICS-Computer im Fertigungssektor, auf denen Kryptowährungs-Miner (Windows-ausführbare Dateien) blockiert wurden.

Prozentsatz der ICS-Computer, auf denen Ransomware blockiert wurde:

- 0,65 % – Weltweit im ersten Halbjahr 2022, der höchste Prozentsatz für eine Sechsmonatsperiode von H1 2020 bis H1 2022.

- 0,27 % – Februar 2022. Der höchste Prozentsatz für jeden Monat im Zeitraum von Januar 2020 bis Juni 2022 weltweit.

- 1 % – Prozentsatz für die Gebäudeautomation im ersten Halbjahr 2022, der höchste Prozentsatz unter allen Industrien von ICS-Computern, die von Ransomware angegriffen wurden.

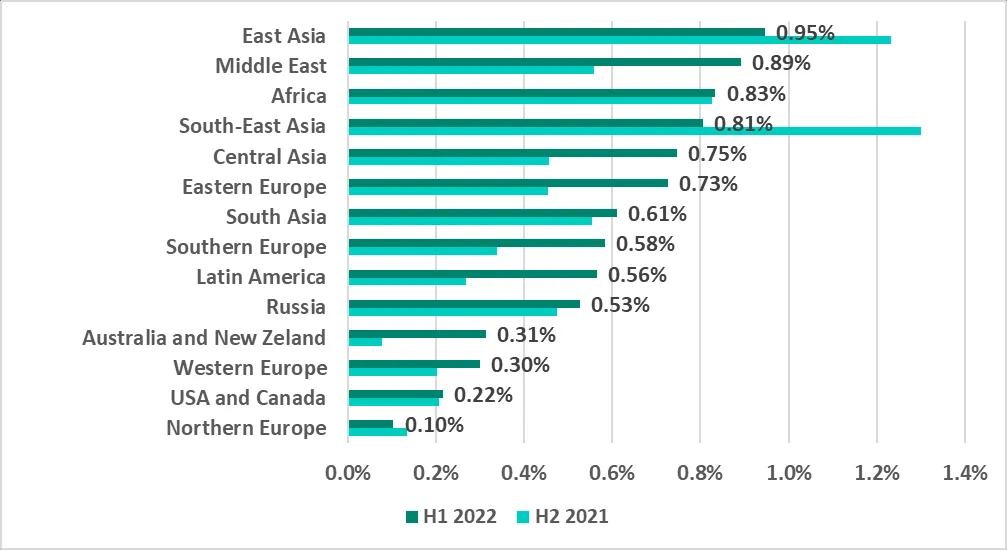

- 0,95 % – Prozentsatz für Ostasien im ersten Halbjahr 2022. Dies ist der höchste Prozentsatz von ICS-Computern, die von Ransomware angegriffen wurden, unter allen Regionen.

- 0,89 % – Naher Osten im ersten Halbjahr 2022. Der Nahe Osten liegt im Ransomware-basierten Ranking der Regionen an zweiter Stelle. Der Prozentsatz der ICS-Computer, auf denen Ransomware in einem Sechsmonatszeitraum blockiert wurde, stieg in dieser Region seit 2020 um das 2,5-fache.

- 9 von 14 – Die Anzahl der Regionen, in denen der Prozentsatz der ICS-Computer, auf denen Ransomware blockiert wurde, im ersten Halbjahr 2022 anstieg.

Bedrohungsquellen:

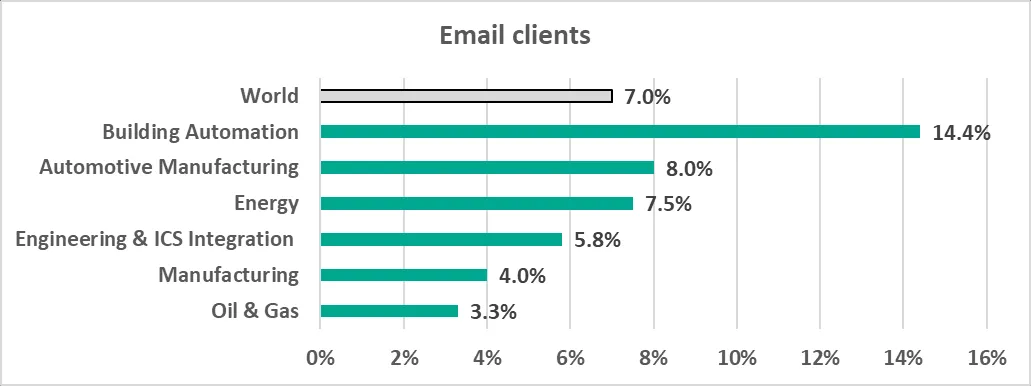

- 14,4 % – Der Prozentsatz der ICS-Computer, auf denen bösartige E-Mail-Anhänge und Phishing-Links im Gebäudeautomationssektor blockiert wurden. Dies ist doppelt so viel wie der weltweite Durchschnitt von 7 %. Fachleute in der Gebäudeautomation nutzen Internetressourcen und E-Mails aktiv und können von Angreifern als “Einstiegspunkte” in die Infrastruktur der Zielorganisation genutzt werden.

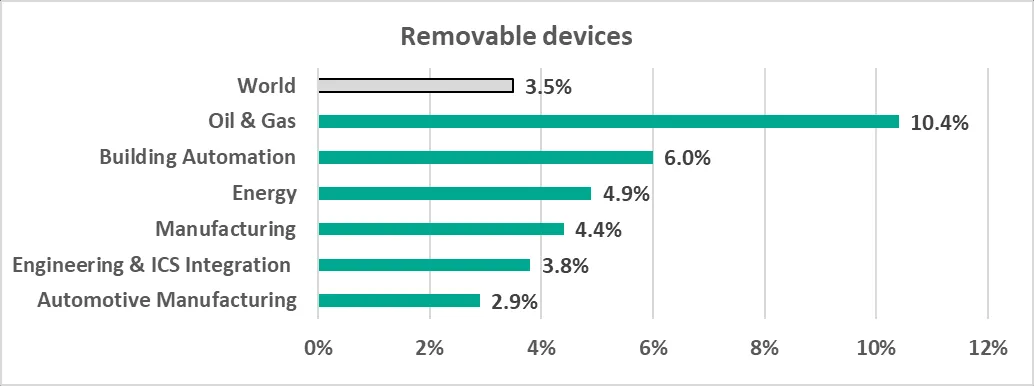

- 10,4 % – Der Prozentsatz der ICS-Computer, auf denen Bedrohungen beim Anschließen von Wechselmedien im Öl- und Gassektor blockiert wurden, was dreimal mehr ist als der weltweite Durchschnitt von 3,5 %.

- 1,2 % – Der Prozentsatz der ICS-Computer in der Öl- und Gasindustrie, auf denen Malware in Netzwerkordnern blockiert wurde, was doppelt so viel ist wie der weltweite Durchschnitt von 0,6 %.

Diese Zahlen verdeutlichen die anhaltende und sich entwickelnde Bedrohungslandschaft. Ein Kaspersky 2022 Upgrade ist daher nicht nur eine Empfehlung, sondern eine Notwendigkeit, um mit diesen dynamischen Gefahren Schritt zu halten und die Sicherheit kritischer industrieller Systeme zu gewährleisten.

Globale Statistik

Prozentsatz der ICS-Computer, auf denen bösartige Objekte blockiert wurden

Im ersten Halbjahr 2022 wurden bösartige Objekte auf 31,8 % der ICS-Computer blockiert. Dies unterstreicht die ubiquitäre Präsenz von Cyberbedrohungen in industriellen Umgebungen.

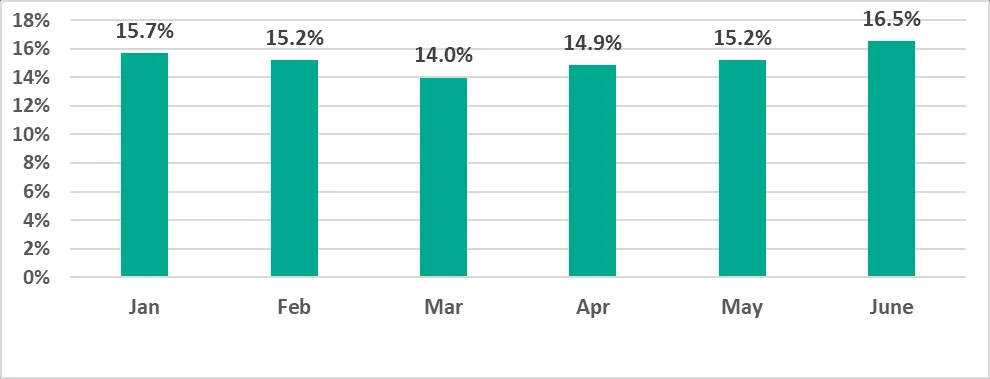

Im ersten Halbjahr 2022 sehen wir den größten Prozentsatz von ICS-Computern, auf denen bösartige Objekte blockiert wurden, im Juni und den kleinsten im März.

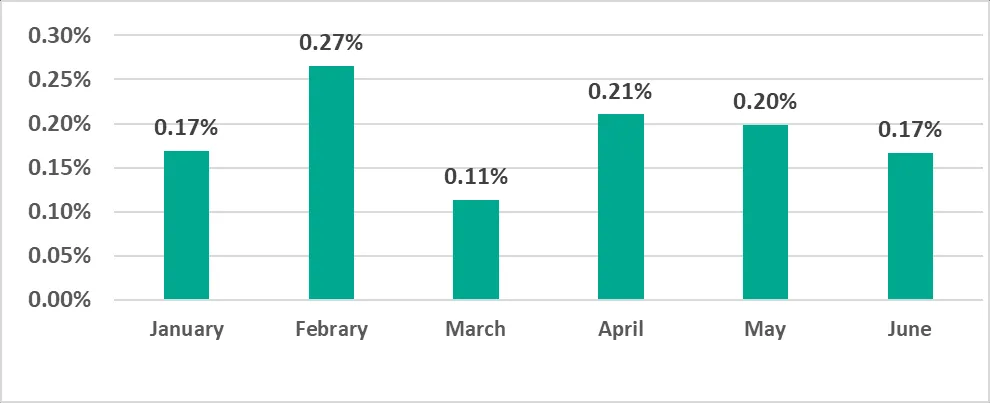

Diagramm: Prozentsatz der ICS-Computer mit blockierten bösartigen Objekten im ersten Halbjahr 2022, nach Monaten.

Diagramm: Prozentsatz der ICS-Computer mit blockierten bösartigen Objekten im ersten Halbjahr 2022, nach Monaten.

Bemerkenswerterweise wurde im ersten Halbjahr 2022 zum ersten Mal seit fünf Jahren der niedrigste Prozentsatz im März beobachtet. Niedrige Werte in den monatlichen Statistiken sind normalerweise mit Urlaubs- und Ferienzeiten verbunden, wie den Sommermonaten sowie Dezember und Januar. Dies liegt wahrscheinlich an einer geringeren Benutzeraktivität und folglich einem geringeren Anteil von Computern, auf denen Malware blockiert wurde.

Wir glauben, dass der ungewöhnlich niedrige Prozentsatz im März 2022 auch mit einem Rückgang der Benutzeraktivität zusammenhing, der diesmal wahrscheinlich auf unterbrochene Lieferketten und Spitzen bei COVID-Infektionen im Januar und März 2022 zurückzuführen war. Diese Faktoren können die Exposition von ICS-Systemen gegenüber Bedrohungen zeitweise reduziert haben, ändern aber nichts an der Notwendigkeit einer kontinuierlichen Überwachung und eines zuverlässigen Schutzes, wie ihn ein Kaspersky 2022 Upgrade bieten kann.

Vielfalt der erkannten Malware

Im ersten Halbjahr 2022 blockierten Kaspersky-Sicherheitslösungen über 102.000 Malware-Varianten aus 7.219 Familien in industriellen Automatisierungssystemen. Diese enorme Vielfalt erfordert umfassende und adaptive Schutzmechanismen.

Malware-Kategorien

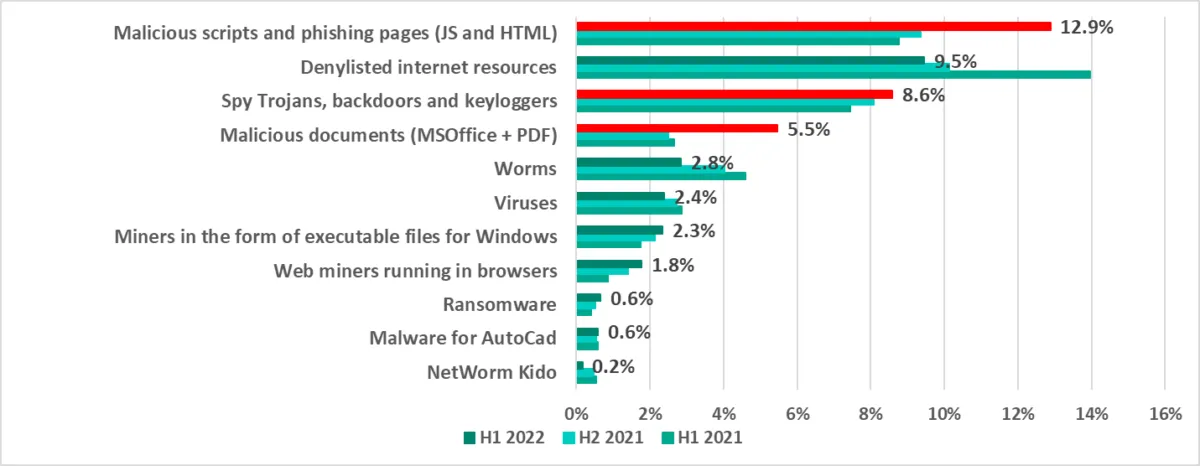

Bösartige Objekte, die von Kaspersky-Produkten auf ICS-Computern blockiert wurden, fallen in viele Kategorien. Eine kurze Beschreibung jeder Kategorie finden Sie in einem separaten Dokument.

Grafik: Anteil der ICS-Computer, auf denen Aktivitäten von bösartigen Objekten verschiedener Kategorien verhindert wurden, ein wichtiger Aspekt für ein Kaspersky 2022 Upgrade.

Grafik: Anteil der ICS-Computer, auf denen Aktivitäten von bösartigen Objekten verschiedener Kategorien verhindert wurden, ein wichtiger Aspekt für ein Kaspersky 2022 Upgrade.

*Beachten Sie, dass die resultierenden Prozentsätze nicht summiert werden sollten, da in vielen Fällen Bedrohungen von zwei oder mehr Typen auf einem einzigen Computer während des angegebenen Berichtszeitraums blockiert worden sein können.

Im ersten Halbjahr 2022 wurden die größten Zuwächse bei den Prozentsätzen von ICS-Computern beobachtet, auf denen die folgende Malware blockiert wurde:

- Bösartige Skripte und Phishing-Seiten (JS und HTML) – um 3,5 Prozentpunkte.

- Bösartige Dokumente – um 3,0 Prozentpunkte.

- Spyware – Trojanische Spione, Backdoors und Keylogger – um 0,5 Prozentpunkte.

Bösartige Skripte und Phishing-Seiten werden sowohl über das Internet als auch über E-Mail-Nachrichten verbreitet.

Bedrohungsakteure versenden häufig bösartige Dokumente in Phishing-E-Mails. All diese Methoden werden aktiv für Erstinfektionen genutzt.

Die nächste Stufe beinhaltet in den meisten Fällen das Herunterladen von Spyware durch die Angreifer, die zum Diebstahl vertraulicher Informationen, zum Erlangen von Fernzugriff auf infizierte Maschinen und zum Herunterladen gezielter Malware, einschließlich Ransomware, verwendet wird (mehr dazu weiter unten).

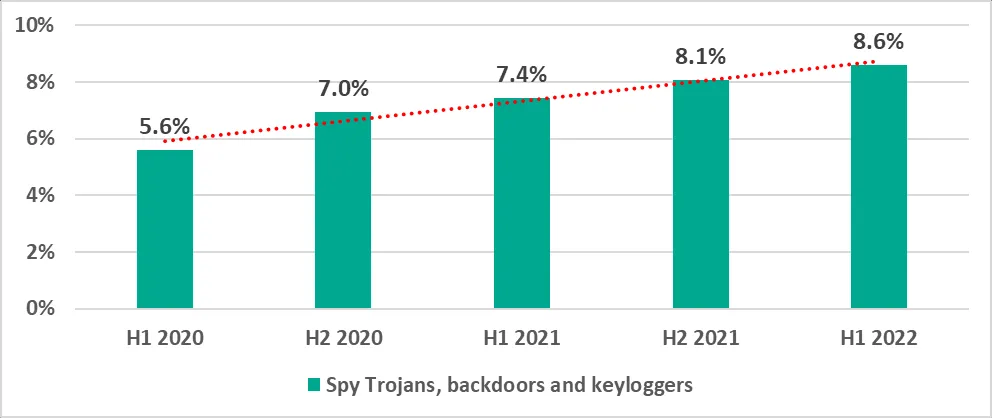

Wir beobachten, dass der Prozentsatz der ICS-Computer, auf denen Spyware blockiert wurde, seit 2020 stetig steigt.

Diagramm: Entwicklung des Prozentsatzes der ICS-Computer, auf denen Spyware blockiert wurde, von 2020 bis H1 2022.

Diagramm: Entwicklung des Prozentsatzes der ICS-Computer, auf denen Spyware blockiert wurde, von 2020 bis H1 2022.

Wir sehen auch einen langsamen, aber stetigen Anstieg des Prozentsatzes der ICS-Computer, auf denen Malware für verdecktes Kryptowährungs-Mining blockiert wird:

- Web-Miner, die in Browsern ausgeführt werden – um 0,4 Prozentpunkte.

- Miner, die als Windows-ausführbare Dateien implementiert sind – um 0,2 Prozentpunkte.

Miner werden oft über Websites verbreitet, auf die Benutzer durch bösartige Skripte umgeleitet wurden. Diese werden von Bedrohungsakteuren auf Medienressourcen und Websites mit Raubkopien platziert.

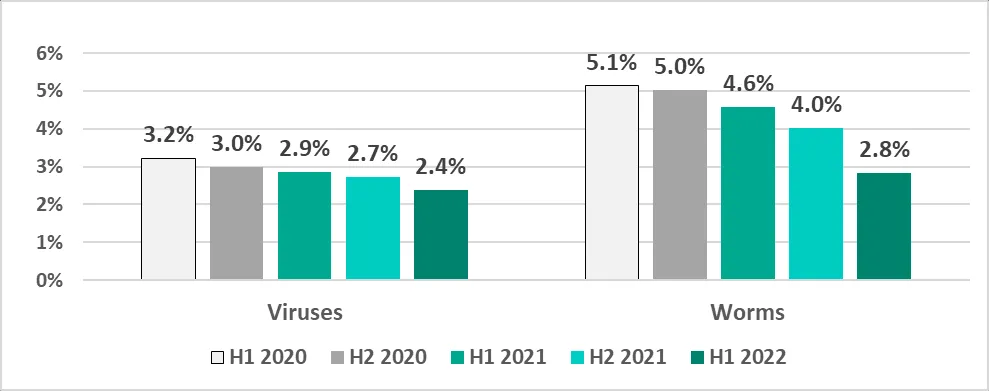

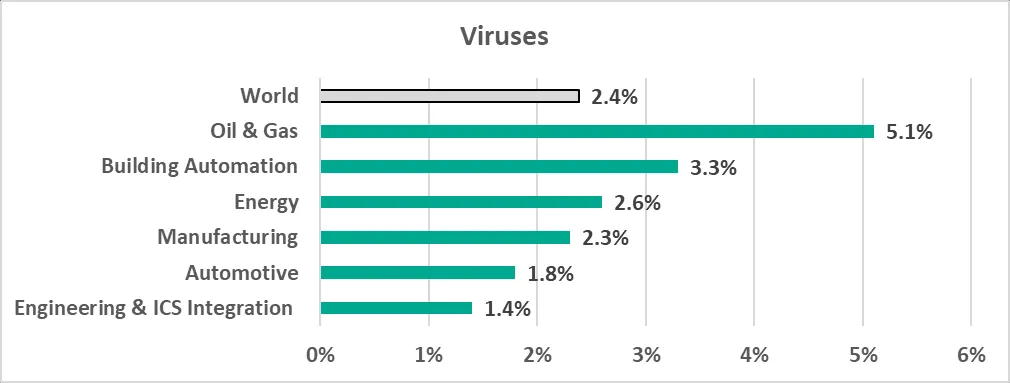

Gleichzeitig beobachten wir einen stetigen Rückgang des Prozentsatzes der ICS-Computer, auf denen Viren und Würmer blockiert wurden. Wir glauben, dass dies ein Nebeneffekt zunehmender Sicherheitsmaßnahmen in OT-Umgebungen sein könnte, die Infektionsherde eliminieren und die Ausbreitung sich selbst verbreitender Malware verhindern.

Grafik: Rückgang des Anteils der ICS-Computer, auf denen Viren und Würmer blockiert wurden, eine wichtige Erkenntnis für die OT-Sicherheit.

Grafik: Rückgang des Anteils der ICS-Computer, auf denen Viren und Würmer blockiert wurden, eine wichtige Erkenntnis für die OT-Sicherheit.

Viren und Würmer verbreiten sich in ICS-Netzwerken über Wechselmedien, Netzwerkordner, infizierte Dateien (einschließlich Backups) und Netzwerkangriffe auf veraltete Software wie Radmin2.

Es gibt eine Reihe relativ alter Viren und Würmer, die sich immer noch verbreiten, wie Kido/Conficker. Obwohl ihre Command-and-Control-Server stillgelegt wurden, stellen diese älteren Würmer und Viren zwei Bedrohungen dar: Erstens untergraben sie die Sicherheit der infizierten Systeme, indem sie beispielsweise Netzwerkports öffnen und Einstellungen ändern, und zweitens können sie potenziell Softwareabstürze oder Denial-of-Service-Bedingungen verursachen.

Jedoch werden auch neue Versionen von Würmern, die von Bedrohungsakteuren zur Verbreitung von Spyware, Ransomware und Minern in infizierten Netzwerken verwendet werden, in ICS-Netzwerken beobachtet. Üblicherweise verbreiten sich diese Würmer, indem sie Schwachstellen in Netzwerkdiensten wie SMB oder RDP ausnutzen, die von Anbietern behoben wurden, aber immer noch in OT-Umgebungen existieren, oder indem sie zuvor gestohlene Authentifizierungsdaten verwenden oder sogar Passwörter durch Brute-Force-Angriffe knacken.

Der Rückgang des Prozentsatzes der ICS-Computer, auf denen solche Malware blockiert wird, ist unter anderem auf eine sorgfältigere Überprüfung von Wechselmedien zurückzuführen. Tatsächlich ist der Prozentsatz der ICS-Computer, auf denen Malware beim Anschließen von Wechselmedien blockiert wurde, über mehrere Sechsmonatsperioden in Folge gesunken.

Ransomware

Im ersten Halbjahr 2022 wurde Ransomware auf 0,65 % der ICS-Computer blockiert. Dies ist der höchste Halbjahresprozentsatz seit H1 2020. Die Bedrohung durch Ransomware in industriellen Systemen ist weiterhin hoch und unterstreicht die Dringlichkeit, Schutzmaßnahmen zu ergreifen, inklusive eines Kaspersky 2022 Upgrade.

Der größte Prozentsatz der ICS-Computer, auf denen Ransomware blockiert wurde, wurde im Februar und der kleinste im März verzeichnet.

Diagramm: Monatlicher Prozentsatz der ICS-Computer, auf denen Ransomware blockiert wurde, Januar bis Juni 2022, unterstreicht die Notwendigkeit eines Kaspersky 2022 Upgrade.

Diagramm: Monatlicher Prozentsatz der ICS-Computer, auf denen Ransomware blockiert wurde, Januar bis Juni 2022, unterstreicht die Notwendigkeit eines Kaspersky 2022 Upgrade.

Bemerkenswerterweise brach der Februar-Wert alle Rekorde über zweieinhalb Jahre der Beobachtung. Dies deutet auf eine akute Phase der Ransomware-Aktivität zu Beginn des Jahres 2022 hin.

Im ersten Halbjahr 2022 stieg der Prozentsatz der von Ransomware angegriffenen ICS-Computer in neun Regionen der Welt an.

Karte: Regionale Verteilung der Ransomware-Angriffe auf ICS-Computer im ersten Halbjahr 2022.

Karte: Regionale Verteilung der Ransomware-Angriffe auf ICS-Computer im ersten Halbjahr 2022.

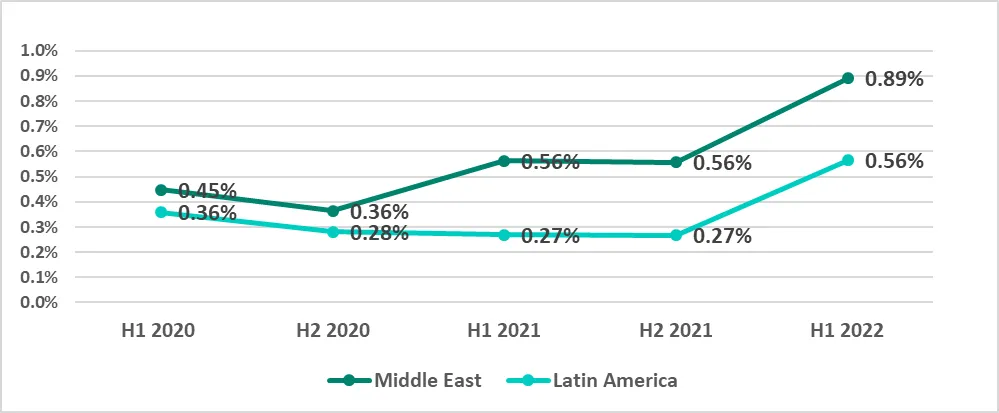

Besonders hervorzuheben ist das Wachstum im Nahen Osten und in Lateinamerika.

Seit 2020 ist der Prozentsatz der ICS-Computer, auf denen Ransomware im Nahen Osten blockiert wurde, langsam um das 2,5-fache gestiegen.

In Lateinamerika sank die Zahl bis Ende 2021, aber im ersten Halbjahr 2022 verdoppelte sich die Zahl plötzlich im Vergleich zu H2 2021.

Diagramm: Vergleich des Ransomware-Befalls von ICS-Computern im Nahen Osten und Lateinamerika, H1 2022.

Diagramm: Vergleich des Ransomware-Befalls von ICS-Computern im Nahen Osten und Lateinamerika, H1 2022.

Palästina führt derzeit das Ranking der Länder und Gebiete mit dem höchsten Prozentsatz von ICS-Computern an, auf denen Ransomware blockiert wurde.

Dieses Ranking wird alle sechs Monate aktualisiert, und im ersten Halbjahr 2022 sind nur 3 Länder aus H2 2021 geblieben – Algerien, Ägypten und die Türkei. Die ständige Veränderung in diesen Listen unterstreicht die Notwendigkeit, Schutzmechanismen kontinuierlich zu aktualisieren, weshalb ein Kaspersky 2022 Upgrade von entscheidender Bedeutung ist.

Bedrohungsquellen

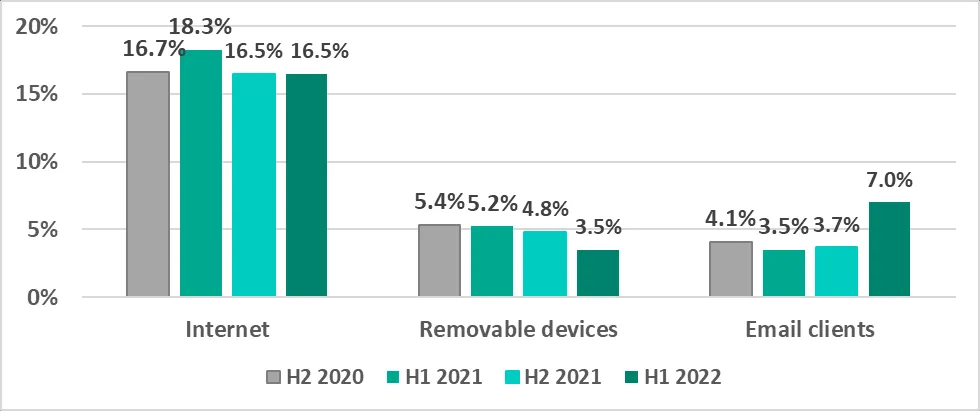

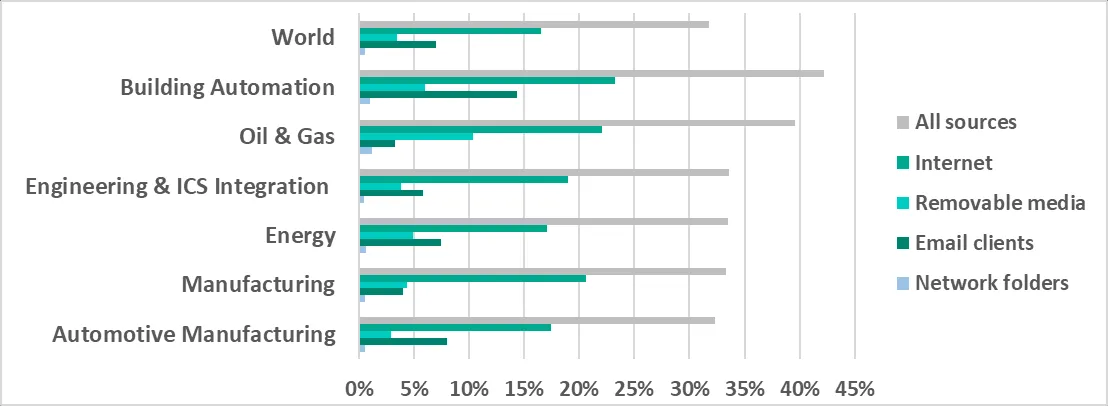

Die Hauptbedrohungsquellen für Computer in der betrieblichen Technologie-Infrastruktur von Organisationen bleiben das Internet, Wechselmedien und E-Mail.

Grafik: Prozentsatz der ICS-Computer, auf denen Bedrohungen aus verschiedenen Quellen blockiert wurden, zeigt die Vielfalt der Angriffsvektoren.

Grafik: Prozentsatz der ICS-Computer, auf denen Bedrohungen aus verschiedenen Quellen blockiert wurden, zeigt die Vielfalt der Angriffsvektoren.

Im ersten Halbjahr 2022 sehen wir einen anhaltenden Rückgang des Prozentsatzes der ICS-Computer, auf denen Malware beim Anschließen von Wechselmedien blockiert wurde.

Gleichzeitig sehen wir ein stabiles Wachstum des Prozentsatzes der ICS-Computer, auf denen bösartige E-Mail-Anhänge und Phishing-Links blockiert wurden. Ein deutlicher Unterschied zwischen H2 2021 und H1 2022 ist teilweise auf die größere Anzahl von ICS-Maschinen zurückzuführen, die uns anonymisierte Statistiken liefern. Ein großer Teil der “neuen” Maschinen sind Computer von ICS-Ingenieuren und Gebäudeautomationssystemen, auf denen E-Mail-Clients ausgiebig genutzt werden (siehe Statistiken nach Branche unten). Der Beitrag solcher Maschinen zum Gesamtprozentsatz der ICS-Computer, auf denen bösartige E-Mail-Anhänge und/oder Phishing-Links blockiert wurden, betrug 2 – 2,5 Prozentpunkte, während die verbleibenden ICS-Computer einen Anstieg von etwa 1 Prozentpunkt ausmachten.

Diese Daten unterstreichen, dass Bedrohungsvektoren sich verschieben. Ein umfassendes Sicherheitskonzept, das alle diese Kanäle abdeckt, ist entscheidend, und ein Kaspersky 2022 Upgrade kann hierbei den neuesten Schutz bieten.

Ausgewählte Industrien

Wir haben uns einige Industrien angesehen, um zu sehen, wie sich die Situation von Sektor zu Sektor ändert.

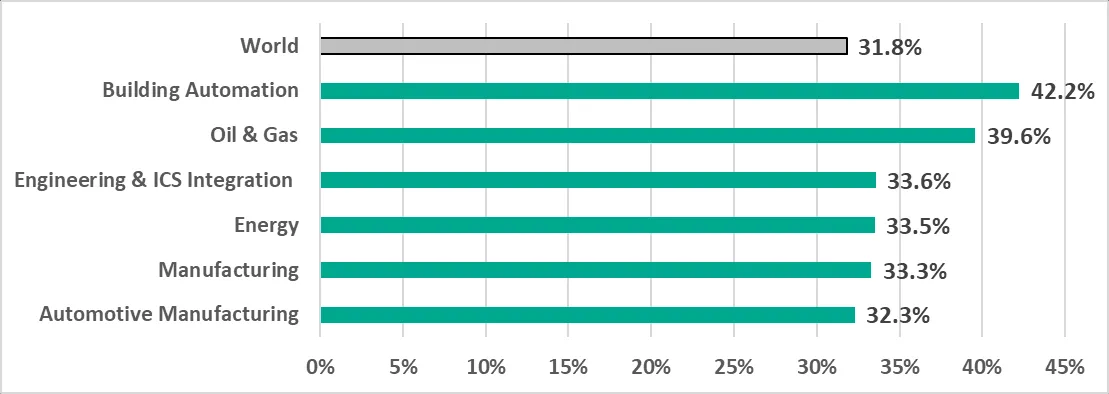

Der Prozentsatz der ICS-Computer, auf denen bösartige Objekte in allen von uns ausgewählten Industrien blockiert wurden, war größer als der globale Durchschnitt.

Balkendiagramm: Anteil der ICS-Computer mit blockierten bösartigen Objekten in ausgewählten Industrien, H1 2022.

Balkendiagramm: Anteil der ICS-Computer mit blockierten bösartigen Objekten in ausgewählten Industrien, H1 2022.

Zwei Sektoren, Gebäudeautomation und Öl und Gas, führen die anderen um 8,6 Prozentpunkte bzw. 6 Prozentpunkte an.

Die Sektoren Ingenieurwesen und ICS-Integratoren, Energie und Fertigung liegen innerhalb von 0,1 Prozentpunkten voneinander.

Im Jahr 2021 sank der Prozentsatz der ICS-Computer, auf denen bösartige Objekte blockiert wurden, in allen von uns untersuchten Sektoren. Die einzige Ausnahme war Öl und Gas, wo der Prozentsatz im zweiten Halbjahr 2021 stieg. Im ersten Halbjahr 2022 war Öl und Gas jedoch der einzige Sektor, in dem der Prozentsatz sank – der Prozentsatz stieg in allen anderen Sektoren leicht an.

Trotz des Anstiegs des Prozentsatzes der angegriffenen ICS-Computer im ersten Halbjahr 2022 sind alle Prozentsätze geringer als im zweiten Halbjahr 2020.

Die Hauptbedrohungsquellen in allen Sektoren waren das Internet, E-Mail und Wechselmedien.

Grafik: Bedrohungsquellen in ausgewählten Industrien im ersten Halbjahr 2022, mit Fokus auf Internet, E-Mail und Wechselmedien.

Grafik: Bedrohungsquellen in ausgewählten Industrien im ersten Halbjahr 2022, mit Fokus auf Internet, E-Mail und Wechselmedien.

Gebäudeautomation

Die Gebäudeautomation liegt mit 42,2 % an erster Stelle in der Bewertung der ausgewählten Industrien, gemessen am Prozentsatz der ICS-Computer, auf denen bösartige Objekte blockiert wurden.

Dies war die “unruhigste” Industrie – sie führte in den meisten Branchenratings nach verschiedenen Arten von Malware und auch nach einigen Bedrohungsquellen.

Aus den Diagrammen unten ist ersichtlich, dass Fachleute in der Gebäudeautomationsbranche Internetressourcen und E-Mails aktiver nutzen als in anderen Branchen. Infolgedessen können sie für Angreifer einen leichter zugänglichen “Einstiegspunkt” in die Infrastruktur der Zielorganisation darstellen. Angesichts der Tatsache, dass die Überwachungs- und Steuerungsfunktion von Gebäudeautomationssystemen oft aus der Organisationsstruktur eines Unternehmens ausgelagert und beispielsweise als Dienstleistung von Drittanbietern erbracht wird, kann ein kompromittierter Arbeitsplatz eines Gebäudeautomationsingenieurs oder -bedieners Angreifern leicht Zugang zu vielen Organisationen gleichzeitig verschaffen.

Die Gebäudeautomation führt in Rankings, die auf dem Prozentsatz der ICS-Computer basieren, auf denen folgende Arten von Bedrohungen blockiert wurden:

- Bösartige Objekte aus dem Internet.

- Über das Internet verbreitete Bedrohungen:

- Sperrlisten-Internetressourcen – 11,5 %,

- Bösartige Skripte und Phishing-Seiten – 17,7 %.

- Bösartige E-Mail-Anhänge und Phishing-Links. Wie wir im Diagramm unten sehen können, führt die Gebäudeautomation mit deutlichem Vorsprung, und darüber hinaus ist der Prozentsatz für diesen Sektor doppelt so hoch wie der weltweite Durchschnitt.

Diagramm: Prozentsatz der ICS-Computer mit blockierten bösartigen E-Mail-Anhängen und Phishing-Links in der Gebäudeautomation, weit über dem Durchschnitt.

Diagramm: Prozentsatz der ICS-Computer mit blockierten bösartigen E-Mail-Anhängen und Phishing-Links in der Gebäudeautomation, weit über dem Durchschnitt.

- Bösartige Office-Dokumente, die üblicherweise über Phishing-E-Mails verbreitet werden. In dieser Kategorie ist der Prozentsatz der Gebäudeautomation erwartungsgemäß fast doppelt so hoch wie der weltweite Durchschnitt.

- Spyware, die die häufigste Nutzlast von Phishing-E-Mails ist, wird auch auf einem höheren Prozentsatz von Computern gefunden als in anderen Industrien.

Grafik: Anteil der ICS-Computer, auf denen Spyware in der Gebäudeautomation blockiert wurde, zeigt branchenspezifische Risiken auf.

Grafik: Anteil der ICS-Computer, auf denen Spyware in der Gebäudeautomation blockiert wurde, zeigt branchenspezifische Risiken auf.

- Ransomware

- Malware für verdecktes Kryptowährungs-Mining

Diagramm: Prozentsatz der ICS-Computer mit blockierter Krypto-Mining-Malware in der Gebäudeautomation, ein wachsendes Problem.

Diagramm: Prozentsatz der ICS-Computer mit blockierter Krypto-Mining-Malware in der Gebäudeautomation, ein wachsendes Problem.

Die hohe Expositionsrate in der Gebäudeautomation macht ein Kaspersky 2022 Upgrade für Unternehmen in diesem Sektor besonders wichtig, um umfassenden Schutz gegen eine Vielzahl von Angriffsvektoren zu gewährleisten.

Öl- und Gasindustrie

Die Öl- und Gasindustrie liegt auf dem zweiten Platz unter den ausgewählten Industrien, basierend auf dem Prozentsatz der ICS-Computer, auf denen die folgenden bösartigen Objekte blockiert wurden:

- Alle bösartigen Objekte (39,6 %),

- Ransomware (0,8 %),

- Kryptowährungs-Miner – Windows-ausführbare Dateien (2,9 %) (siehe die obigen Diagramme).

Die Öl- und Gasindustrie führt ihrerseits in den folgenden Rankings nach Prozentsatz der ICS-Computer, auf denen Malware blockiert wurde:

- Beim Anschließen von Wechselmedien.

Grafik: Hoher Anteil von Malware über Wechselmedien in der Öl- und Gasindustrie, ein häufiger Angriffsvektor.

Grafik: Hoher Anteil von Malware über Wechselmedien in der Öl- und Gasindustrie, ein häufiger Angriffsvektor.

Wir glauben, dass ein so hoher Prozentsatz von Computern, auf denen Malware beim Anschließen von Wechselmedien blockiert wird, hauptsächlich auf die Funktionsweise dieser Industrie zurückzuführen ist. Eine große Anzahl geografisch verteilter Unternehmen, oft mit schlechten Kommunikationskanälen, die entfernte Systeme und Standorte verbinden, bedeutet, dass Wechselmedien bei Wartungsaufgaben im Vergleich zu anderen Industrien stärker genutzt werden müssen.

- In Netzwerkordnern.

- Viren und Würmer.

Diagramm: Prozentsatz der ICS-Computer mit blockierten Viren und Würmern in der Öl- und Gasindustrie, oft über Wechselmedien verbreitet.

Diagramm: Prozentsatz der ICS-Computer mit blockierten Viren und Würmern in der Öl- und Gasindustrie, oft über Wechselmedien verbreitet.

Es überrascht nicht, dass die Öl- und Gasindustrie hier führt, da Viren und Würmer sich hauptsächlich über Netzwerke via Wechselmedien und Netzwerkordner verbreiten. Ein Kaspersky 2022 Upgrade bietet erweiterte Funktionen zum Scannen und Schützen von Wechselmedien und Netzwerkfreigaben, was für die Öl- und Gasindustrie von unschätzbarem Wert ist.

Fertigungsindustrie

Die Fertigungsindustrie liegt auf dem dritten Platz in den Rankings der ausgewählten Industrien nach Prozentsatz der ICS-Computer, auf denen die folgenden Bedrohungen blockiert wurden:

- Internetbedrohungen (20,6 %),

- Kryptowährungs-Miner – Windows-ausführbare Dateien (2,8 %).

Die Industrie liegt auch auf dem zweiten Platz, wenn sie nach Web-Minern bewertet wird, die in Browsern ausgeführt werden (2,4 %, siehe die obigen Diagramme). Angesichts der zunehmenden Digitalisierung und Vernetzung in der Fertigung ist ein aktueller Schutz durch ein Kaspersky 2022 Upgrade entscheidend, um die Produktionsprozesse vor diesen spezifischen Bedrohungen zu schützen.

Regionen und Länder

Regionen

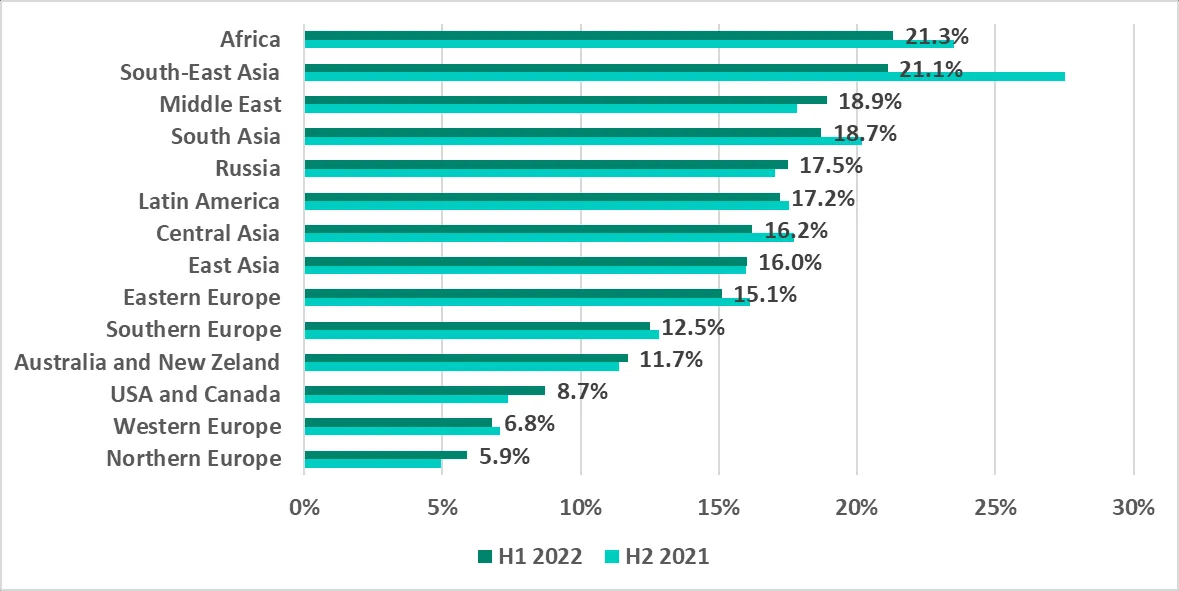

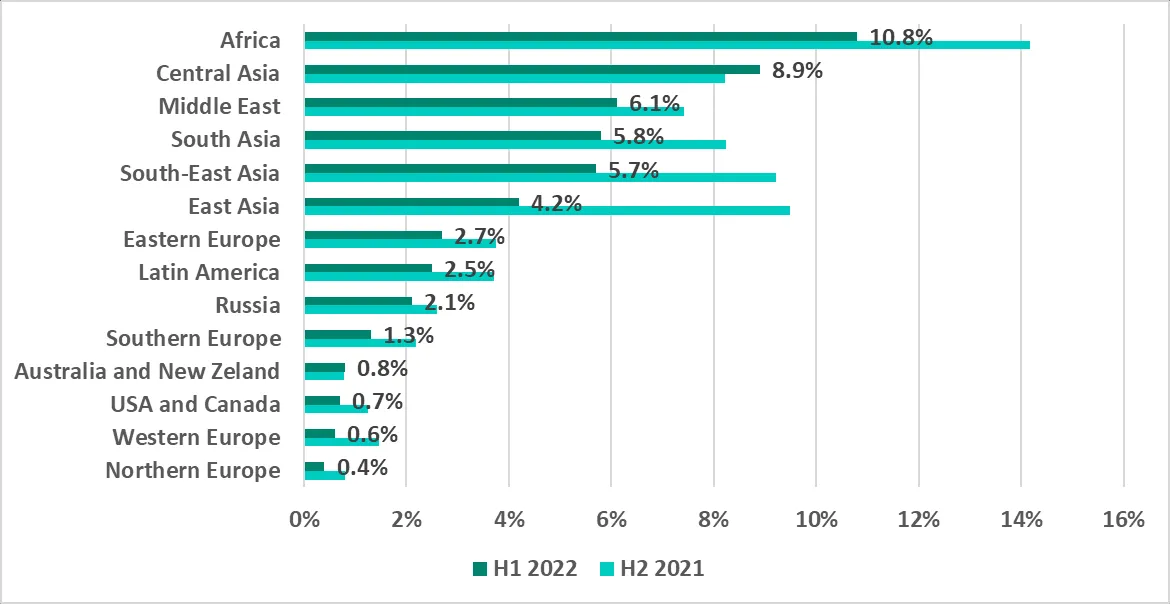

Afrika, Südostasien, Ostasien und Zentralasien führen das Ranking der globalen Regionen an, basierend auf dem Prozentsatz der ICS-Computer, auf denen bösartige Aktivitäten verhindert wurden.

Karte: Regionale Verteilung des Prozentsatzes der ICS-Computer, auf denen bösartige Objekte blockiert wurden, H1 2022.

Karte: Regionale Verteilung des Prozentsatzes der ICS-Computer, auf denen bösartige Objekte blockiert wurden, H1 2022.

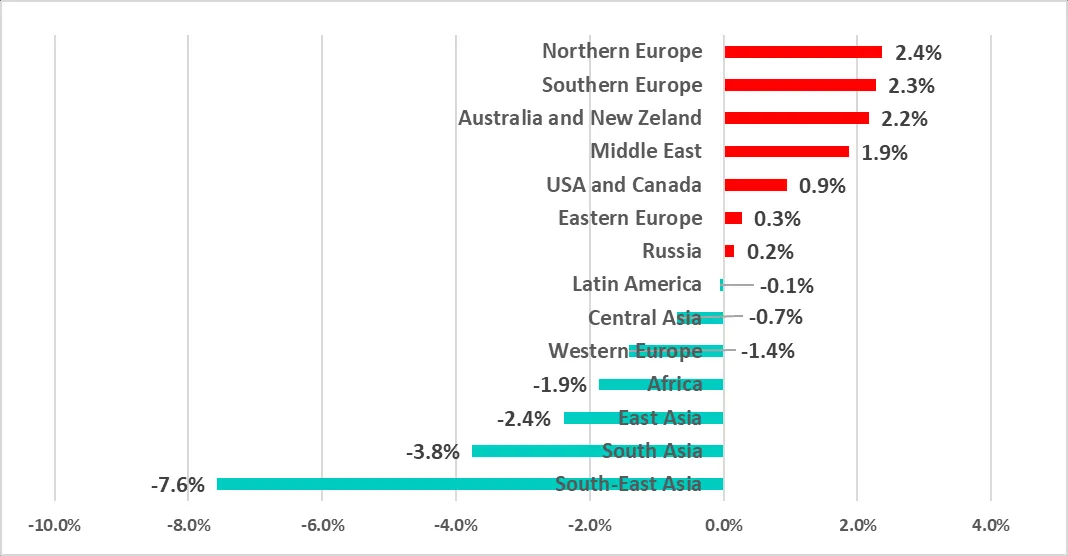

Grafik: Änderungen des Prozentsatzes der ICS-Computer mit blockierten bösartigen Objekten in den Regionen weltweit im ersten Halbjahr 2022.

Grafik: Änderungen des Prozentsatzes der ICS-Computer mit blockierten bösartigen Objekten in den Regionen weltweit im ersten Halbjahr 2022.

Wie die Grafiken zeigen, stieg im ersten Halbjahr 2022 der Prozentsatz der ICS-Computer, auf denen bösartige Objekte blockiert wurden, in 7 von 14 globalen Regionen an. Alle außer dem Nahen Osten befinden sich im unteren Teil der Ratings, d.h. unter den sichereren in dieser Kategorie. Die einzige sichere Region, in der der Prozentsatz sank, war Westeuropa.

Gleichzeitig ist der Prozentsatz im ersten Halbjahr 2022 in den Top-7-Positionen (alias den weniger sicheren) in den regionalen Ratings nach Prozentsatz der ICS-Computer, auf denen bösartige Objekte blockiert wurden, gesunken. Die einzige Ausnahme war der Nahe Osten, wie oben erwähnt.

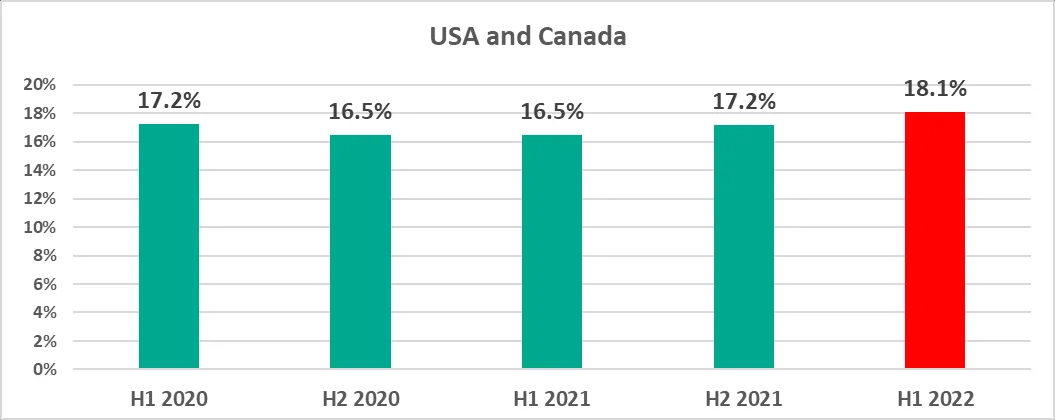

In den USA und Kanada sowie in Nordeuropa sehen wir den größten Prozentsatz von ICS-Computern, auf denen bösartige Objekte blockiert wurden, den wir in 2,5 Jahren gesehen haben.

Diagramm: Prozentsatz der ICS-Computer mit blockierten bösartigen Objekten in den USA und Kanada über 2,5 Jahre.

Diagramm: Prozentsatz der ICS-Computer mit blockierten bösartigen Objekten in den USA und Kanada über 2,5 Jahre.

Diese regionalen Unterschiede unterstreichen die Notwendigkeit von anpassbaren Sicherheitslösungen. Ein Kaspersky 2022 Upgrade bietet eine globale Bedrohungsintelligenz, die diese regionalen Besonderheiten berücksichtigt.

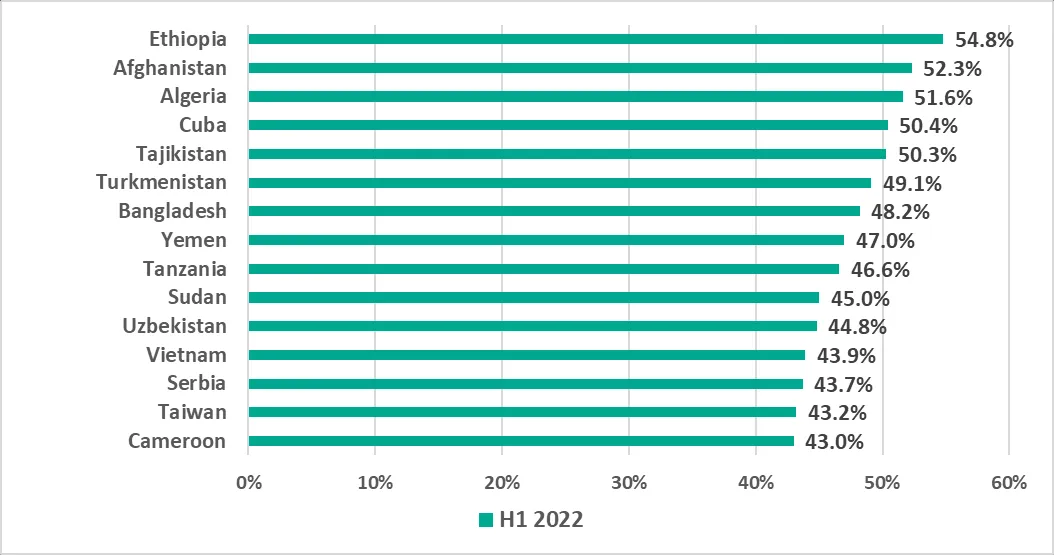

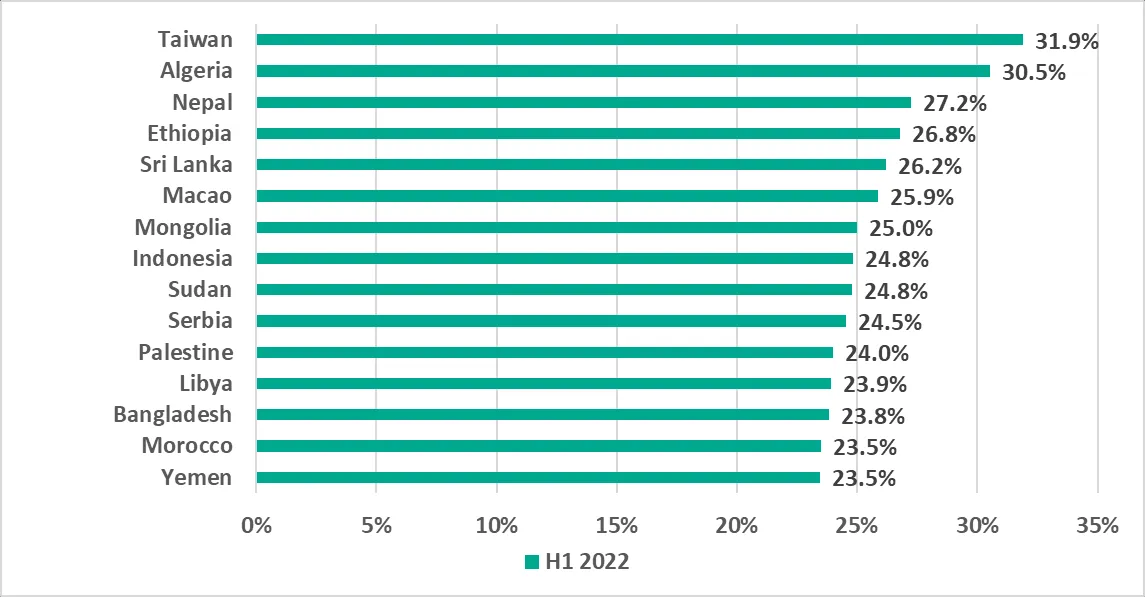

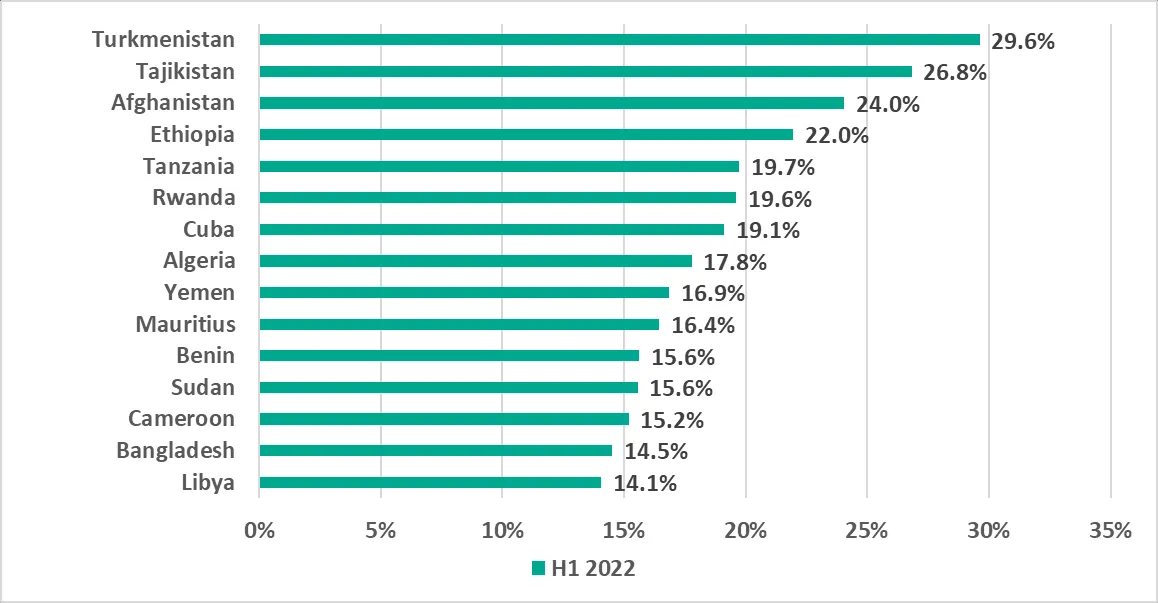

Länder

Tabelle: Top 15 Länder und Gebiete mit dem höchsten Prozentsatz von ICS-Computern, auf denen bösartige Objekte blockiert wurden, H1 2022.

Tabelle: Top 15 Länder und Gebiete mit dem höchsten Prozentsatz von ICS-Computern, auf denen bösartige Objekte blockiert wurden, H1 2022.

Drei der Länder und Gebiete, Südafrika (+11,5 Prozentpunkte), Dänemark (+9,4 Prozentpunkte) und Taiwan (+8,0 Prozentpunkte), zeigten die signifikantesten Anstiege des Prozentsatzes der ICS-Computer, auf denen bösartige Objekte blockiert wurden. In allen drei sehen wir auch den größten Prozentsatz im ersten Halbjahr 2022 im Zeitraum von H1 2020 bis H1 2022.

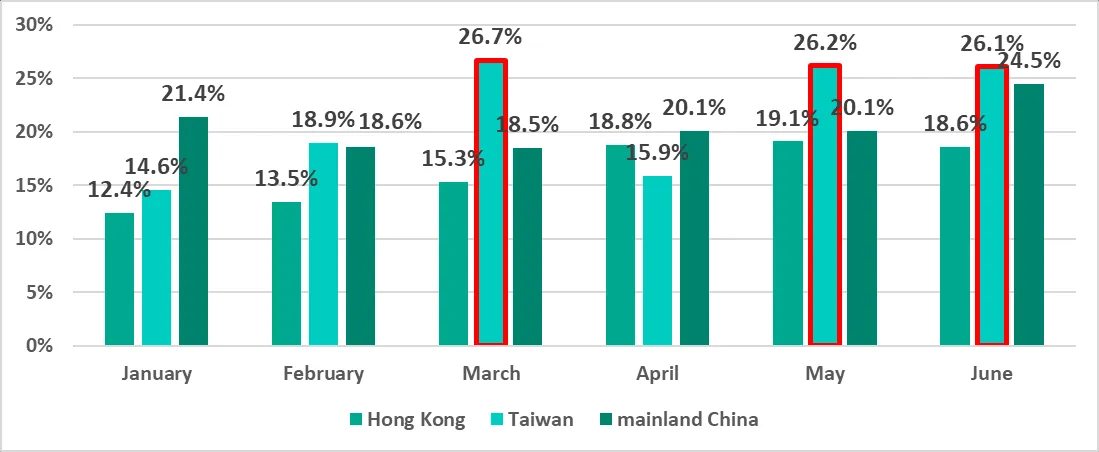

Im Jahr 2021 stellten wir fest, dass der Prozentsatz der angegriffenen ICS-Computer in Taiwan relativ stabil war, in Hongkong allmählich zunahm und auf dem chinesischen Festland abnahm.

Im ersten Halbjahr 2022 setzen sich diese Trends in Hongkong und auf dem chinesischen Festland fort, der Prozentsatz in Taiwan ist jedoch so stark gestiegen, dass er größer ist als auf dem chinesischen Festland.

Diagramm: Monatliche Entwicklung blockierter bösartiger Objekte auf ICS-Computern in Hongkong, Taiwan und Festlandchina, Januar bis Juni 2022.

Diagramm: Monatliche Entwicklung blockierter bösartiger Objekte auf ICS-Computern in Hongkong, Taiwan und Festlandchina, Januar bis Juni 2022.

Gleichzeitig stieg im ersten Halbjahr 2022 der Prozentsatz der ICS-Computer, auf denen Bedrohungen aus dem Internet blockiert wurden, in Taiwan an (Taiwan lag bei diesem Indikator sogar an der Spitze der Länder und Gebiete). Dieses Wachstum ist größtenteils auf eine aggressive Werbekampagne in Taiwan während dieses Zeitraums zurückzuführen, bei der Benutzer auf Phishing-Ressourcen umgeleitet wurden.

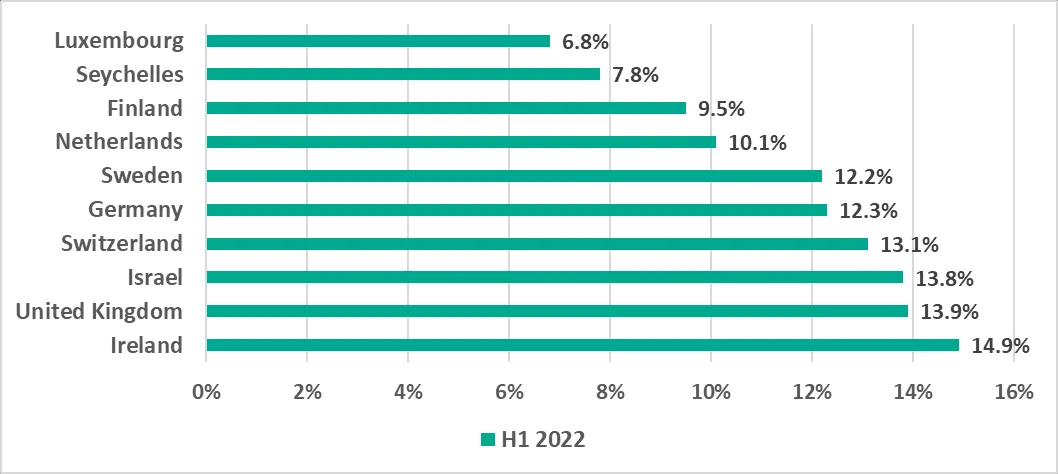

Ähnlich wie im zweiten Halbjahr 2021 wurde der geringste Prozentsatz der ICS-Computer, auf denen bösartige Objekte blockiert wurden, im ersten Halbjahr 2022 in Luxemburg verzeichnet.

Tabelle: Die 10 Länder und Gebiete mit den geringsten Prozentsätzen an ICS-Computern, auf denen bösartige Objekte blockiert wurden, H1 2022.

Tabelle: Die 10 Länder und Gebiete mit den geringsten Prozentsätzen an ICS-Computern, auf denen bösartige Objekte blockiert wurden, H1 2022.

Die signifikantesten Rückgänge des Prozentsatzes der ICS-Computer, auf denen bösartige Objekte blockiert wurden, wurden in Vietnam (-11,0 Prozentpunkte), im Irak (-9,7 Prozentpunkte) und in Tunesien (-8,5 Prozentpunkte) beobachtet.

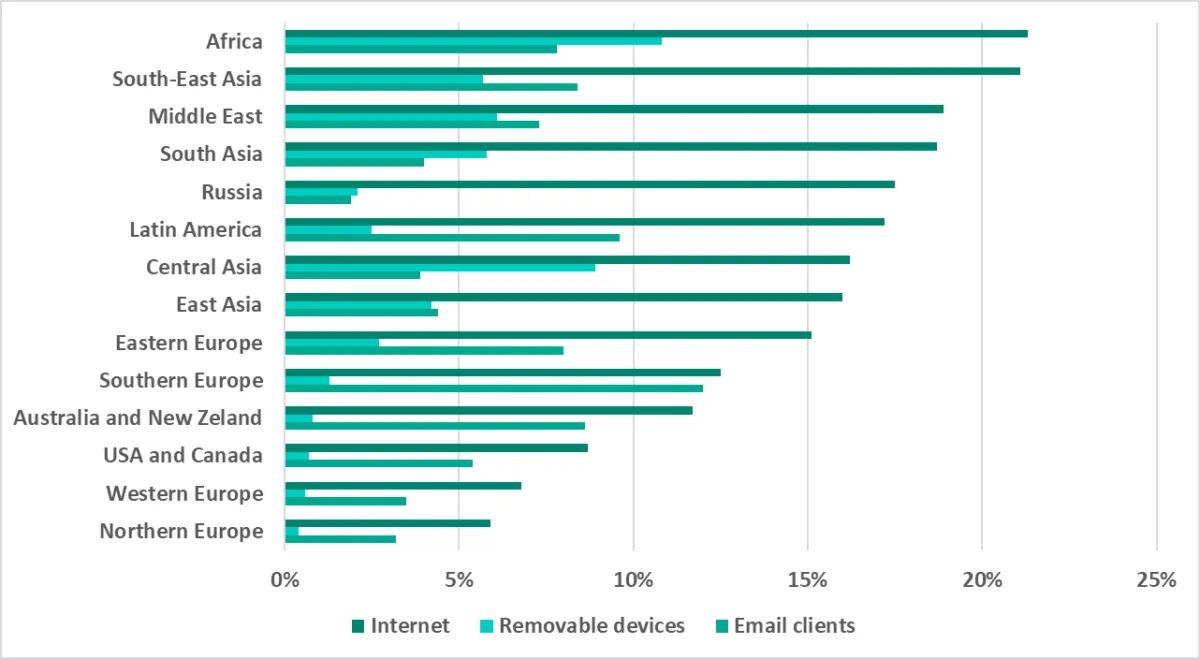

Hauptbedrohungsquellen: Geografie

Grafik: Hauptbedrohungsquellen für ICS-Computer in globalen Regionen im ersten Halbjahr 2022, zeigt Internet, Wechselmedien und E-Mail.

Grafik: Hauptbedrohungsquellen für ICS-Computer in globalen Regionen im ersten Halbjahr 2022, zeigt Internet, Wechselmedien und E-Mail.

Es ist wichtig zu bedenken, dass es bei der Berechnung des Prozentsatzes der ICS-Computer, auf denen bösartige Objekte aus verschiedenen Quellen blockiert wurden, nicht immer möglich ist, die genaue Quelle zu ermitteln.

Internet

Der Prozentsatz der ICS-Computer, auf denen Bedrohungen aus dem Internet blockiert wurden, stieg im ersten Halbjahr 2022 im Nahen Osten (+1,1 Prozentpunkte), in Russland (+0,5 Prozentpunkte), in Nordamerika (+1,3 Prozentpunkte) und in Nordeuropa (+0,9 Prozentpunkte) an.

Karte: Regionale Verteilung der blockierten Internet-Bedrohungen auf ICS-Computern, H1 2022.

Karte: Regionale Verteilung der blockierten Internet-Bedrohungen auf ICS-Computern, H1 2022.

Ein spürbarer Rückgang des Prozentsatzes wurde in Südostasien (-6,4 Prozentpunkte) verzeichnet.

Taiwan führt unter allen Ländern und Gebieten. Wir haben bereits oben erwähnt, dass Taiwan im ersten Halbjahr 2022 unerwartet einen Anstieg von +8 Prozentpunkten beim Prozentsatz der ICS-Computer erlebte, auf denen bösartige Objekte blockiert wurden. Es ist klar, dass Bedrohungen aus dem Internet die Hauptursachen für dieses Wachstum waren.

Tabelle: Top 15 Länder und Gebiete mit dem höchsten Prozentsatz von ICS-Computern, auf denen Internetbedrohungen blockiert wurden, H1 2022.

Tabelle: Top 15 Länder und Gebiete mit dem höchsten Prozentsatz von ICS-Computern, auf denen Internetbedrohungen blockiert wurden, H1 2022.

Die zunehmende Komplexität und geografische Streuung von Internetbedrohungen unterstreicht die Notwendigkeit eines Kaspersky 2022 Upgrade, um sicherzustellen, dass die Abwehrmechanismen gegen die neuesten Web-basierten Angriffe gewappnet sind.

Wechselmedien

Der Prozentsatz der ICS-Computer, auf denen Malware beim Anschließen von Wechselmedien blockiert wurde, sank in allen Regionen außer Zentralasien sowie Australien und Neuseeland.

Karte: Regionale Rangliste der ICS-Computer, auf denen Malware über Wechselmedien blockiert wurde, H1 2022.

Karte: Regionale Rangliste der ICS-Computer, auf denen Malware über Wechselmedien blockiert wurde, H1 2022.

Zentral- und Südostasiatische Länder führten das Ranking der Länder und Gebiete an, basierend auf dem Prozentsatz der ICS-Computer, auf denen Malware beim Anschließen von Wechselmedien blockiert wurde.

Tabelle: Top 15 Länder und Gebiete mit dem höchsten Prozentsatz von ICS-Computern, auf denen Malware über Wechselmedien blockiert wurde, H1 2022.

Tabelle: Top 15 Länder und Gebiete mit dem höchsten Prozentsatz von ICS-Computern, auf denen Malware über Wechselmedien blockiert wurde, H1 2022.

Obwohl der globale Trend einen Rückgang zeigt, bleiben Wechselmedien in bestimmten Regionen ein signifikanter Angriffsvektor. Ein Kaspersky 2022 Upgrade bietet verbesserte Erkennung und Desinfektion von Malware auf externen Geräten und hilft, diese kritische Lücke zu schließen.

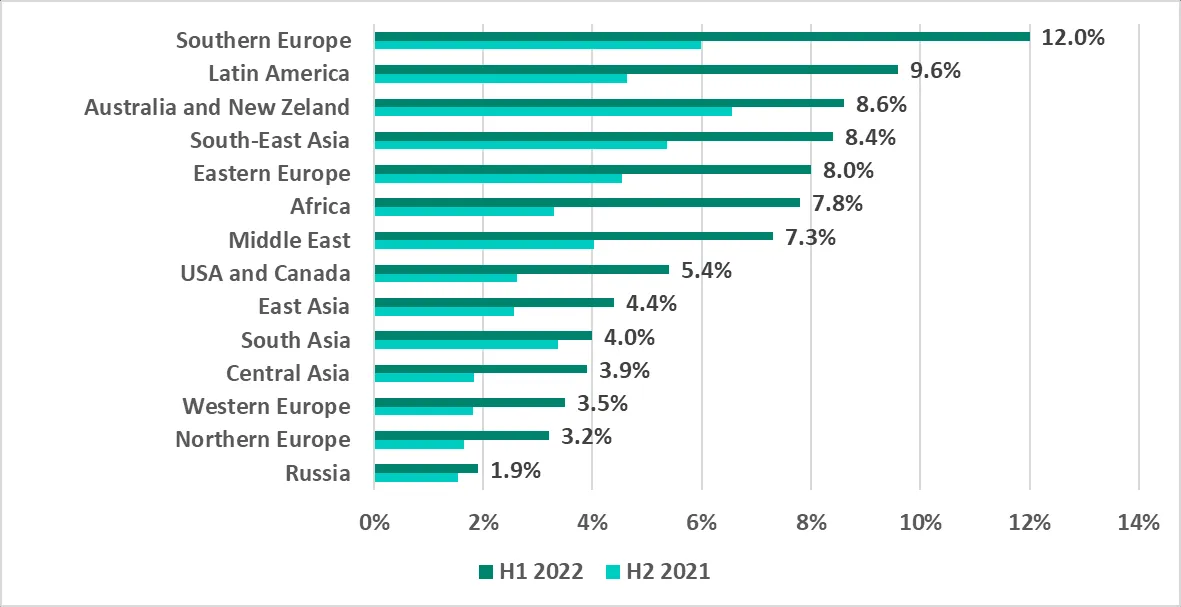

E-Mail-Clients

Im ersten Halbjahr 2022 stieg der Prozentsatz der ICS-Computer, auf denen bösartige E-Mail-Anhänge und Phishing-Links blockiert wurden, in allen Regionen an. Der größte Anstieg wurde in Südeuropa (+6,0 Prozentpunkte) verzeichnet, das auch das Ranking basierend auf diesem Parameter anführte.

Karte: Regionale Rangliste der ICS-Computer, auf denen bösartige E-Mail-Anhänge und Phishing-Links blockiert wurden, H1 2022.

Karte: Regionale Rangliste der ICS-Computer, auf denen bösartige E-Mail-Anhänge und Phishing-Links blockiert wurden, H1 2022.

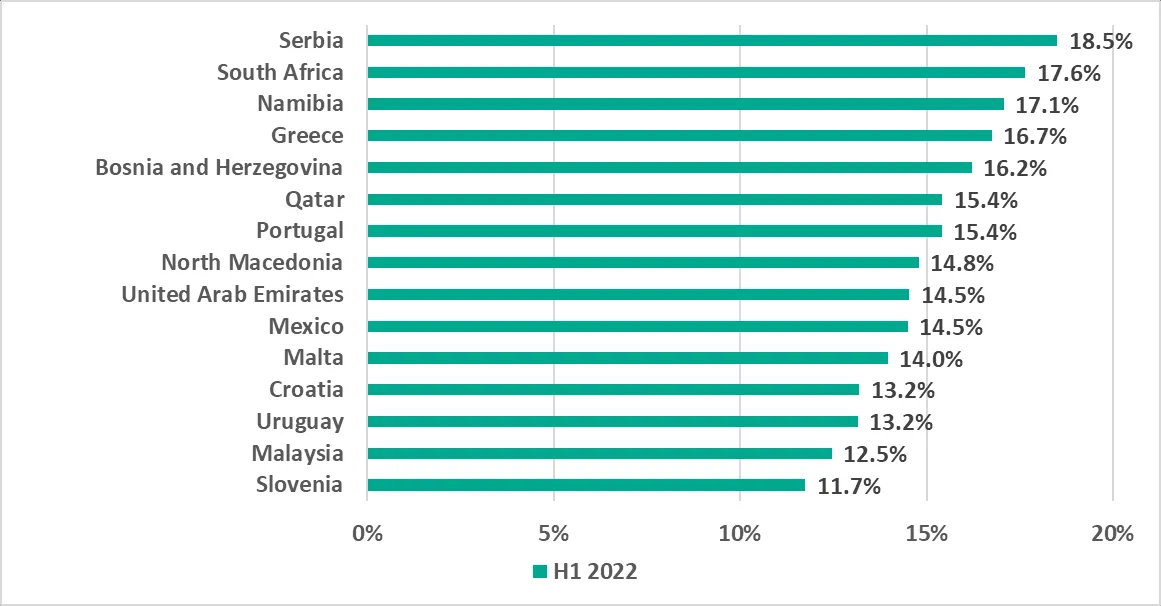

Länder und Gebiete aus verschiedenen Regionen landeten im TOP-15-Ranking nach Prozentsatz der ICS-Computer, auf denen bösartige E-Mail-Anhänge und Phishing-Links blockiert wurden.

Tabelle: Top 15 Länder und Gebiete mit dem höchsten Prozentsatz von ICS-Computern, auf denen bösartige E-Mail-Anhänge und Phishing-Links blockiert wurden, H1 2022.

Tabelle: Top 15 Länder und Gebiete mit dem höchsten Prozentsatz von ICS-Computern, auf denen bösartige E-Mail-Anhänge und Phishing-Links blockiert wurden, H1 2022.

Die meisten Länder auf dieser Liste stammen aus Ost- und Südeuropa. E-Mail-Angriffe sind weiterhin eine der häufigsten Methoden, um in Unternehmensnetzwerke einzudringen. Ein Kaspersky 2022 Upgrade bietet fortschrittliche Anti-Phishing- und E-Mail-Sicherheitsfunktionen, die für den Schutz vor diesen gezielten Bedrohungen unerlässlich sind.

Methodik zur Erstellung der Statistik

Die in diesem Bericht präsentierten statistischen Daten wurden von ICS-Computern erhoben, die durch Kaspersky-Produkte geschützt sind und vom Kaspersky ICS CERT als Teil der industriellen Infrastruktur von Organisationen kategorisiert werden. Diese Gruppe umfasst Windows-Computer, die eine oder mehrere der folgenden Funktionen ausführen:

- SCADA-Server (Supervisory Control and Data Acquisition);

- Datenspeicherserver (Historian);

- Datengateways (OPC);

- Stationäre Arbeitsstationen von Ingenieuren und Bedienern;

- Mobile Arbeitsstationen von Ingenieuren und Bedienern;

- Mensch-Maschine-Schnittstellen (HMI);

- Computer, die für die Verwaltung industrieller Netzwerke verwendet werden;

- Computer, die zur Entwicklung von Software für die industrielle Automatisierung verwendet werden.

Für die Zwecke dieses Berichts sind “angegriffene Computer” jene, auf denen Kaspersky-Sicherheitslösungen während des Berichtszeitraums eine oder mehrere Bedrohungen blockiert haben (in den Diagrammen unten kann ein Berichtszeitraum ein Monat, ein Sechsmonatszeitraum oder ein Jahr sein, je nach Kontext). Bei der Bestimmung der Prozentsätze von Maschinen, auf denen Malware-Infektionen verhindert wurden, verwenden wir das Verhältnis der Anzahl der während des Berichtszeitraums angegriffenen Computer zur Gesamtzahl der Computer in unserer Stichprobe, von denen wir während des Berichtszeitraums depersonalisierte Informationen erhalten haben.

Schlussfolgerung und Handlungsaufforderung

Die Analyse der Bedrohungslandschaft für industrielle Steuerungssysteme im ersten Halbjahr 2022 zeigt ein komplexes und sich ständig wandelndes Bild. Von Ransomware-Angriffen, die Rekordwerte erreichen, über die anhaltende Verbreitung von Spyware und Kryptominern bis hin zu sich verschiebenden Bedrohungsvektoren via E-Mail und Internet – die Risiken für kritische Infrastrukturen sind allgegenwärtig. Die regionalen und branchenspezifischen Unterschiede unterstreichen, dass ein „Einheitslösung“-Ansatz nicht ausreicht.

Für Unternehmen, die ihre industriellen Systeme effektiv schützen wollen, ist es daher unerlässlich, auf dem neuesten Stand der Technik zu bleiben. Ein Kaspersky 2022 Upgrade ist hier nicht nur eine Option, sondern eine Notwendigkeit. Die kontinuierlichen Verbesserungen und die globale Bedrohungsintelligenz, die Kaspersky durch Netzwerke wie KSN sammelt, fließen direkt in die Produktentwicklung ein und gewährleisten, dass Ihre Systeme gegen die aktuellsten und komplexesten Cyberbedrohungen geschützt sind.

Handeln Sie jetzt, um Ihre industrielle Infrastruktur zu sichern! Informieren Sie sich über die Vorteile eines Kaspersky 2022 Upgrade und stellen Sie sicher, dass Ihre Schutzmechanismen den aktuellen Herausforderungen gewachsen sind. Nur mit proaktiven und modernen Sicherheitslösungen können Sie die Integrität und Verfügbarkeit Ihrer ICS-Systeme langfristig gewährleisten.

[1] Wir empfehlen Organisationen, die Beschränkungen hinsichtlich der Datenübertragung außerhalb des Organisationsperimeters haben, die Nutzung des Kaspersky Private Security Network-Dienstes in Betracht zu ziehen.