Das Jahr 2022 stellte eine dynamische Landschaft für die Cybersicherheit dar, geprägt von einer Vielzahl neuer und sich entwickelnder Bedrohungen. Kaspersky, ein weltweit führendes Unternehmen im Bereich der Cybersicherheit, hat in seinem Jahresbericht detaillierte Einblicke in die wichtigsten Zahlen und Trends dieses Jahres gegeben. Es ist von entscheidender Bedeutung, diese Entwicklungen zu verstehen, um sich und seine digitalen Vermögenswerte effektiv zu schützen. Dieser Bericht beleuchtet die erschreckenden Statistiken zu Spam, Phishing und Malware, die die digitale Welt im Jahr 2022 heimgesucht haben, und bietet wertvolle Erkenntnisse für Nutzer und Unternehmen gleichermaßen.

Im Jahr 2022 waren die Zahlen alarmierend:

- 48,63% aller E-Mails weltweit und 52,78% aller E-Mails im russischen Internetsegment waren Spam.

- 29,82% aller Spam-E-Mails stammten aus Russland.

- Kaspersky Mail Anti-Virus blockierte 166.187.118 bösartige E-Mail-Anhänge.

- Unser Anti-Phishing-System vereitelte 507.851.735 Versuche, Phishing-Links zu folgen.

- 378.496 Versuche, Phishing-Links zu folgen, standen im Zusammenhang mit der Kompromittierung von Telegram-Konten.

Phishing im Jahr 2022

Die Angriffe durch Phishing blieben auch 2022 eine der hartnäckigsten Bedrohungen im Internet. Cyberkriminelle nutzten geschickt globale Ereignisse, anhaltende Krisen und menschliche Neugier, um ihre Opfer in die Falle zu locken. Ihre Methoden wurden immer raffinierter, wobei sie oft auf Emotionen wie Angst, Gier oder die Sehnsucht nach Exklusivität abzielten.

Globale Resonanzereignisse: Filmpremieren und FIFA WM

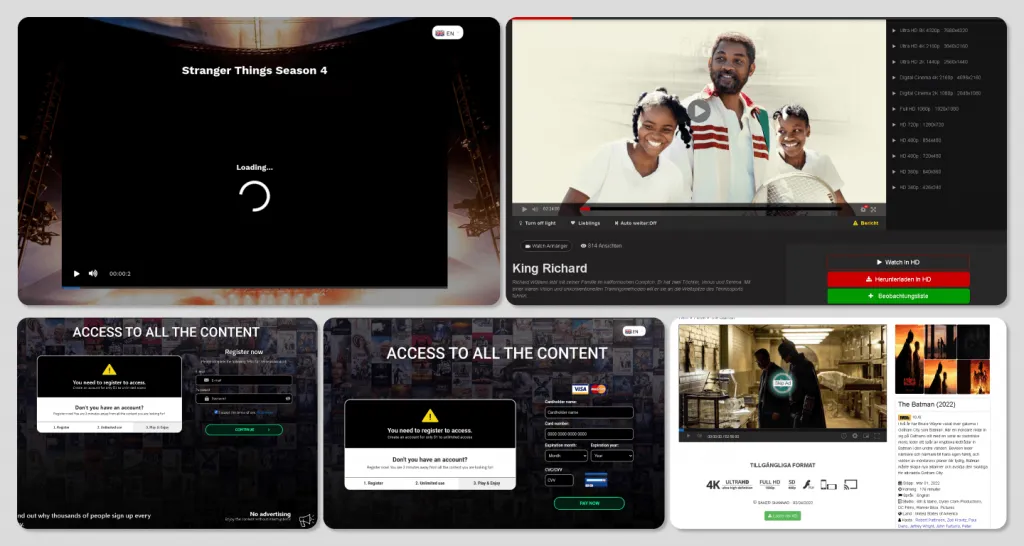

Im Jahr 2022 versuchten Cyberkriminelle, wie so oft, von neuen Filmveröffentlichungen und Premieren zu profitieren. Köder waren die am meisten erwarteten und diskutierten Veröffentlichungen: die neue Staffel von “Stranger Things”, der neue “Batman”-Film und die Oscar-Nominierten. Kurzlebige Phishing-Websites boten oft an, Premieren anzusehen, bevor der mit Spannung erwartete Film oder die Fernsehsendung überhaupt auf den Markt kommen sollte. Wer es nicht erwarten konnte, wurde mit Enttäuschung und Geldverlust bestraft. Die Versprechen eines völlig kostenlosen Zugangs zu neuen Inhalten waren nie wahr. Durch Klicken auf einen vermeintlichen Link zum Film sah der Besucher den offiziellen Trailer oder ein Logo eines Filmstudios. Einige Sekunden nach Beginn der “Vorschau” wurde der Stream durch ein Angebot unterbrochen, ein kostengünstiges Abonnement direkt auf der Website zu kaufen, um weiterzuschauen. Gab der Filmliebhaber seine Bankkartendaten auf der gefälschten Website ein, riskierte er, mehr als den angezeigten Betrag für nicht existierende Inhalte zu zahlen und seine Kartendaten mit den Betrügern zu teilen.

Abbildung einer Phishing-Seite, die gefälschte Film- und Serienpremieren anbietet, mit prominenten Titeln wie "Stranger Things" und "The Batman", um Abonnements und Kreditkartendaten zu stehlen.

Abbildung einer Phishing-Seite, die gefälschte Film- und Serienpremieren anbietet, mit prominenten Titeln wie "Stranger Things" und "The Batman", um Abonnements und Kreditkartendaten zu stehlen.

Ähnliche Betrugsschemata wurden bei Websites angewandt, die Fußballfans kostenlose Übertragungen der FIFA Fussball-Weltmeisterschaft in Katar anboten. Doch die Vielfalt der Hoaxes, die auf Fußballfans abzielten, erwies sich als größer als die der Betrüger, die Filmliebhaber angriffen. So entstand während der Weltmeisterschaft ein brandneues Betrugsschema: Es bot den Nutzern an, ein neu erschienenes iPhone 14 für die Vorhersage von Spielergebnissen zu gewinnen. Nach Beantwortung aller Fragen wurde dem Opfer mitgeteilt, dass es fast am Ziel sei, aber eine kleine Provision zu zahlen sei, bevor es sein Gadget erhalten könne. Natürlich folgte nach der Gebührenzahlung kein Preis.

Fußballfans, die auf der Jagd nach Fanartikeln waren, riskierten die Kompromittierung ihrer Bankkarten oder einfach den Verlust von Geld. Betrüger erstellten Websites, die Souvenirs zu niedrigen Preisen anboten, darunter seltene Artikel, die in legitimen Online-Shops ausverkauft waren. Wer sich entschied, sein Geld auf einer zwielichtigen Website auszugeben, riskierte, niemals das Bestellte zu erhalten.

Darstellung einer Phishing-Seite, die während der FIFA Fußball-Weltmeisterschaft 2022 vermeintliche Preise wie das iPhone 14 für die Vorhersage von Spielergebnissen verspricht.

Darstellung einer Phishing-Seite, die während der FIFA Fußball-Weltmeisterschaft 2022 vermeintliche Preise wie das iPhone 14 für die Vorhersage von Spielergebnissen verspricht.

Websites, die Tickets für die Endspiele anboten, waren eine weitere Art von fußballspezifischem Köder. Die Betrüger setzten darauf, dass die Endspiele typischerweise die beliebteste Phase des Wettbewerbs sind, für die Tickets oft schwer zu bekommen sind. Im Gegensatz zu legitimen Ticket-Shops zeigten die gefälschten Wiederverkäufer verfügbare Plätze in jedem Sektor an, selbst als die Weltmeisterschaft fast abgeschlossen war. Eine große Auswahl an verfügbaren Plätzen hätte die Besucher alarmieren müssen: Echte Tickets wären weitgehend vergriffen gewesen.

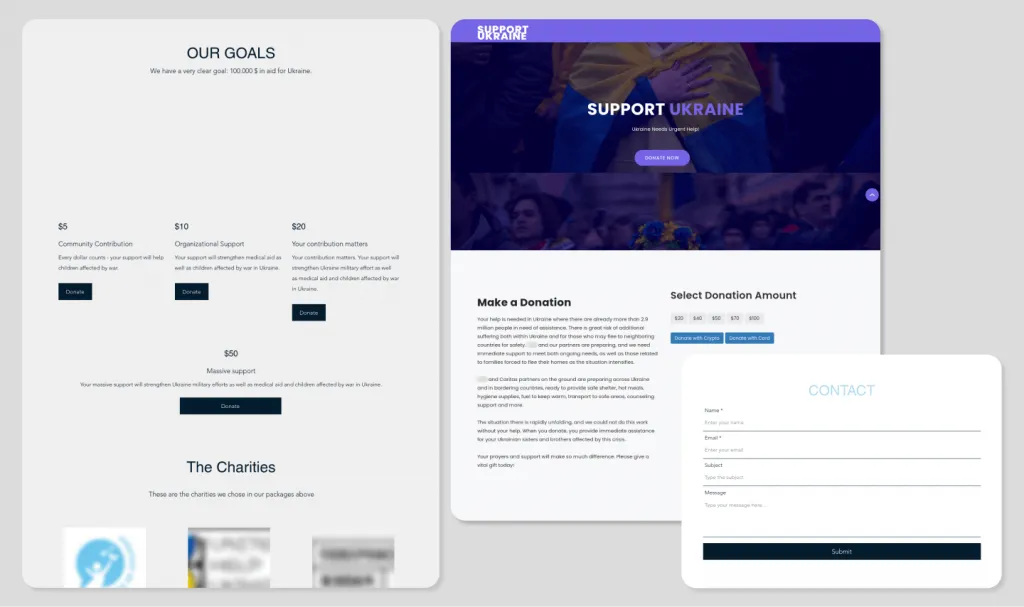

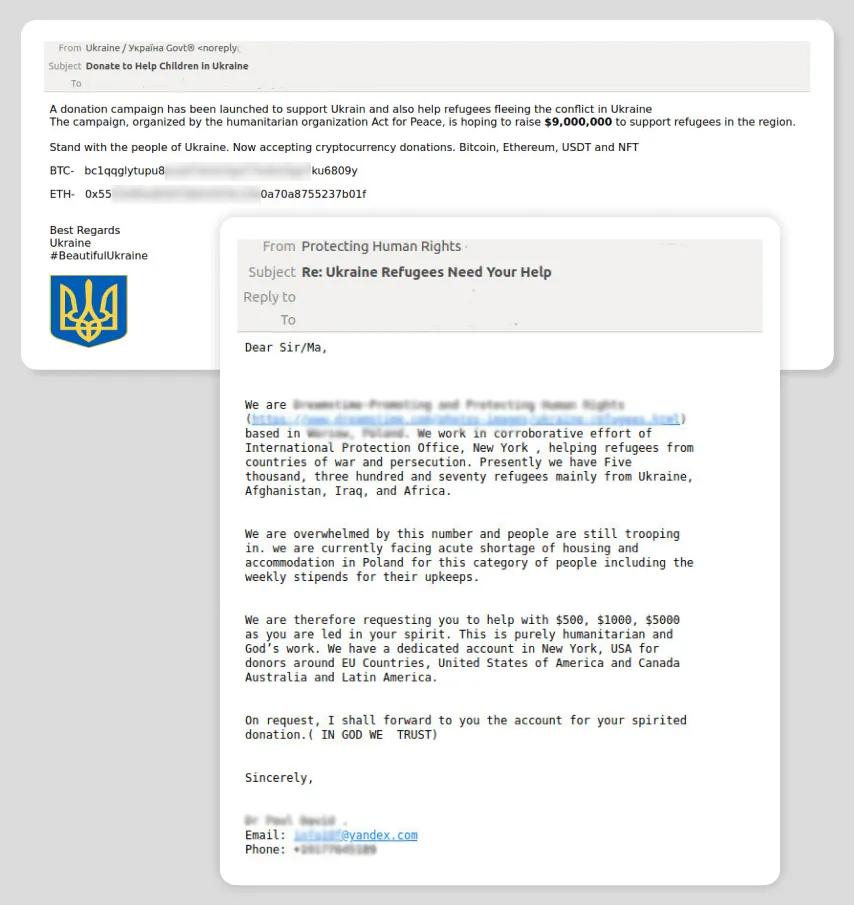

Gefälschte Spenden-Websites tauchten nach Ausbruch der Ukraine-Krise im Jahr 2022 auf und gaben vor, Spenden als Hilfe für die Ukraine anzunehmen. Diese Websites bezogen sich auf Persönlichkeiten des öffentlichen Lebens und humanitäre Gruppen und boten an, Bargeld in Kryptowährung anzunehmen, was an sich schon ein Warnsignal hätte sein sollen.

Bild einer gefälschten Spenden-Website, die sich als Wohltätigkeitsorganisation für die Ukraine ausgibt und um Spenden in verschiedenen Kryptowährungen wie Bitcoin und Ethereum bittet.

Bild einer gefälschten Spenden-Website, die sich als Wohltätigkeitsorganisation für die Ukraine ausgibt und um Spenden in verschiedenen Kryptowährungen wie Bitcoin und Ethereum bittet.

Die Pandemie: Betrug rund um COVID-19

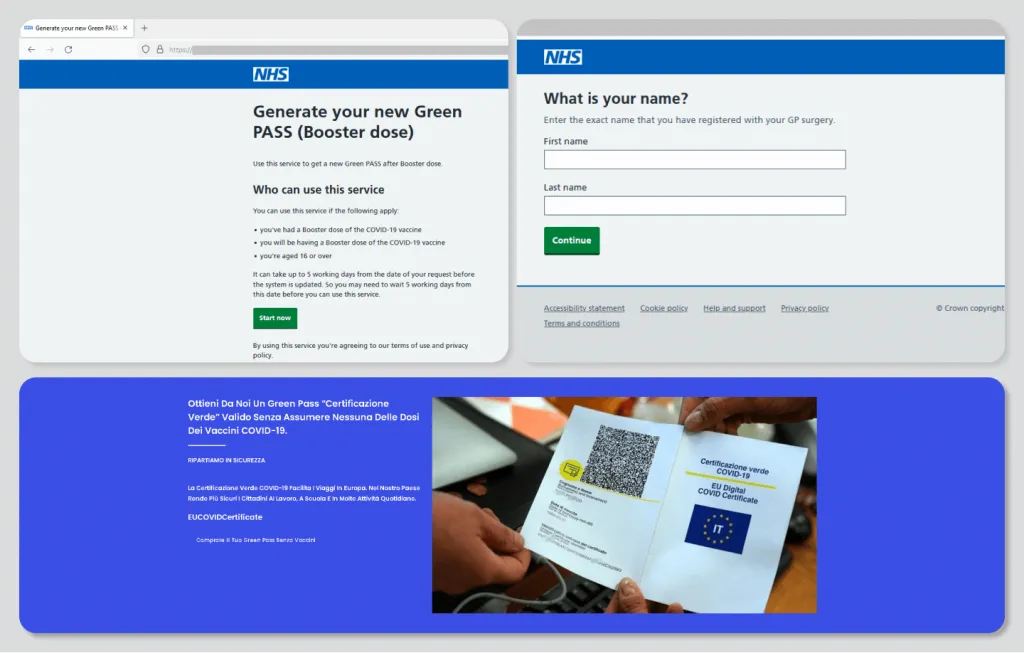

Das Thema COVID-19 hatte Ende 2022 an Relevanz verloren, da die Pandemie-Beschränkungen in den meisten Ländern aufgehoben worden waren. Zu Beginn dieses Jahres beobachteten wir jedoch immer noch Phishing-Angriffe, die Themen wie Infektion und Prävention als Köder nutzten. Zum Beispiel bot eine Website den Nutzern an, ein COVID-Impfzertifikat zu erhalten, indem sie ihre Zugangsdaten für ihr britisches National Health Service (NHS)-Konto eingaben. Andere boten den begehrten Grünen Pass ohne Impfung an.

Beispiel einer Phishing-Seite, die im Namen des NHS britische Nutzer zur Eingabe ihrer Anmeldeinformationen verleitet, um ein angebliches COVID-Impfzertifikat zu erhalten.

Beispiel einer Phishing-Seite, die im Namen des NHS britische Nutzer zur Eingabe ihrer Anmeldeinformationen verleitet, um ein angebliches COVID-Impfzertifikat zu erhalten.

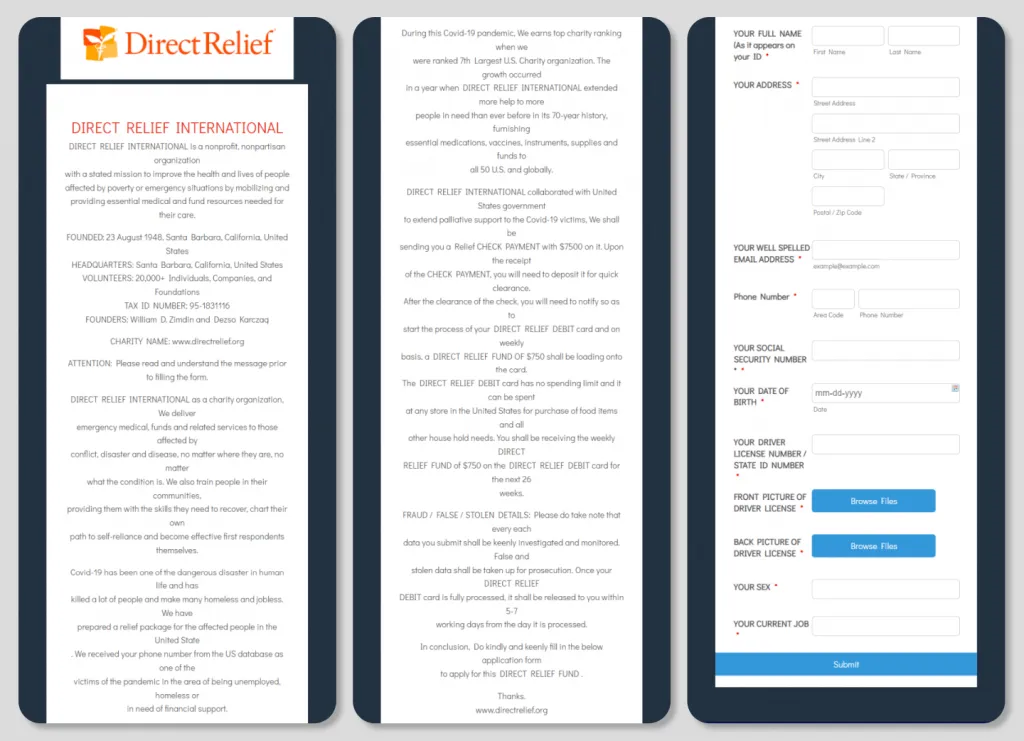

Betrüger missbrauchten legitime Umfragedienste, indem sie im Namen verschiedener Organisationen Umfragen erstellten, um von den persönlichen, einschließlich sensiblen, Daten der Opfer zu profitieren. In einem anderen COVID-Themenschema gaben sich die Betrüger als Wohltätigkeitsorganisation “Direct Relief” aus, die zur Verbesserung der Lebensqualität und Gesundheitsversorgung in ärmeren Regionen beiträgt. Besuchern wurde angeboten, ein Formular auszufüllen, um Anspruch auf 750 US-Dollar pro Woche über sechsundzwanzig Wochen zu haben. Die Umfrageseite besagte, die “Wohltätigkeitsorganisation” habe die Telefonnummer des Opfers in einer Datenbank von COVID-19-Betroffenen gefunden. Diejenigen, die die “Hilfe” erhalten wollten, wurden gebeten, ihren vollständigen Namen, Kontaktdaten, Geburtsdatum, Sozialversicherungs- und Führerscheinnummern, Geschlecht und aktuellen Arbeitgeber anzugeben und eine gescannte Kopie ihres Führerscheins beizufügen. Um einen Anschein von Authentizität zu verleihen und das Opfer zur Eingabe gültiger Informationen zu motivieren, warnten die Betrüger, dass das Opfer wegen Angabe falscher Informationen strafrechtlich verfolgt werden könnte. Das Schema zielte wahrscheinlich auf Identitätsdiebstahl ab: die illegale Verwendung persönlicher Daten anderer zur Gewinnerzielung. Die Cyberkriminellen könnten die Daten auch später nutzen, um ihre Opfer zu kontaktieren und einen überzeugenderen Betrug inszenieren.

Phishing-Seite, die sich als "Direct Relief" ausgibt und finanzielle Hilfen für COVID-19-Betroffene verspricht, um sensible persönliche Daten wie Sozialversicherungsnummern und Führerschein-Scans abzugreifen.

Phishing-Seite, die sich als "Direct Relief" ausgibt und finanzielle Hilfen für COVID-19-Betroffene verspricht, um sensible persönliche Daten wie Sozialversicherungsnummern und Führerschein-Scans abzugreifen.

Krypto-Phishing und Krypto-Betrug

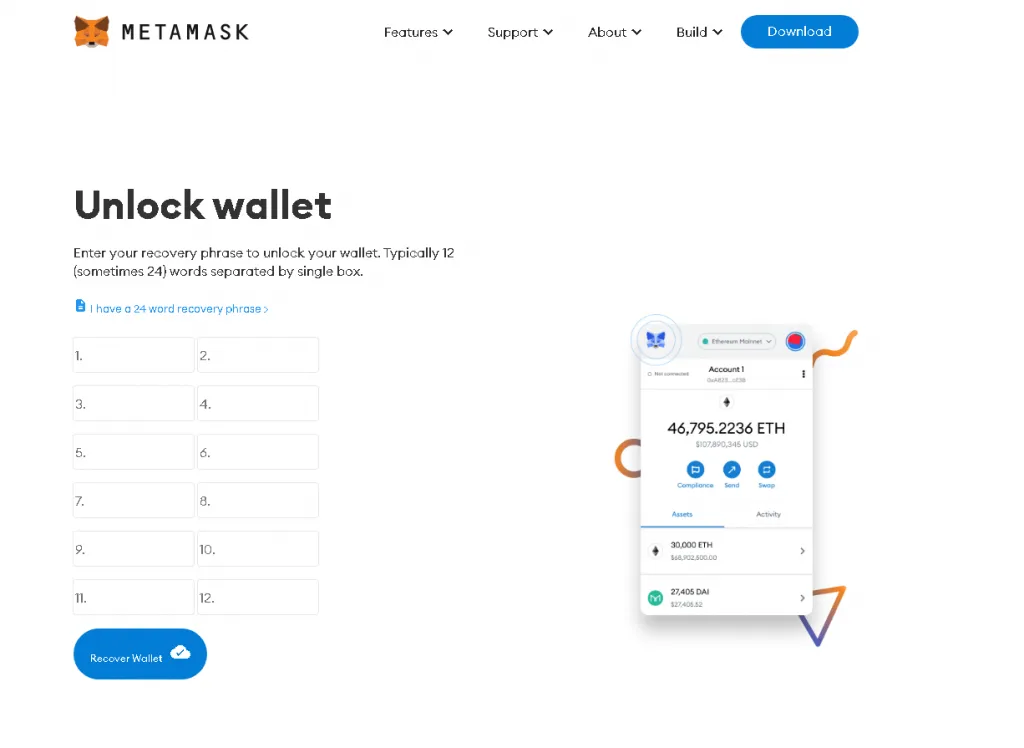

Die anhaltende Popularität von Kryptowährungen führte trotz der das ganze Jahr über fallenden Kurse zu einem wachsenden Interesse von Krypto-Betrügern an den Konten von Wallet-Besitzern. Cyberkriminelle jagten Seed-Phrasen, die zur Wiederherstellung des Zugriffs auf virtuelle Gelder verwendet werden. Durch den Besitz der geheimen Phrase des Benutzers konnten Cyberkriminelle auf deren Kryptowährungsguthaben zugreifen.

Visualisierung einer Phishing-Kampagne, die auf Krypto-Wallet-Nutzer abzielt und die Seed-Phrase zur Wiederherstellung des Zugriffs auf virtuelle Gelder abgreifen will.

Visualisierung einer Phishing-Kampagne, die auf Krypto-Wallet-Nutzer abzielt und die Seed-Phrase zur Wiederherstellung des Zugriffs auf virtuelle Gelder abgreifen will.

Auf typische Internet-Hoax-Manier boten Krypto-Betrugs-Sites den Besuchern an, schnell reich zu werden, indem sie eine kleine Gebühr zahlten. Im Gegensatz zu gewöhnlichen “Easy-Money”-Betrügereien verlangten diese Websites Zahlungen in Kryptowährung – die sie versprachen zu verschenken und die sie zu stehlen versuchten. Die “Giveaways” wurden zeitlich auf Ereignisse abgestimmt, die direkt oder indirekt mit Kryptowährung in Verbindung standen. So versprach eine der gefälschten Websites Preise anlässlich des dreißigjährigen Jubiläums von Nvidia (das Unternehmen ist ein großer Anbieter von Grafikprozessoren, die manchmal für das Krypto-Mining verwendet werden). Die Förderung der Kryptowährungsnutzung war ein weiterer Vorwand für die “Giveaways”. Nutzern wurde angeboten, bis zu 100 Krypto-Einheiten einzuzahlen, mit dem Versprechen, den doppelten Betrag zurückzuerstatten, angeblich um die Einführung digitaler Währungen zu beschleunigen. In Wirklichkeit funktionierte das Schema wie jeder andere Internet-Hoax: Die selbsternannten Altruisten tauchten unter, sobald sie die Einzahlung erhalten hatten.

Betrug mit Entschädigungen, Boni und bezahlten Umfragen

Boni und Entschädigungen sind in Zeiten von Krise und Instabilität schwer abzulehnen, doch es gilt zu bedenken, dass “finanzielle Unterstützung” häufig von Betrügern versprochen wird, um Sie um Ihr Geld zu bringen.

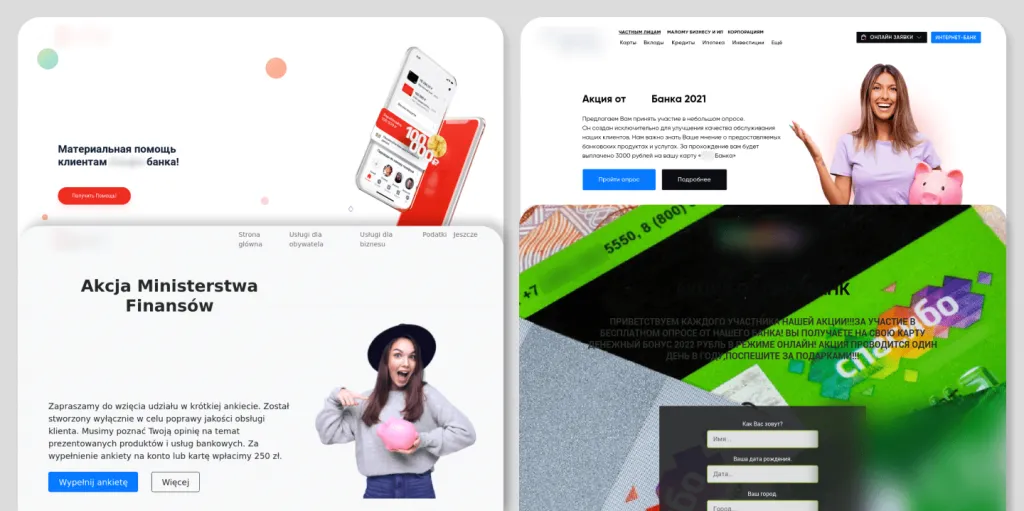

“Werbeaktionen großer Banken” waren 2022 ein beliebter Köder. Besuchern einer betrügerischen Webseite wurde angeboten, eine einmalige Zahlung zu erhalten oder gegen eine Gebühr an einer Umfrage zur Servicequalität teilzunehmen. Im Gegensatz zu den in den oben genannten Krypto-Schemata angebotenen Preisen waren diese Gebühren geringer: ein Äquivalent von 30–40 US-Dollar. Die Cyberkriminellen nutzten eine Reihe von Techniken, um die Wachsamkeit der Opfer zu täuschen: Firmenlogos, Zusicherungen, dass die Kampagnen echt seien, sowie detaillierte, lebensechte Beschreibungen des Angebots. Ähnliche “Kampagnen” wurden im Namen anderer Arten von Organisationen inszeniert, beispielsweise des polnischen Finanzministeriums.

Beispiel einer Phishing-E-Mail, die sich als große Bank ausgibt und eine Umfrage zur Servicequalität mit dem Versprechen einer Belohnung nutzt, um persönliche Daten und Finanzinformationen abzugreifen.

Beispiel einer Phishing-E-Mail, die sich als große Bank ausgibt und eine Umfrage zur Servicequalität mit dem Versprechen einer Belohnung nutzt, um persönliche Daten und Finanzinformationen abzugreifen.

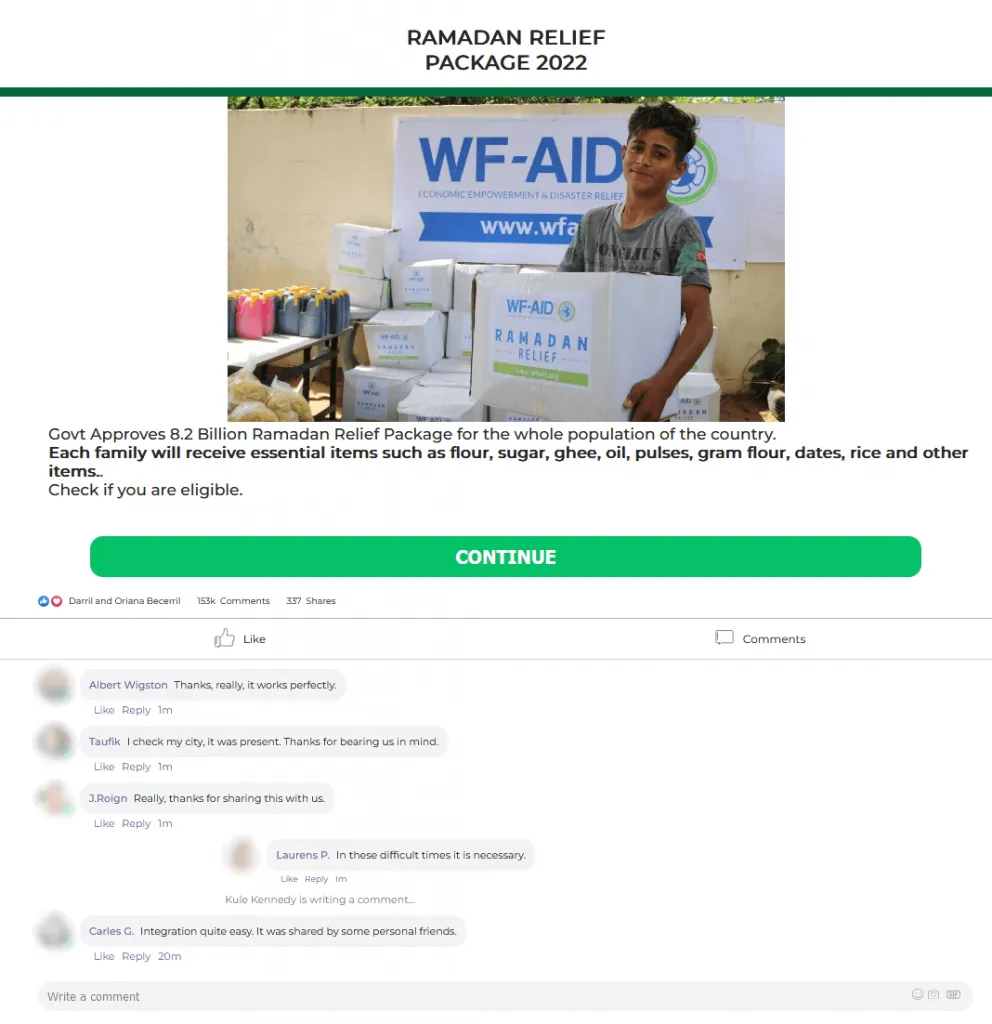

Hilfen, die von verschiedenen staatlichen und nichtstaatlichen Organisationen verteilt werden, blieben 2022 ein beliebtes Betrugsthema. Zum Beispiel versprachen Betrüger in muslimischen Ländern, Wohltätigkeitspakete zu senden, angeblich im Rahmen eines “Ramadan Relief”-Programms, das darauf abzielte, einkommensschwachen Familien während des Ramadan-Fastens zu helfen. Die Fastenzeit führt typischerweise zu höheren Preisen für Lebensmittel und Haushaltsprodukte, während Beobachter mehr kaufen als üblich und mit Geldknappheit konfrontiert sein können. Legitime Wohltätigkeitsorganisationen, wie WF-AID, führen tatsächlich Ramadan-Hilfsprogramme durch, und den untenstehenden Screenshot zufolge gaben die Betrüger vor, diese Organisation zu vertreten. Ein auffälliges Bild des Logos der Organisation und riesiger Kartons wurde von einer Liste der im Hilfspaket enthaltenen Lebensmittel begleitet, mit positiven “Empfänger-Feedbacks” unter der Nachricht. Das Opfer wurde gebeten, sicherzustellen, dass sein Name auf der Empfängerliste stand, um ein Paket zu erhalten. Dies erforderte die Angabe persönlicher Daten auf der Website und das Senden eines Links zur Betrugsseite an Kontakte in Instant Messengern – nichts Ungewöhnliches für solche Hoaxes. Auf diese Weise füllen die Betrüger sowohl ihre Datenbanken auf als auch lassen die Opfer Links zu ihren bösartigen Ressourcen für sie verbreiten. Darüber hinaus könnten sie das Opfer bitten, die “Versandkosten” zu übernehmen.

Darstellung einer Phishing-Kampagne, die das "Ramadan Relief Fund" von WF-AID imitiert, um von hilfsbedürftigen Familien persönliche Daten und "Versandkosten" zu erlangen.

Darstellung einer Phishing-Kampagne, die das "Ramadan Relief Fund" von WF-AID imitiert, um von hilfsbedürftigen Familien persönliche Daten und "Versandkosten" zu erlangen.

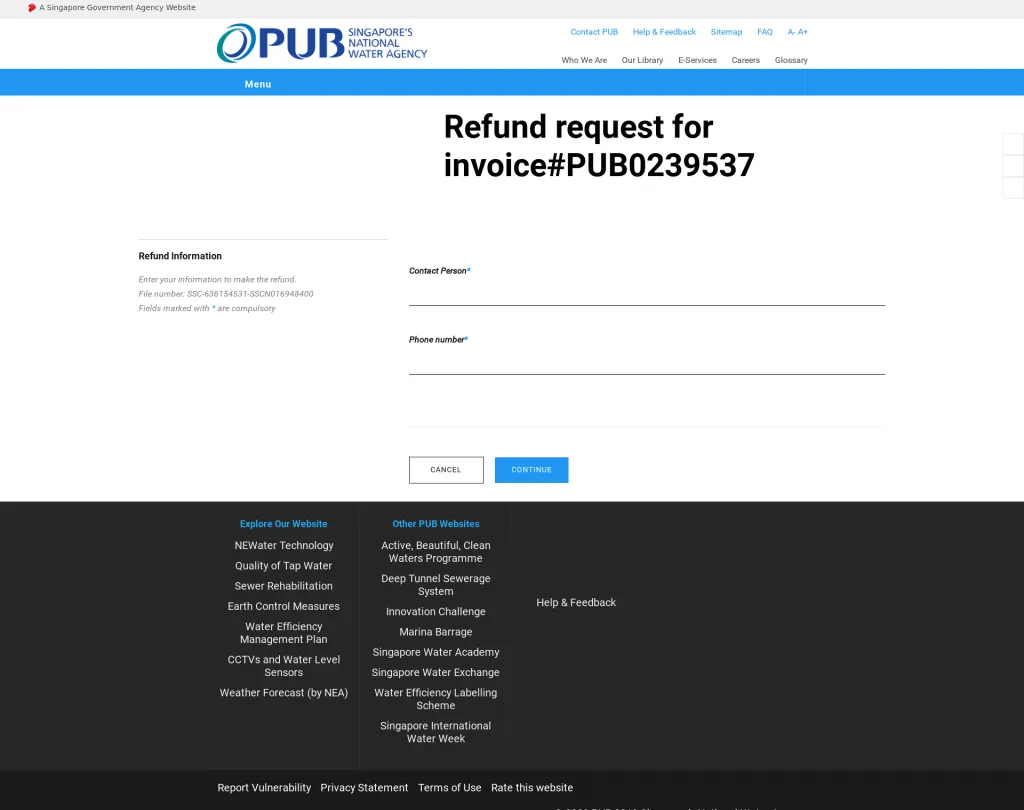

Steigende Versorgungsraten und ein Anstieg der Rohstoffpreise haben mehrere Regierungen dazu veranlasst, Entschädigungen für die Bevölkerung zu diskutieren. Auszahlungsmitteilungen könnten per Post, E-Mail oder als Textnachricht eintreffen. Cyberkriminelle versuchten, die Situation auszunutzen, indem sie Webseiten erstellten, die staatliche Websites imitierten und Geld für die Deckung von Versorgungszahlungen oder die Entschädigung von Versorgungskosten versprachen. Besucher wurden gelegentlich gebeten, persönliche Daten unter dem Vorwand anzugeben, ihre Berechtigung zu überprüfen, oder einfach einen Fragebogen auszufüllen. In Großbritannien gaben sich Betrüger als Regierungsbehörde aus und versprachen, Stromkosten zu erstatten. Die Beschreibung der einmaligen Auszahlung wurde von der offiziellen Website der Behörde kopiert, die diese Art der Entschädigung tatsächlich bereitstellte. Nach Abschluss des Fragebogens wurde das Opfer gebeten, den Stromversorger anzugeben, dessen Dienste es nutzte, und die Details der Bankkarte einzugeben, die mit seinem Konto bei dem Versorger verknüpft war. Das Versprechen von 400 £ sollte das Opfer dazu bringen, seine Wachsamkeit zu verlieren und seine persönlichen Daten preiszugeben.

In Singapur boten Betrüger eine Rückerstattung der Wasserversorgungskosten an, angeblich wegen doppelter Abrechnung. Eine Energie- oder Ressourcenkrise wurde in diesem speziellen Fall nicht als Vorwand genutzt, aber Rückerstattungen wurden dennoch im Namen der Wasserversorgungsbehörde angeboten.

Beispiel einer Phishing-Seite, die sich als britische Regierung ausgibt und eine Rückerstattung von Stromkosten in Höhe von 400 £ verspricht, um sensible Bankdaten der Nutzer zu erhalten.

Beispiel einer Phishing-Seite, die sich als britische Regierung ausgibt und eine Rückerstattung von Stromkosten in Höhe von 400 £ verspricht, um sensible Bankdaten der Nutzer zu erhalten.

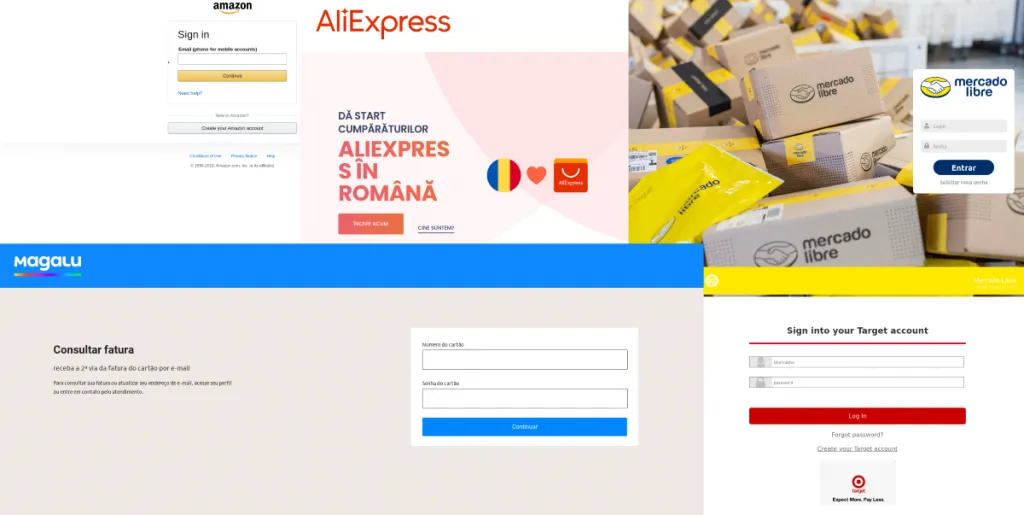

Gefälschte Online-Shops und Phishing großer Anbieter

Gefälschte Websites, die große Online-Shops und Marktplätze imitieren, sehen wir Jahr für Jahr, und 2022 war keine Ausnahme. Phishing-Angriffe zielten sowohl auf die Kunden weltweit bekannter Einzelhändler als auch auf regionale Anbieter ab. Ein Angriff begann oft damit, dass das Opfer einen Link zu einem bestimmten Produkt erhielt, das angeblich zu einem attraktiven Preis angeboten wurde, per E-Mail, in einer Instant-Messaging-App oder in einem sozialen Netzwerk. Wer auf den Trick hereinfiel, konnte den Zugang zu seinen Konten verlieren, seine Bankkartendaten gestohlen bekommen oder das Geld verlieren, das er für den spottbilligen Artikel ausgeben wollte.

Illustration einer Phishing-Nachricht, die eine vermeintliche "private Rabattaktion" imitiert, um Nutzer auf gefälschte Online-Shop-Seiten zu locken und deren Zugangsdaten oder Finanzinformationen zu stehlen.

Illustration einer Phishing-Nachricht, die eine vermeintliche "private Rabattaktion" imitiert, um Nutzer auf gefälschte Online-Shop-Seiten zu locken und deren Zugangsdaten oder Finanzinformationen zu stehlen.

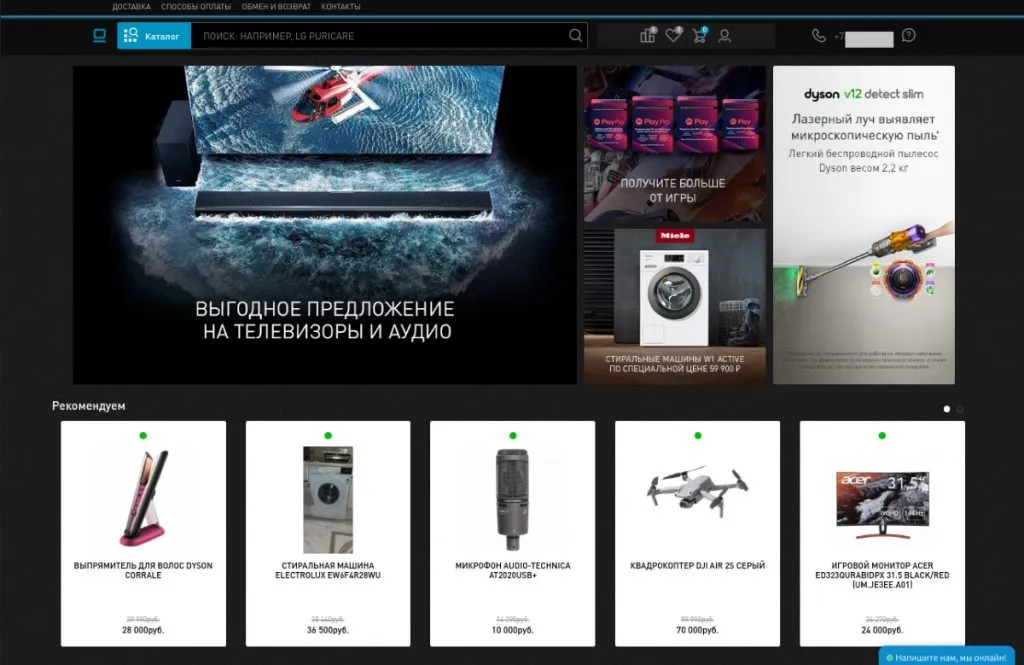

“Insiderinformationen” über “private Verkäufe” wurden ebenfalls als Köder verwendet. So versprach eine Webseite, die das Aussehen eines russischen Marktplatzes kopierte, Rabatte von bis zu 90 % auf alle dort gelisteten Artikel. Das Design der Seite wirkte glaubwürdig, wobei die einzigen potenziellen Warnsignale die wirklich niedrigen Preise und die URL in der Adressleiste waren, die nicht mit der offiziellen übereinstimmte.

Viele große Anbieter, insbesondere im Segment der Haushaltsgeräte, kündigten Anfang Frühjahr an, sich aus Russland zurückzuziehen, was zu einem Nachfrageschub führte. Dies spiegelte sich in der Bedrohungslandschaft wider, wobei gefälschte Online-Shops für Haushaltsgeräte überall im russischen Internetsegment (auch RuNet genannt) auftauchten. Ausverkauf bei großen Einzelhändlern, kombiniert mit unglaublich niedrigen Preisen, machten diese Angebote besonders attraktiv. Das Risiko beim Kauf bestand darin, eine beträchtliche Menge Geld zu verlieren und das Bestellte nie zu erhalten.

Beispiel einer gefälschten Online-Shop-Seite im russischen Internet (RuNet), die günstige Haushaltsgeräte anbietet und die hohe Nachfrage nach dem Rückzug großer Marken ausnutzt.

Beispiel einer gefälschten Online-Shop-Seite im russischen Internet (RuNet), die günstige Haushaltsgeräte anbietet und die hohe Nachfrage nach dem Rückzug großer Marken ausnutzt.

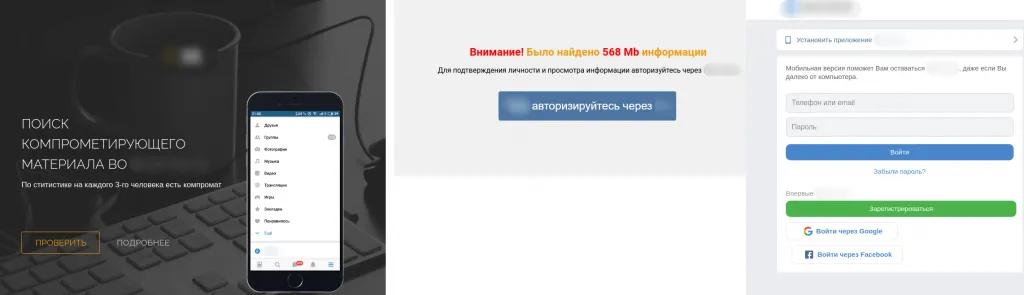

Hijacking von Social-Media-Konten

Nutzer sozialer Medien legen in letzter Zeit zunehmend Wert auf ihre Privatsphäre. Die Neugier ist jedoch schwer zu zügeln: Menschen wollen überprüfen, wer ihnen gefolgt ist, aber ohne dass die andere Partei davon erfährt. Cyberkriminelle, die es auf ihre Zugangsdaten abgesehen hatten, boten den Opfern an, beides zu haben, indem sie eine neue Social-Media-Funktion nutzten. Eine gefälschte Facebook Messenger-Seite versprach, ein Update zu installieren, das das Aussehen und die Stimme des Benutzers während Videoanrufen ändern und unter anderem verfolgen konnte, wer ihr Profil angesehen hat. Um das “Update” zu erhalten, wurde das Opfer gebeten, seine Zugangsdaten einzugeben, die die Betrüger sofort übernahmen.

![]() Screenshot einer gefälschten Facebook Messenger-Seite, die ein "Update" anbietet, um Funktionen wie das Ändern des Aussehens bei Videoanrufen oder das Tracking von Profilbesuchern vorzutäuschen und so Anmeldeinformationen abzugreifen.

Screenshot einer gefälschten Facebook Messenger-Seite, die ein "Update" anbietet, um Funktionen wie das Ändern des Aussehens bei Videoanrufen oder das Tracking von Profilbesuchern vorzutäuschen und so Anmeldeinformationen abzugreifen.

Viele Instagram-Nutzer träumen vom blauen Haken, der für verifizierte Konten steht und typischerweise großen Unternehmen oder Medienpersönlichkeiten vorbehalten ist. Cyberkriminelle beschlossen, diese Exklusivität auszunutzen und Phishing-Seiten zu erstellen, die den Besuchern versicherten, dass ihr verifizierter Status genehmigt wurde und sie lediglich ihre Kontologins und Passwörter eingeben müssten.

Russland blockierte im März 2022 den Zugang zu Facebook und Instagram, was dazu führte, dass die Popularität russischer sozialer Netzwerke und Telegram sprunghaft anstieg. Diese erhöhte Nutzung bedeutete auch ein höheres Risiko für die Nutzer, persönliche Daten zu verlieren. “Wohlwollende” Betreiber von Betrugsseiten boten an zu prüfen, ob russische soziale Medien peinliche Materialien über das Opfer enthielten. Die Betreiber der Betrugsseiten teilten den Nutzern mit, es sei möglich, bei jeder dritten Nutzung eines sozialen Netzwerks durch eine Suche schädliche Informationen zu finden. Stimmte der Nutzer einer Suche zu, wurde ihm mitgeteilt, dass tatsächlich eine bestimmte Menge schmutziger Wäsche gefunden worden sei. In Wirklichkeit gab es keine Suche – die Betrüger stahlen einfach die Zugangsdaten, die sie für die Überprüfung angefordert hatten.

Darstellung einer Phishing-Nachricht, die sich auf die Sperrung von Facebook und Instagram in Russland bezieht und Nutzern anbietet, "peinliche Materialien" auf russischen sozialen Netzwerken zu suchen, um ihre Zugangsdaten zu stehlen.

Darstellung einer Phishing-Nachricht, die sich auf die Sperrung von Facebook und Instagram in Russland bezieht und Nutzern anbietet, "peinliche Materialien" auf russischen sozialen Netzwerken zu suchen, um ihre Zugangsdaten zu stehlen.

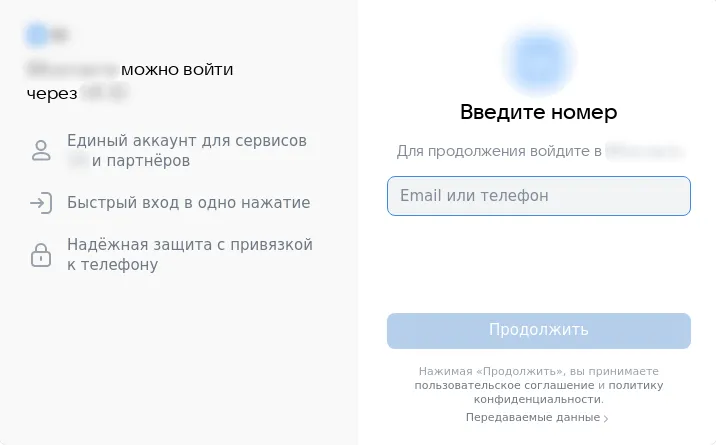

Ein zusätzliches Risiko des Social-Media-Phishings besteht darin, dass Betrüger Zugriff sowohl auf das Social-Media-Konto selbst als auch auf alle verknüpften Dienste erhalten.

Visualisierung, die zeigt, wie Phishing-Angriffe auf soziale Medien nicht nur das Konto selbst, sondern auch verknüpfte Dienste wie Bankkonten und E-Mail-Adressen kompromittieren können.

Visualisierung, die zeigt, wie Phishing-Angriffe auf soziale Medien nicht nur das Konto selbst, sondern auch verknüpfte Dienste wie Bankkonten und E-Mail-Adressen kompromittieren können.

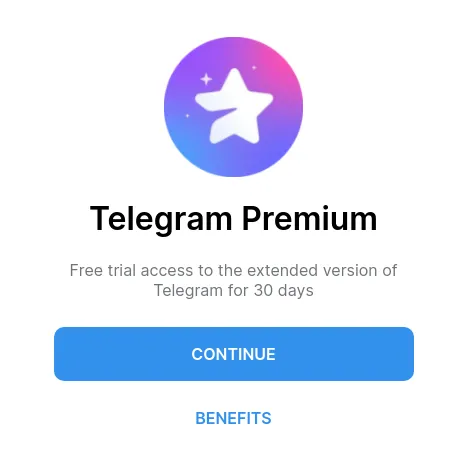

Der Telegram Premium-Status bietet eine Reihe von Vorteilen, von einer werbefreien Erfahrung bis hin zur Möglichkeit, eingehende Sprachanrufe zu blockieren, aber das Abonnement kostet Geld. Betrüger boten an, ein Premium-Abonnement kostenlos zu “testen” oder versprachen einfach, es kostenlos zu vergeben, wenn das Opfer seinen Telegram-Benutzernamen und sein Passwort oder einen vom Dienst gesendeten Verifizierungscode eingab, genau das, wonach die Cyberkriminellen suchten.

Screenshot einer Phishing-Seite, die einen kostenlosen Telegram Premium-Status anbietet, um Nutzer zur Eingabe ihrer Anmeldedaten und Verifizierungscodes zu verleiten und so deren Konten zu kapern.

Screenshot einer Phishing-Seite, die einen kostenlosen Telegram Premium-Status anbietet, um Nutzer zur Eingabe ihrer Anmeldedaten und Verifizierungscodes zu verleiten und so deren Konten zu kapern.

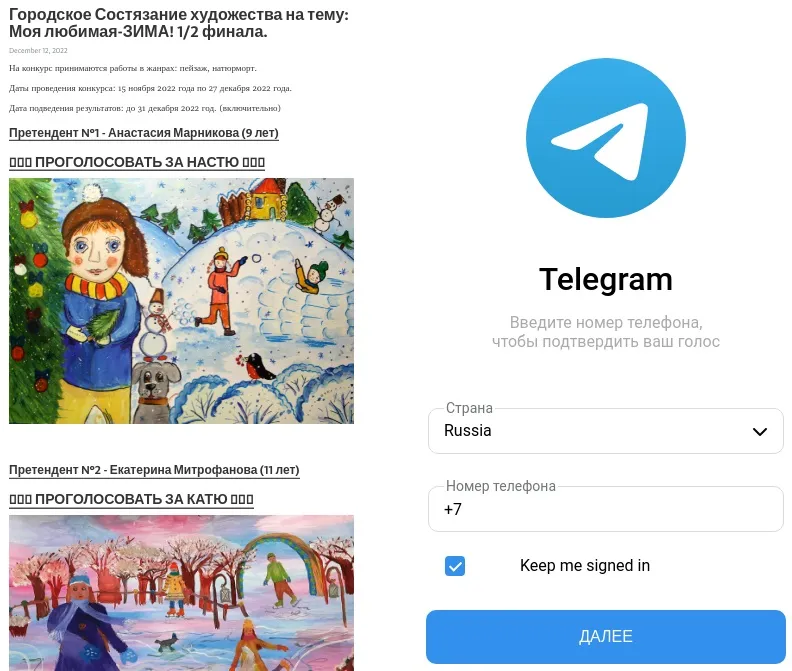

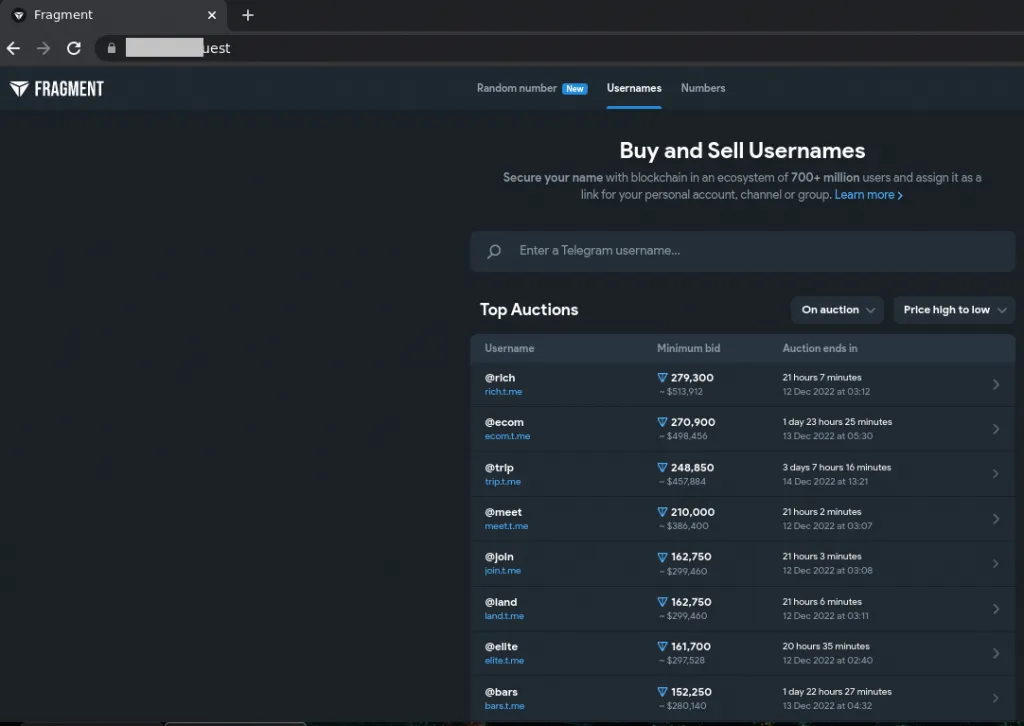

Eine weitere Phishing-Kampagne, die auf Telegram-Nutzer abzielte, wurde passend zur Neujahrsfeier arrangiert. Betrüger erstellten eine Seite auf der Blogging-Plattform telegra.ph, die eine Galerie von Kinderzeichnungen veröffentlichte und Nutzer dazu ermutigte, für ihre Favoriten abzustimmen. Betrüger sendeten einen Link zu dieser Seite von gehackten Konten und baten die Nutzer, für die Werke der Kinder ihrer Freunde abzustimmen. Wer auf den Köder hereinfiel, wurde auf eine gefälschte Seite mit einem Login-Formular weitergeleitet. Die Cyberkriminellen setzten darauf, dass die Nutzer direkt zur Abstimmung gingen, ohne die Authentizität der Zeichnungen zu überprüfen, die von Wettbewerbsseiten vergangener Jahre kopiert worden waren, da Anfragen zur Abstimmung für die Kinder von Freunden vor Feiertagen üblich sind.

Beispiel einer Phishing-Kampagne auf Telegram, die Nutzer über gefälschte Abstimmungen für Kinderzeichnungen zur Neujahrszeit auf eine Login-Seite lockt, um Zugangsdaten zu stehlen.

Beispiel einer Phishing-Kampagne auf Telegram, die Nutzer über gefälschte Abstimmungen für Kinderzeichnungen zur Neujahrszeit auf eine Login-Seite lockt, um Zugangsdaten zu stehlen.

Die Telegram-Auktionsplattform namens Fragment ging im Oktober 2022 live: Sie verkaufte einzigartige Benutzernamen. Man kann Benutzer werden, indem man sein Telegram-Konto oder seine TON-Wallet verknüpft. Betrüger, die es auf diese Kontodaten abgesehen hatten, verschickten Links zu gefälschten Fragment-Seiten. Ein Besucher, der versuchte, einen Benutzernamen von der gefälschten Website zu kaufen, wurde aufgefordert, sich anzumelden. Wenn das Opfer seine Anmeldedaten eingab, schnappten sich die Betrugsbetreiber diese sofort.

Phishing-Seite, die die Telegram-Auktionsplattform Fragment imitiert und vorgibt, einzigartige Benutzernamen zu verkaufen, um Nutzer zur Eingabe ihrer Telegram- oder TON-Wallet-Anmeldedaten zu verleiten.

Phishing-Seite, die die Telegram-Auktionsplattform Fragment imitiert und vorgibt, einzigartige Benutzernamen zu verkaufen, um Nutzer zur Eingabe ihrer Telegram- oder TON-Wallet-Anmeldedaten zu verleiten.

Spam im Jahr 2022

Spam ist mehr als nur eine lästige Ablenkung; er ist oft das Einfallstor für gefährlichere Angriffe. Die Statistiken von Kaspersky für 2022 zeigen, dass Spam weiterhin eine weit verbreitete und sich entwickelnde Bedrohung darstellt, die sich an aktuelle Ereignisse und menschliche Schwächen anpasst.

Die Pandemie (Spam-bezogen)

Im Gegensatz zu Phishing ist COVID-bezogener Spam immer noch präsent. Das meiste davon sind “nigerianische” Betrügereien: Millionäre sterben an COVID und vermachen ihr Geld für Behandlungs- und Präventionsmaßnahmen sowie zur Verbesserung des Lebens der Genesenen, oder Mark Zuckerberg veranstaltet eine spezielle COVID-Lotterie, bei der man eine Million Euro gewinnen kann, auch wenn man kein Facebook-Nutzer ist. Empfängern wird mitgeteilt, dass sie Geld des IWF beanspruchen könnten, das aufgrund der Pandemie nicht zugewiesen wurde. Anderen werden hohe Beträge im Rahmen eines Antirezessionshilfsprogramms angeboten.

Die Menge an Spam, die das Coronavirus-Thema in irgendeiner Weise ausnutzte, sank im Laufe des Jahres 2022 merklich: Anfang des Jahres blockierten wir eine Million dieser E-Mails pro Monat, aber die Zahl war bis zum Jahresende um das Dreifache geschrumpft.

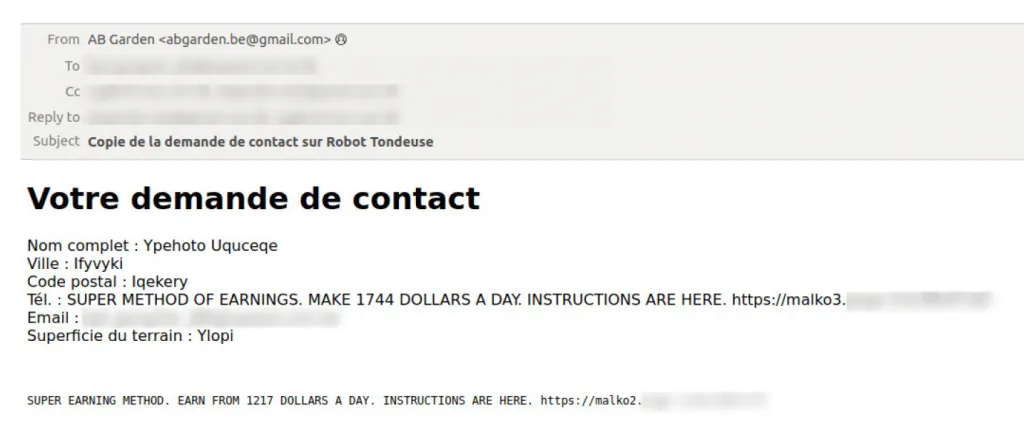

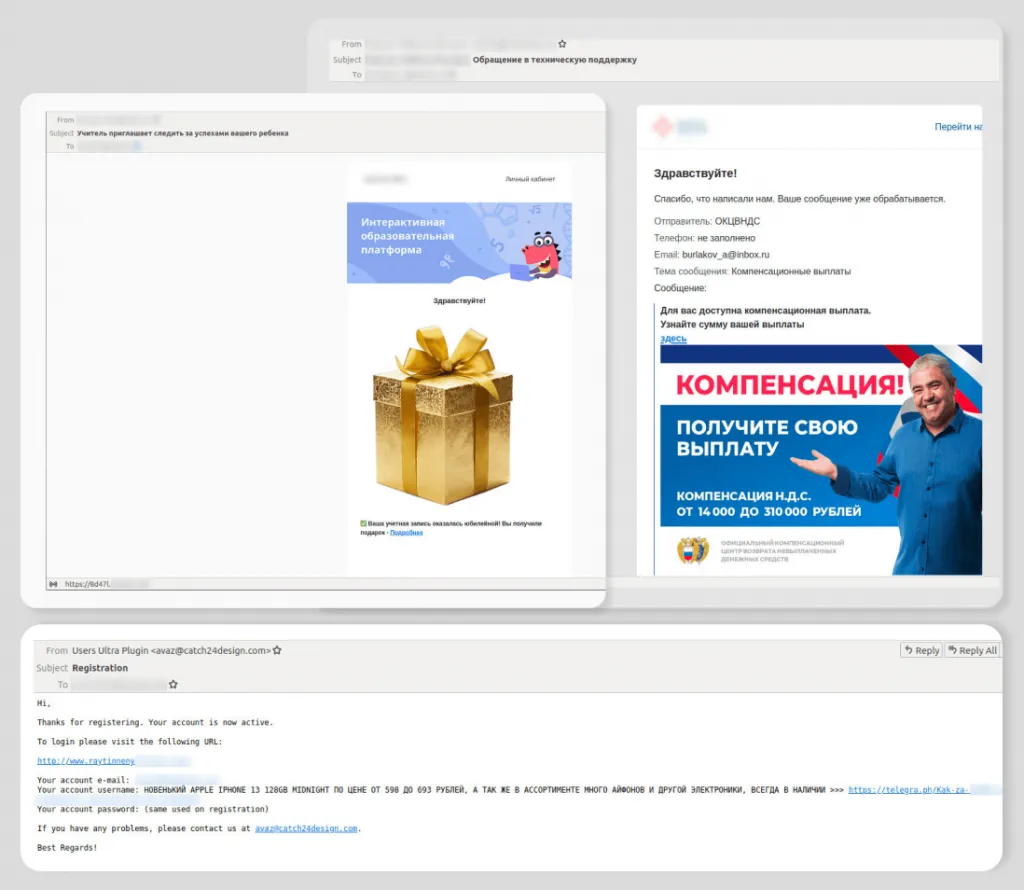

Kontaktformular-Spam

Im Jahr 2022 nutzten Cyberkriminelle Kontaktformulare häufiger für Spam. Bei einem typischen Schema dieser Art finden Betrüger Websites, die Registrierungs-, Kontakt- oder Supportanfrageformulare anbieten, für die der Benutzer nicht angemeldet sein muss, um sie abzusenden, und die die eingegebenen Daten nicht überprüfen. In einigen Fällen fügen sie eine Betrugsnachricht mit einem Hyperlink in die Anmelde- oder Namensfelder ein, in anderen Fällen fügen sie einen längeren Text mit Bildern in das Nachrichtenfeld ein. Dann fügen die Angreifer die E-Mail-Adressen der Opfer in die Kontaktfelder ein und senden die Nachricht ab. Beim Empfang einer Nachricht über ein Registrierungs- oder Kontaktformular antworten die meisten Websites an die E-Mail-Adresse des Benutzers, dass ihre Anfrage eingegangen ist und bearbeitet wird, ihr Konto erstellt wurde usw. Infolgedessen erhält die Person eine automatische Antwort von einer offiziellen Adresse einer legitimen Organisation, die unerwünschte Werbung oder einen Betrugslink enthält.

Diagramm, das den Anstieg von Spam-Nachrichten zeigt, die über legitime Kontaktformulare auf Websites gesendet werden, oft mit Werbebotschaften oder Betrugslinks in den Namens- oder Betreffzeilen.

Diagramm, das den Anstieg von Spam-Nachrichten zeigt, die über legitime Kontaktformulare auf Websites gesendet werden, oft mit Werbebotschaften oder Betrugslinks in den Namens- oder Betreffzeilen.

Die meisten Betrugsnachrichten bieten dem Empfänger eine Entschädigung oder einen Preis an. Eine Spam-E-Mail, die auf russische Benutzer abzielte, versprach zum Beispiel eine Mehrwertsteuererstattung im Wert von 190–4200 US-Dollar. Um das Geld zu erhalten, wurde dem Opfer angeboten, den Link in der Nachricht zu öffnen. Dieses Schema ist klassisch: Eine verlinkte Webseite fordert den Benutzer auf, eine Provision von weniger als einem Dutzend Dollar zu zahlen, was im Vergleich zur versprochenen Rückerstattung unerheblich ist. Wir beobachteten viele Varianten von Kontaktformular-Geldbetrügen: von Tankkarten bis hin zu Angeboten, auf einer Online-Plattform Geld zu verdienen.

Beispiel einer Spam-E-Mail, die eine angebliche Mehrwertsteuererstattung verspricht und über ein Kontaktformular gesendet wurde, um Nutzer auf eine Betrugsseite mit einer kleinen "Bearbeitungsgebühr" zu locken.

Beispiel einer Spam-E-Mail, die eine angebliche Mehrwertsteuererstattung verspricht und über ein Kontaktformular gesendet wurde, um Nutzer auf eine Betrugsseite mit einer kleinen "Bearbeitungsgebühr" zu locken.

Betrüger nutzten Formulare auf legitimen Websites auf der ganzen Welt. Wo Spam-E-Mails in Russisch typischerweise mit “Preisen” oder “Geld verdienen” spielten, ermutigten Nachrichten in anderen Sprachen, zusätzlich zu den “Preisen”, die Nutzer, “Dating-Seiten” zu besuchen – in der Tat von Bots bevölkert –, wo die Opfer zweifellos aufgefordert würden, für ein Premium-Konto zu bezahlen.

Spam-E-Mail, die über ein Kontaktformular gesendet wurde und den Empfänger zu einer Dating-Website lockt, oft mit dem Ziel, kostenpflichtige Premium-Konten zu verkaufen, die von Bots bevölkert sind.

Spam-E-Mail, die über ein Kontaktformular gesendet wurde und den Empfänger zu einer Dating-Website lockt, oft mit dem Ziel, kostenpflichtige Premium-Konten zu verkaufen, die von Bots bevölkert sind.

Wir blockierten 2022 über eine Million Betrugs-E-Mails, die über legitime Formulare verschickt wurden.

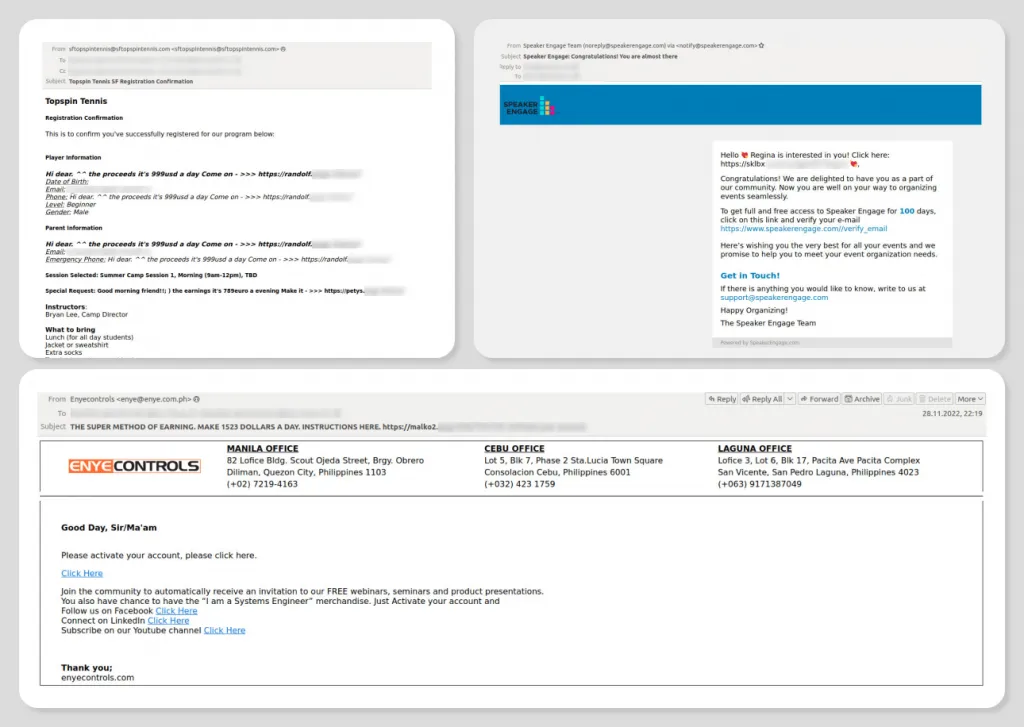

Erpressung im Namen von Strafverfolgungsbehörden

Erpressungs-Spam ist nichts Neues. In solchen E-Mails behaupten Angreifer in der Regel, dass der Empfänger gegen das Gesetz verstoßen hat und fordern Geld. Im Jahr 2022 setzten sich diese Mailings nicht nur fort, sondern entwickelten sich auch weiter. So gab es in den Nachrichten praktisch keinen Text: Der Benutzer wurde entweder aufgefordert, eine angehängte PDF-Datei zu öffnen, um mehr zu erfahren, oder er erhielt Drohungen in Form eines Bildes mit Text. Darüber hinaus weitete sich die Geographie der Mailings im Jahr 2022 aus.

Die Essenz der Nachricht war, wie bei ähnlichen, zuvor gesendeten E-Mails, dass ein Strafverfahren gegen den Empfänger wegen angeblichen Besuchs von Websites mit Kinderpornografie eingeleitet werde.

Screenshot einer Erpressungs-E-Mail, die sich als Strafverfolgungsbehörde ausgibt und dem Empfänger vorwirft, illegale Inhalte angesehen zu haben, um Angst zu schüren und Geld zu erpressen.

Screenshot einer Erpressungs-E-Mail, die sich als Strafverfolgungsbehörde ausgibt und dem Empfänger vorwirft, illegale Inhalte angesehen zu haben, um Angst zu schüren und Geld zu erpressen.

Um schwerwiegende Konsequenzen zu vermeiden, forderten die Angreifer das Opfer auf, so schnell wie möglich dem Absender zu antworten und die “Angelegenheit zu regeln”. Höchstwahrscheinlich würden die Betrüger in weiterer Korrespondenz einen bestimmten Geldbetrag fordern, damit der Name des Opfers aus dem “Strafverfahren” entfernt wird. Im Jahr 2022 blockierten wir über 100.000 Erpressungs-E-Mails in verschiedenen Ländern und Sprachen, darunter Französisch, Spanisch, Englisch, Deutsch, Russisch und Serbisch.

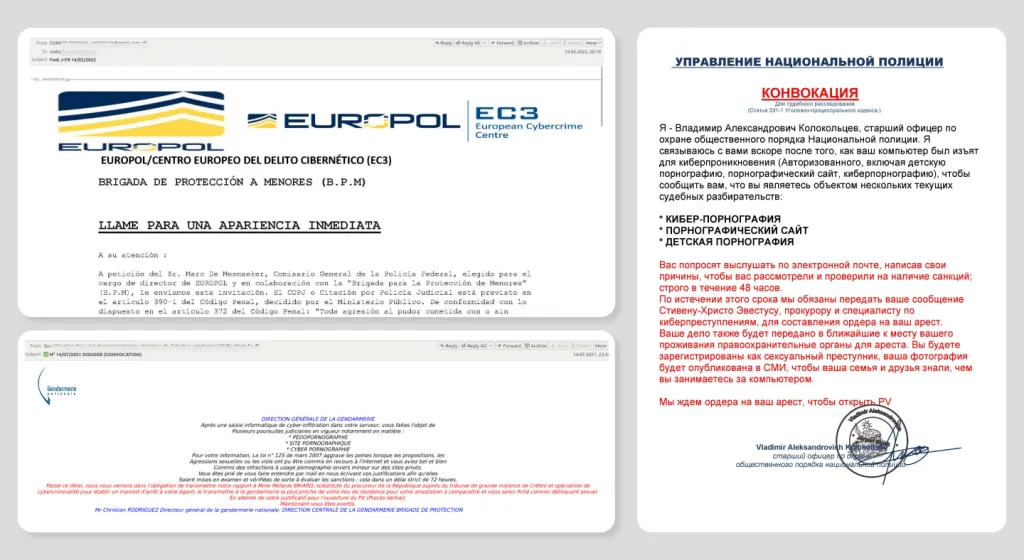

Ausnutzung aktueller Nachrichten

Spammer nutzen ständig große Weltereignisse für ihre betrügerischen Schemata. Die geopolitische Krise von 2022 war keine Ausnahme. Das ganze Jahr über sahen wir Mailings, die auf englischsprachige Benutzer abzielten und vorschlugen, Geld, normalerweise an eine Bitcoin-Wallet, zu überweisen, um den Opfern des Konflikts in der Ukraine zu helfen. Betrüger fordern oft die Überweisung von Geld an Bitcoin-Wallets, da es schwieriger ist, den Empfänger über Kryptowährungstransaktionen zu verfolgen als über Banktransaktionen. Erpressung, die die Zahlung in Kryptowährung forderte, dominierte früher im Spam. Jetzt haben Angreifer begonnen, Bitcoin für wohltätige Zwecke zu sammeln.

Spam-E-Mail, die sich auf die Nachrichtenlage der Ukraine-Krise bezieht und um Spenden in Kryptowährung für die "Opfer des Konflikts" bittet, um diese zu stehlen.

Spam-E-Mail, die sich auf die Nachrichtenlage der Ukraine-Krise bezieht und um Spenden in Kryptowährung für die "Opfer des Konflikts" bittet, um diese zu stehlen.

Die Nachrichtenlage wurde auch in anderen Betrugs-Mailings genutzt. So blockierten unsere Lösungen Anfang Juli 300.000 E-Mails, in denen Betrüger im Namen eines russischen Millionärs, der angeblich Geld investieren und Sanktionen vermeiden wollte, um Hilfe baten. Eine andere E-Mail besagte, dass die Europäische Kommission beschlossen habe, einen von russischen Oligarchen geschaffenen Fonds zu verschenken, und der E-Mail-Empfänger könnte das Glück haben, ein Stück dieses Kuchens zu bekommen.

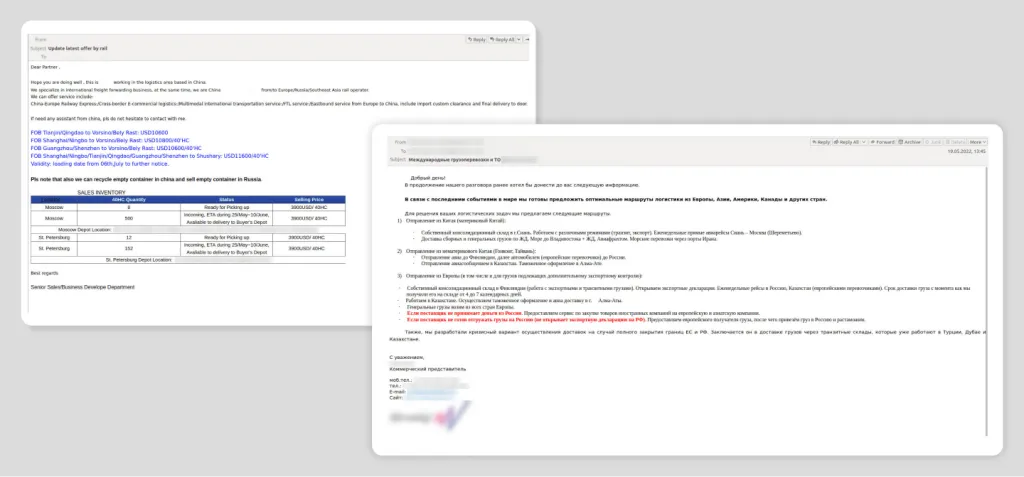

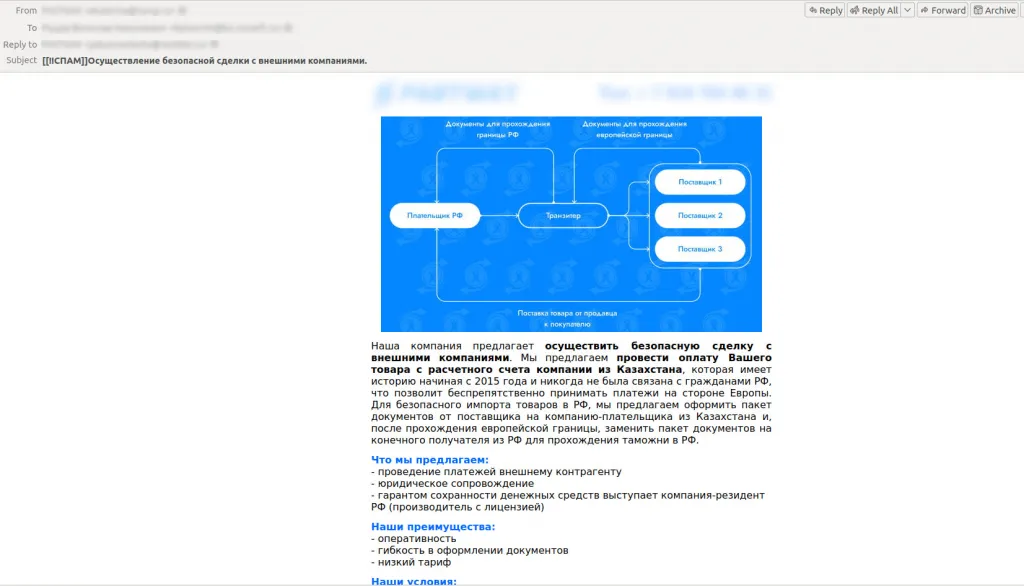

Immer mehr “Geschäftsangebote” tauchen unter Spam-Mailings auf, die die aktuelle Informationsagenda ausnutzen. Aufgrund der Wirtschaftssanktionen im Jahr 2022 boten findige Geschäftsleute Ersatz für Waren und Dienstleistungen von Anbietern an, die den russischen Markt verlassen hatten. So warben Spammer aktiv für Dienstleistungen eines Unternehmens, das Menschen nach Russland transportiert. Der E-Mail-Text betonte die Tatsache, dass viele Transportunternehmen solche Dienstleistungen verweigerten.

Spam-E-Mail, die vor dem Hintergrund der geopolitischen Krise Transportdienstleistungen nach Russland anbietet und die Knappheit solcher Services auf dem Markt betont.

Spam-E-Mail, die vor dem Hintergrund der geopolitischen Krise Transportdienstleistungen nach Russland anbietet und die Knappheit solcher Services auf dem Markt betont.

Es gab auch Spam-Mailings, in denen verschiedene Unternehmen anboten, beliebte internationale Software durch russische Äquivalente oder in Drittländern entwickelte Lösungen zu ersetzen. Darüber hinaus gab es Spam-Angebote für Vermittlungsdienste zur Eröffnung eines Unternehmens oder Bankkontos in Nachbarländern wie Armenien, sowie Hilfsangebote bei der Annahme von Zahlungen von ausländischen Partnern.

Spam-E-Mail, die Geschäftsdienstleistungen anbietet, um Unternehmen bei der Anpassung an Sanktionen zu helfen, indem sie Ersatzsoftware, Unterstützung bei der Kontoeröffnung in Nachbarländern und Zahlungsabwicklung bewirbt.

Spam-E-Mail, die Geschäftsdienstleistungen anbietet, um Unternehmen bei der Anpassung an Sanktionen zu helfen, indem sie Ersatzsoftware, Unterstützung bei der Kontoeröffnung in Nachbarländern und Zahlungsabwicklung bewirbt.

Der Papiermangel in Russland im März und April 2022 führte zu einer Welle von entsprechenden Anzeigen, die Papier zu ermäßigten Preisen anboten.

Spammer vermarkteten 2022 auch aktiv ihre Werbe-Mailingdienste als alternative Werbung zu nicht verfügbaren Promotionen über Plattformen wie Instagram. So blockierten wir beispielsweise im April rund eine Million solcher Mailings.

Vor dem Hintergrund von Sanktionen und der damit verbundenen Störung von Lieferketten gab es einen Anstieg von Spam-Angeboten für Waren und Dienstleistungen von chinesischen Lieferanten. Im Jahr 2022 blockierte unser Filter mehr als 3,5 Millionen E-Mails mit solchen Angeboten, und deren Zahl stieg von rund 700.000 im ersten Quartal auf über eine Million im vierten Quartal.

Diagramm, das den Anstieg von Spam-E-Mails mit Angeboten chinesischer Lieferanten im Jahr 2022 zeigt, aufgeteilt nach Quartalen, als Reaktion auf gestörte Lieferketten und Sanktionen.

Diagramm, das den Anstieg von Spam-E-Mails mit Angeboten chinesischer Lieferanten im Jahr 2022 zeigt, aufgeteilt nach Quartalen, als Reaktion auf gestörte Lieferketten und Sanktionen.

Spam mit bösartigen Anhängen

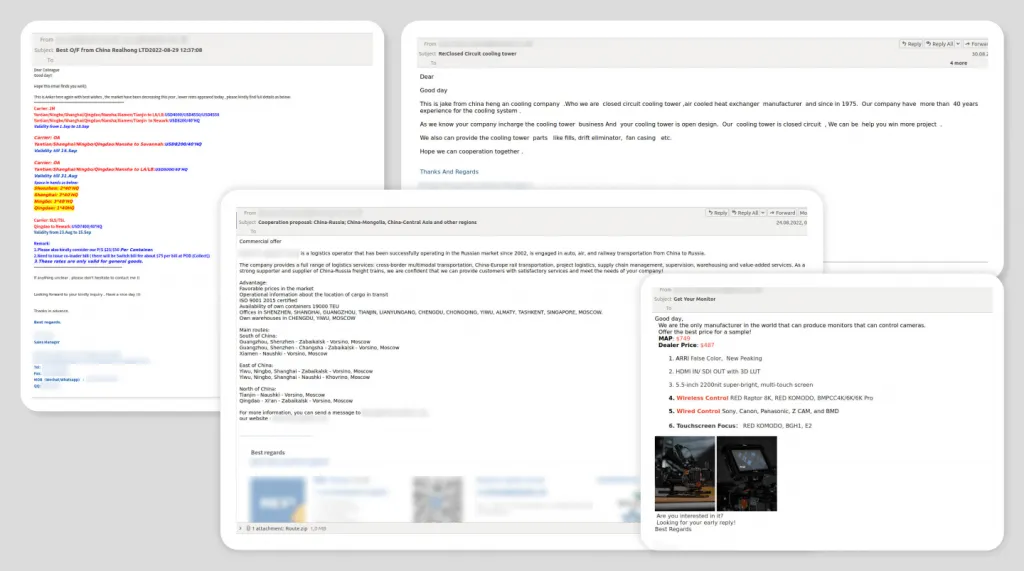

Die Verlagerung der Mitarbeiter ins Homeoffice während der Pandemie und das damit verbundene Wachstum der Online-Kommunikation förderten die aktive Entwicklung verschiedener Bereiche des Phishings, sowohl massenhaft als auch gezielt. Angreifer wurden aktiver bei der Nachahmung von Geschäftskorrespondenz, wobei sie nicht nur HR-Spezialisten und Buchhalter, wie vor der Pandemie, sondern auch Mitarbeiter anderer Abteilungen ins Visier nahmen. Im Jahr 2022 sahen wir eine Entwicklung bösartiger E-Mails, die sich als Geschäftskorrespondenz tarnten. Angreifer nutzten in ihren E-Mails aktiv Social-Engineering-Techniken, indem sie Signaturen mit Logos und Informationen spezifischer Organisationen hinzufügten, einen dem Profil des Unternehmens angemessenen Kontext schufen und Geschäftssprache verwendeten. Sie nutzten auch aktiv die aktuelle Nachrichtenlage aus und erwähnten echte Mitarbeiter des Unternehmens, das die E-Mails angeblich sendete. Spammer fälschten ihre Nachrichten als interne Unternehmenskorrespondenz, Geschäftskorrespondenz zwischen verschiedenen Organisationen und sogar als Benachrichtigungen von Regierungsbehörden.

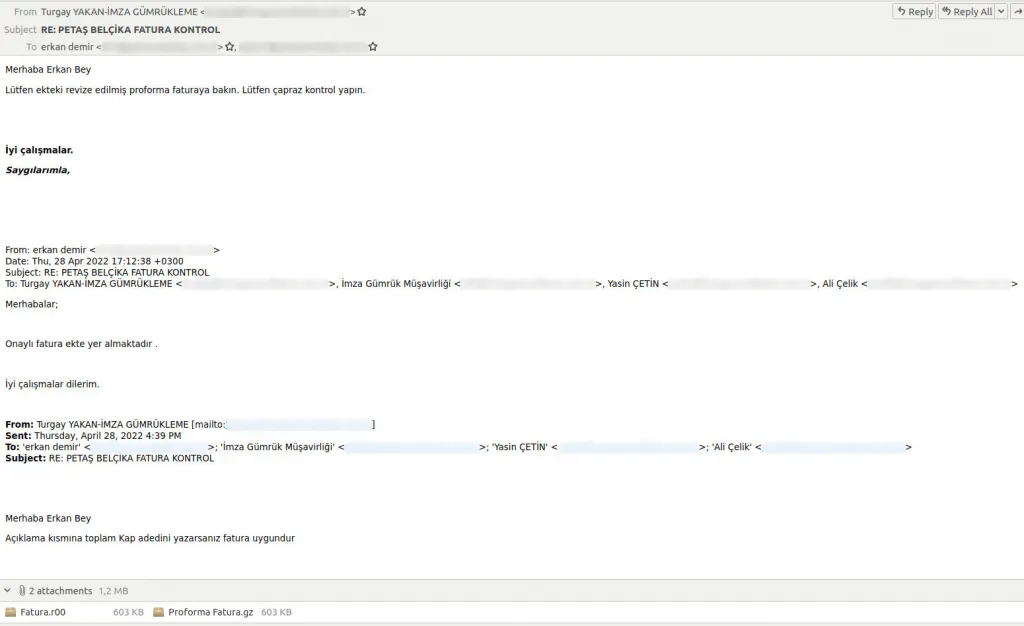

Die Tarnung bösartiger E-Mails als Geschäftskorrespondenz wurde 2022 zu einem wichtigen Trend bei bösartigem Spam. Angreifer versuchten, den Empfänger davon zu überzeugen, dass es sich um eine legitime E-Mail handelte, wie ein kommerzielles Angebot, eine Anfrage zur Lieferung von Geräten oder eine Rechnung zur Zahlung von Waren. Zum Beispiel begegneten wir das ganze Jahr über dem folgenden Schema. Angreifer verschafften sich Zugang zu echter Geschäftskorrespondenz (höchstwahrscheinlich durch Diebstahl von Korrespondenz von zuvor infizierten Computern) und sendeten bösartige Dateien oder Links an alle Teilnehmer als Antwort auf die vorherige E-Mail. Dieser Trick erschwert die Nachverfolgung bösartiger E-Mails, und das Opfer fällt eher darauf herein.

Beispiel einer bösartigen E-Mail, die sich als legitime Geschäftskorrespondenz tarnt, um Nutzer zum Öffnen von Anhängen mit Schadsoftware zu verleiten und so Daten zu stehlen oder das Unternehmensnetzwerk zu infizieren.

Beispiel einer bösartigen E-Mail, die sich als legitime Geschäftskorrespondenz tarnt, um Nutzer zum Öffnen von Anhängen mit Schadsoftware zu verleiten und so Daten zu stehlen oder das Unternehmensnetzwerk zu infizieren.

In den meisten Fällen wurde entweder der Trojaner Qbot oder Emotet geladen, wenn das bösartige Dokument geöffnet wurde. Beide können verwendet werden, um Benutzerdaten zu stehlen, Informationen über das Unternehmensnetzwerk zu sammeln und zusätzliche Malware, wie Ransomware, zu verbreiten. Qbot ermöglicht es auch, auf E-Mails zuzugreifen und diese für weitere Angriffe zu stehlen.

Mailings, die Benachrichtigungen verschiedener Ministerien und anderer Regierungsorganisationen im RuNet imitierten, wurden häufiger. E-Mails wurden oft so gestaltet, dass sie die spezifischen Aktivitäten der Organisationen, die sie vorgaben zu sein, berücksichtigten. Die Absenderadressen kopierten die Logik von E-Mail-Adressen in den relevanten Behörden, und der bösartige Anhang wurde als eine Art spezialisiertes Dokument, wie “Schwerpunkte der Sitzung”, getarnt. So wurde beispielsweise in einem dieser Mailings bösartiger Code gefunden, der eine Schwachstelle im Equation Editor-Modul, dem Formeleditor in Microsoft Office, ausnutzte.

Die Täter ignorierten die Nachrichtenlage nicht. Insbesondere wurde die Malware unter dem Deckmantel einer Einberufung “im Rahmen der Teilmobilisierung” oder als “neue Lösung” zum Schutz vor möglichen Bedrohungen im Internet “durch feindliche Organisationen” verbreitet.

Im zweiten Fall war das auf dem Computer des Opfers installierte Programm tatsächlich ein Krypto-Ransomware-Trojaner.

Zwei-Stufen-Spear-Phishing mit bekanntem Phishing-Kit

Im Jahr 2022 sahen wir einen Anstieg von Spear (oder zielgerichteten) Phishing-Angriffen auf Unternehmen weltweit. Neben typischen Kampagnen, die aus einer Phase bestanden, gab es Angriffe in mehreren Phasen. In der ersten E-Mail baten Betrüger im Namen eines potenziellen Kunden das Opfer um Informationen zu dessen Produkten und Dienstleistungen. Nachdem das Opfer auf diese E-Mail geantwortet hatte, starteten die Angreifer einen Phishing-Angriff.

Wichtige Fakten:

- Angreifer verwenden gefälschte Dropbox-Seiten, die mit einem bekannten Phishing-Kit erstellt wurden.

- Die Kampagne zielt auf die Vertriebsabteilungen von Herstellern und Anbietern von Waren und Dienstleistungen ab.

- Angreifer verwenden SMTP-IP-Adressen und From-Domains, die von der Microsoft Corporation und Google LLC (Gmail) bereitgestellt werden.

Statistik zur Kampagne

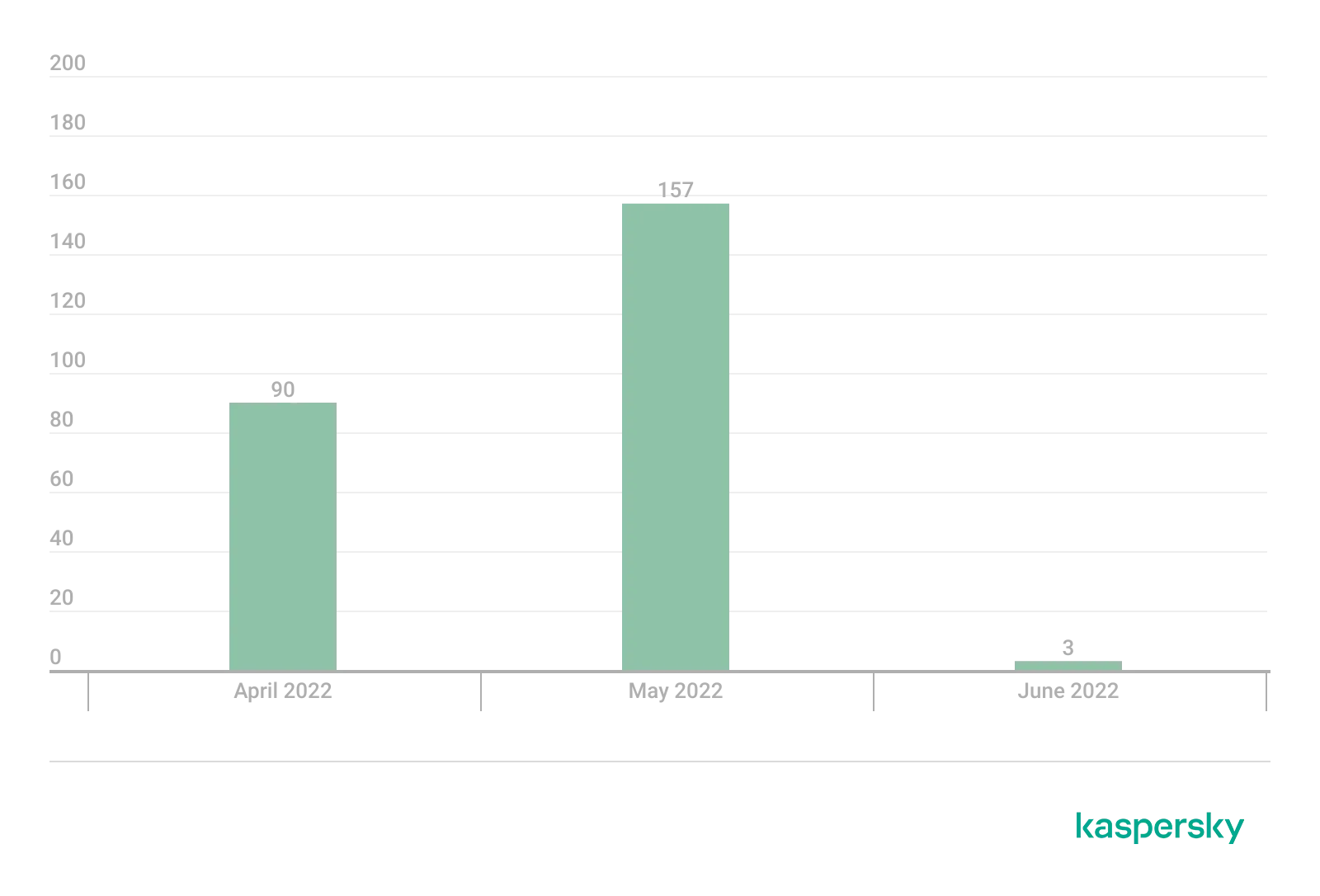

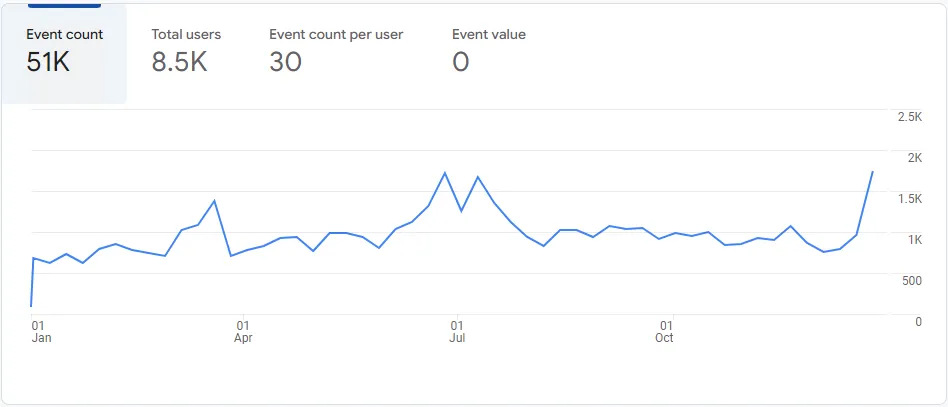

Die Kampagne begann im April 2022, erreichte ihren Höhepunkt im Mai und endete im Juni.

Diagramm, das die Anzahl der von Kaspersky-Lösungen erkannten E-Mails im Zusammenhang mit einer zweistufigen, gezielten Phishing-Kampagne im Jahresverlauf 2022 zeigt.

Diagramm, das die Anzahl der von Kaspersky-Lösungen erkannten E-Mails im Zusammenhang mit einer zweistufigen, gezielten Phishing-Kampagne im Jahresverlauf 2022 zeigt.

Ablauf einer Phishing-Kampagne

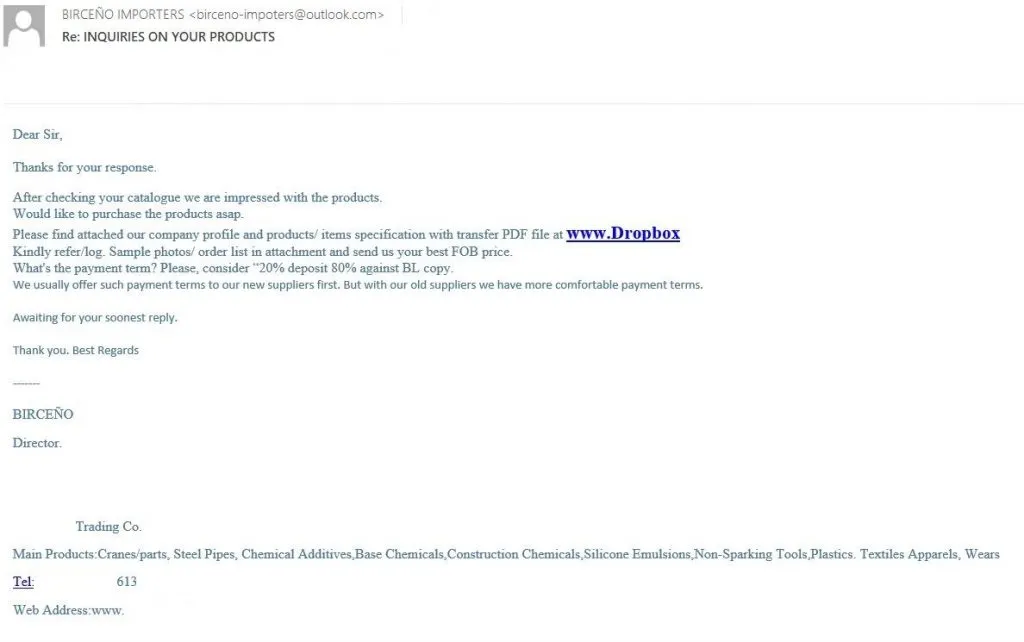

Angreifer senden eine E-Mail im Namen einer realen Handelsorganisation und bitten um weitere Informationen zu den Produkten des Opferunternehmens. Der E-Mail-Text wirkt plausibel und enthält keine verdächtigen Elemente wie Phishing-Links oder Anhänge. Eine Absender-E-Mail-Adresse von einer kostenlosen Domain wie gmail.com kann Zweifel aufkommen lassen. Die E-Mail auf dem Screenshot unten wird von einer Adresse in dieser Domain gesendet, und der Firmenname im From-Feld unterscheidet sich von seinem Namen in der Signatur.

Es ist bemerkenswert, dass die Verwendung kostenloser Domains für Spear-Phishing im Namen von Organisationen untypisch ist, da solche Domains im Geschäftsleben selten verwendet werden. Meistens verwenden Angreifer bei gezielten Angriffen entweder das Spoofing der legitimen Domain der Organisation, die sie vorgeben zu sein, oder registrieren Domains, die der ursprünglichen ähneln. Darüber hinaus blockieren Google und Microsoft E-Mail-Adressen, die Spam versenden, ziemlich schnell. Dies ist der wahrscheinlichste Grund, warum Angreifer verschiedene Adressen im From-Header (woher die E-Mail kam) und Reply-to-Header (wo die Antwort hingeht, wenn man im E-Mail-Client auf “Antworten” klickt) verwendeten. Das bedeutet, das Opfer antwortet an eine andere Adresse, die sich möglicherweise in einer anderen kostenlosen Domain wie outlook.com befindet. Die Adresse im Reply-to-Header wird nicht für Spam verwendet, und die Korrespondenz damit wird vom Opfer initiiert, sodass sie weniger wahrscheinlich schnell blockiert wird.

Nachdem Opfer auf eine erste E-Mail geantwortet haben, senden Angreifer eine neue Nachricht, in der sie aufgefordert werden, eine Dateifreigabe-Website zu besuchen und eine PDF-Datei mit einer abgeschlossenen Bestellung über den Link anzusehen.

E-Mail mit Phishing-Link: Beispiel einer zweistufigen Spear-Phishing-Kampagne, die auf eine vorherige Korrespondenz aufbaut und den Empfänger zum Download einer PDF-Datei über einen bösartigen Link auffordert.

E-Mail mit Phishing-Link: Beispiel einer zweistufigen Spear-Phishing-Kampagne, die auf eine vorherige Korrespondenz aufbaut und den Empfänger zum Download einer PDF-Datei über einen bösartigen Link auffordert.

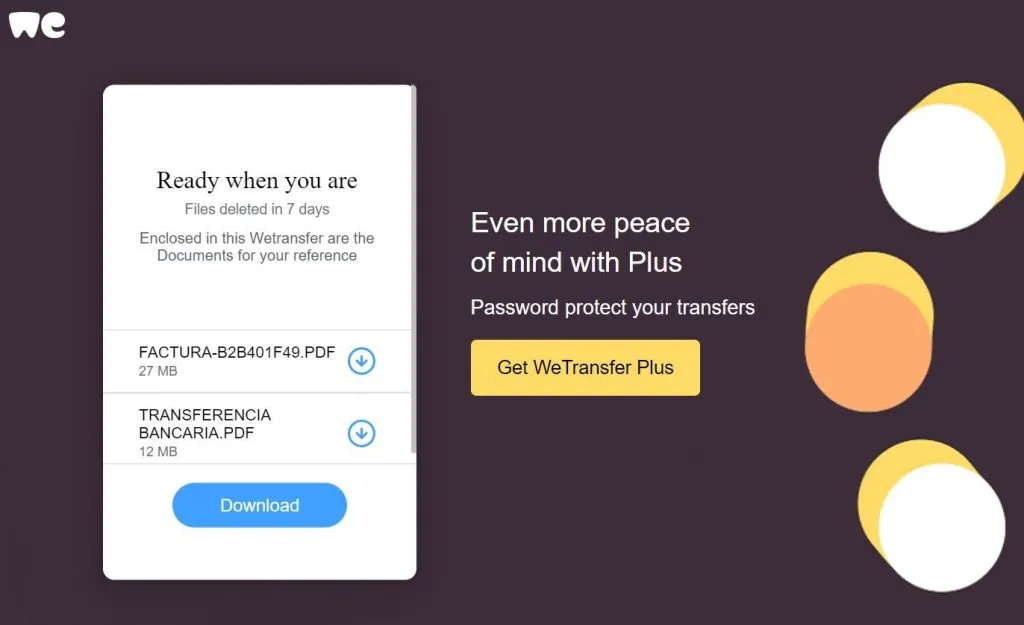

Durch Klicken auf den Link gelangt der Benutzer auf eine gefälschte Website, die von einem bekannten Phishing-Kit generiert wurde. Es ist ein recht einfaches Tool, das Phishing-Seiten generiert, um Zugangsdaten von bestimmten Ressourcen zu stehlen. Unsere Lösungen blockierten gefälschte WeTransfer- und Dropbox-Seiten, die mit diesem Kit erstellt wurden.

Gefälschte WeTransfer-Seite, erstellt mit einem Phishing-Kit, die eine Datei zum Download anbietet, um Nutzer zur Eingabe ihrer Anmeldeinformationen zu verleiten.

Gefälschte WeTransfer-Seite, erstellt mit einem Phishing-Kit, die eine Datei zum Download anbietet, um Nutzer zur Eingabe ihrer Anmeldeinformationen zu verleiten.

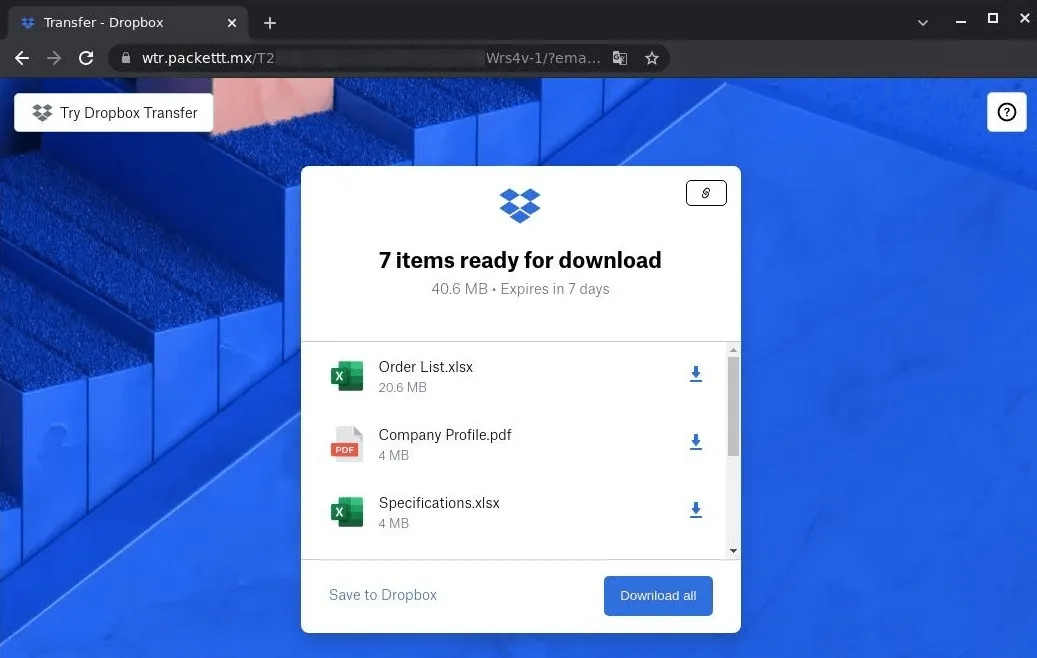

In der oben beschriebenen Phishing-Kampagne imitiert die Phishing-Site eine Dropbox-Seite mit statischen Dateibildern und einem Download-Button. Nach dem Klicken auf ein beliebiges Element der Oberfläche wird der Benutzer auf eine gefälschte Dropbox-Login-Seite weitergeleitet, die gültige Unternehmenszugangsdaten anfordert.

Gefälschte Dropbox-Seite, die den Nutzern vorgaukelt, eine Datei herunterladen zu können, um dann auf eine betrügerische Anmeldeseite weiterzuleiten und Zugangsdaten abzugreifen.

Gefälschte Dropbox-Seite, die den Nutzern vorgaukelt, eine Datei herunterladen zu können, um dann auf eine betrügerische Anmeldeseite weiterzuleiten und Zugangsdaten abzugreifen.

Login-Seite mit Phishing-Formular, die Benutzer zur Eingabe von E-Mail-Adresse und Passwort auffordert, um angeblich eine Datei herunterzuladen, aber tatsächlich deren Zugangsdaten stiehlt.

Login-Seite mit Phishing-Formular, die Benutzer zur Eingabe von E-Mail-Adresse und Passwort auffordert, um angeblich eine Datei herunterzuladen, aber tatsächlich deren Zugangsdaten stiehlt.

Wenn Opfer versuchen, sich anzumelden, werden ihre Benutzernamen und Passwörter an https://pbkvklqksxtdrfqkbkhszgkfjntdrf[.]herokuapp[.]com/send-mail gesendet.

Opfer der Kampagne

Wir haben weltweit Ziele für diese Kampagne identifiziert, darunter die folgenden Länder: Russland, Bosnien und Herzegowina, Singapur, USA, Deutschland, Ägypten, Thailand, Türkei, Serbien, Niederlande, Jordanien, Iran, Kasachstan, Portugal und Malaysia.

Statistiken: Spam

Die globalen Spam-Statistiken für 2022 liefern ein klares Bild der sich ständig ändernden Landschaft digitaler Bedrohungen. Es ist wichtig zu verstehen, woher Spam kommt und wie sich seine Verbreitung im Laufe des Jahres entwickelt hat, um effektive Schutzmaßnahmen zu ergreifen.

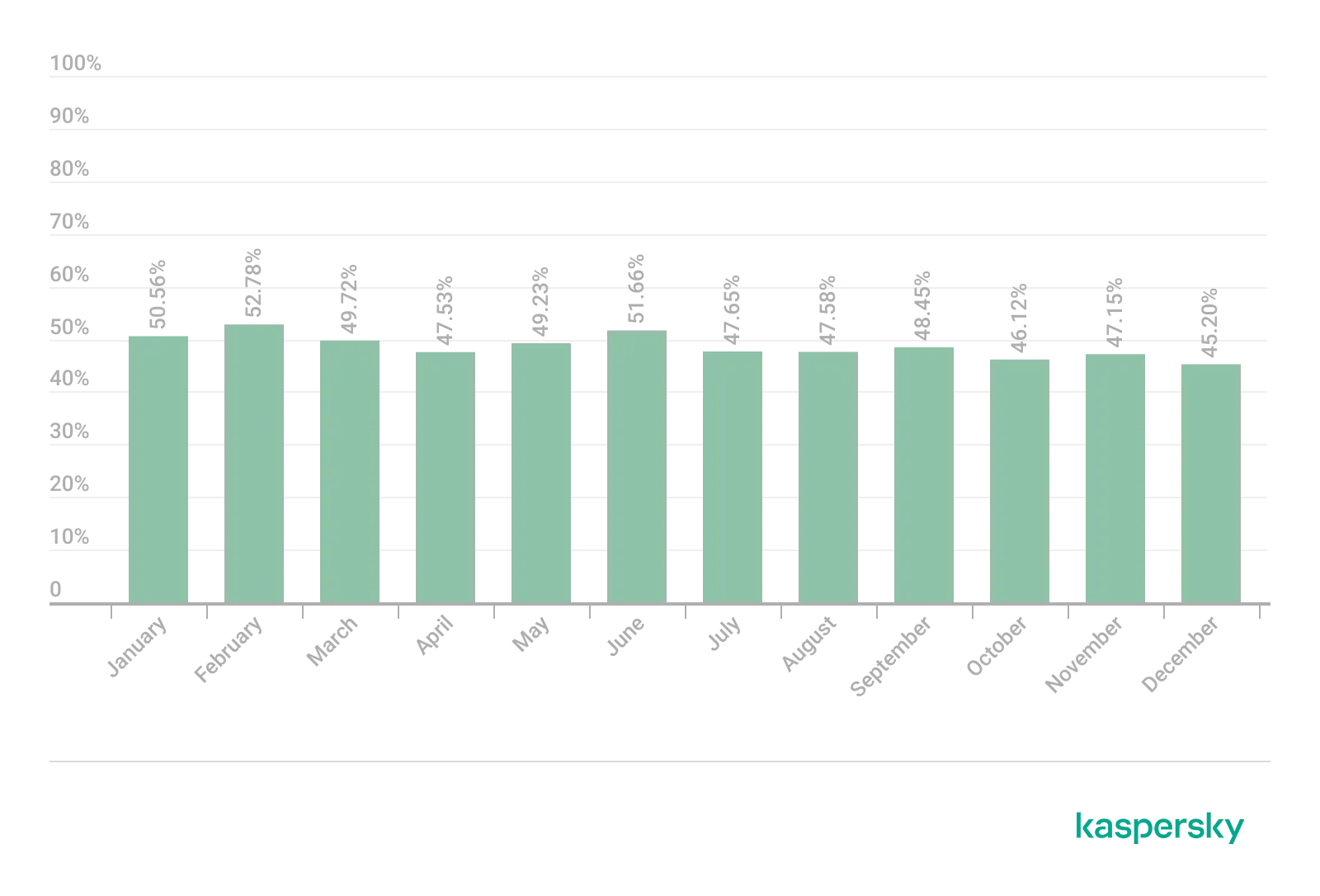

Spam-Anteil im E-Mail-Verkehr

Im Jahr 2022 waren durchschnittlich 48,63 % der E-Mails weltweit Spam, was einem Anstieg von 3,07 Prozentpunkten gegenüber 2021 entspricht. Im Laufe des Jahres ging der Spam-Anteil am globalen E-Mail-Verkehr jedoch allmählich zurück, von 51,02 % im ersten Quartal auf 46,16 % im vierten Quartal.

Diagramm, das den Anteil von Spam am globalen E-Mail-Verkehr im Jahr 2022 nach Quartalen darstellt, beginnend mit einem höheren Wert im Q1 und einem Rückgang bis Q4.

Diagramm, das den Anteil von Spam am globalen E-Mail-Verkehr im Jahr 2022 nach Quartalen darstellt, beginnend mit einem höheren Wert im Q1 und einem Rückgang bis Q4.

Der aktivste Monat in Bezug auf Spam war der Februar 2022, mit einem Anteil von 52,78 % am gesamten E-Mail-Verkehr. Juni lag mit 51,66 % an zweiter Stelle. Dezember war der ruhigste Monat, in dem nur 45,20 % der E-Mails Spam waren.

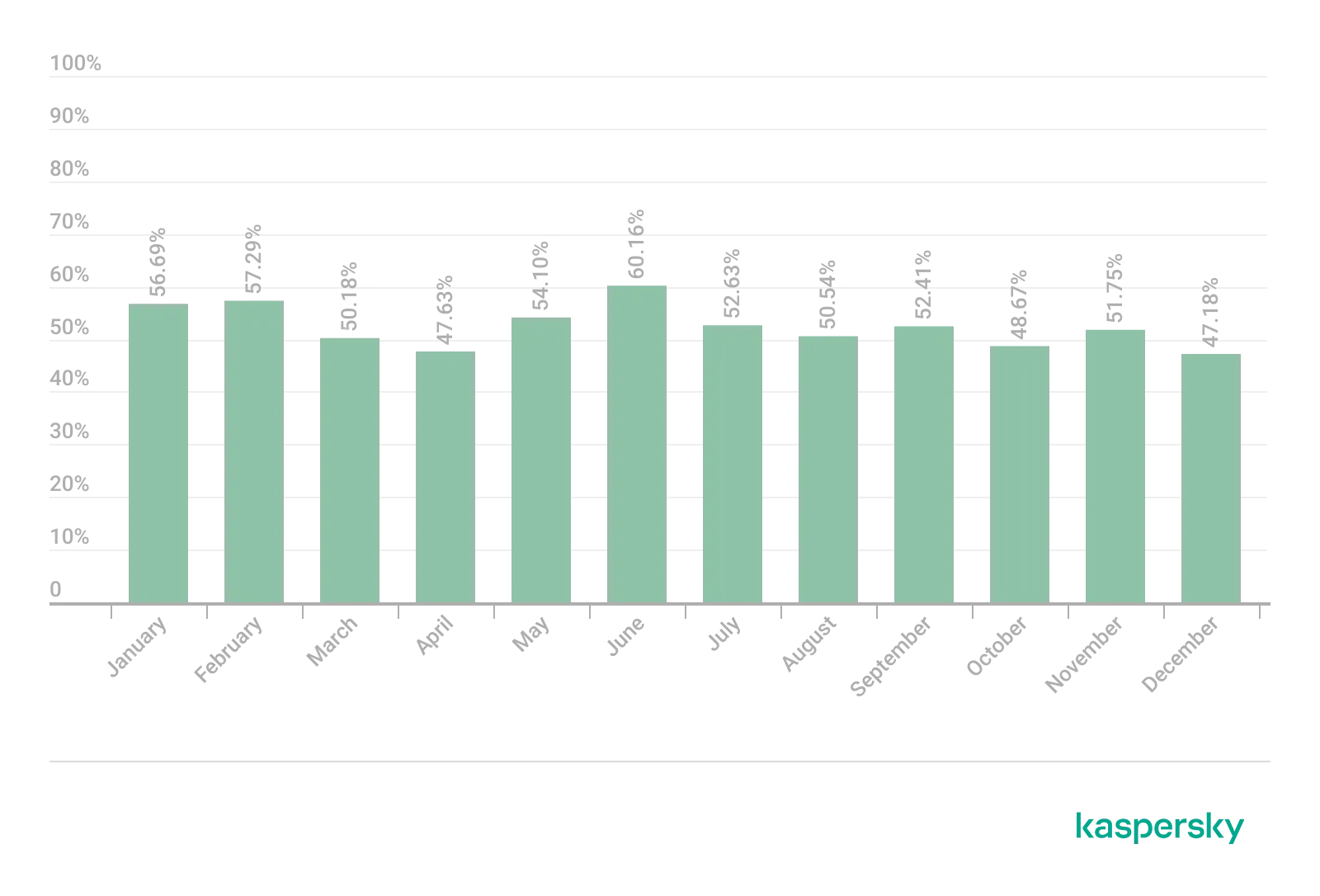

Im RuNet war der Anteil von Spam am E-Mail-Verkehr im Allgemeinen höher als weltweit. Im Jahr 2022 waren durchschnittlich 52,44 % der E-Mails Junk-Mails. Gleichzeitig ist auch hier der Trend einer allmählichen Verschiebung zugunsten legitimer Korrespondenz zu erkennen. Den größten Spam-Anteil im RuNet sahen wir im ersten Quartal mit 54,72 % aller E-Mails, und bis zum vierten Quartal war er auf 49,20 % gesunken.

Diagramm, das den Anteil von Spam am E-Mail-Verkehr im russischen Internet (RuNet) im Jahr 2022 nach Quartalen darstellt, mit höheren Werten als global, aber ähnlichem Abwärtstrend.

Diagramm, das den Anteil von Spam am E-Mail-Verkehr im russischen Internet (RuNet) im Jahr 2022 nach Quartalen darstellt, mit höheren Werten als global, aber ähnlichem Abwärtstrend.

Obwohl das zweite Quartal (53,96 %) in Bezug auf Spam ruhiger war als das erste, war der aktivste Monat im russischen Internetsegment der Juni (60,16 %). Höchstwahrscheinlich wurde der Spam-Anteil im Juni, sowohl in Russland als auch weltweit, durch den Anstieg von Mailings mit Angeboten chinesischer Fabriken beeinflusst, den wir in diesem Monat beobachteten. Und der ruhigste Monat im RuNet war der Dezember (47,18 %), wie auch weltweit.

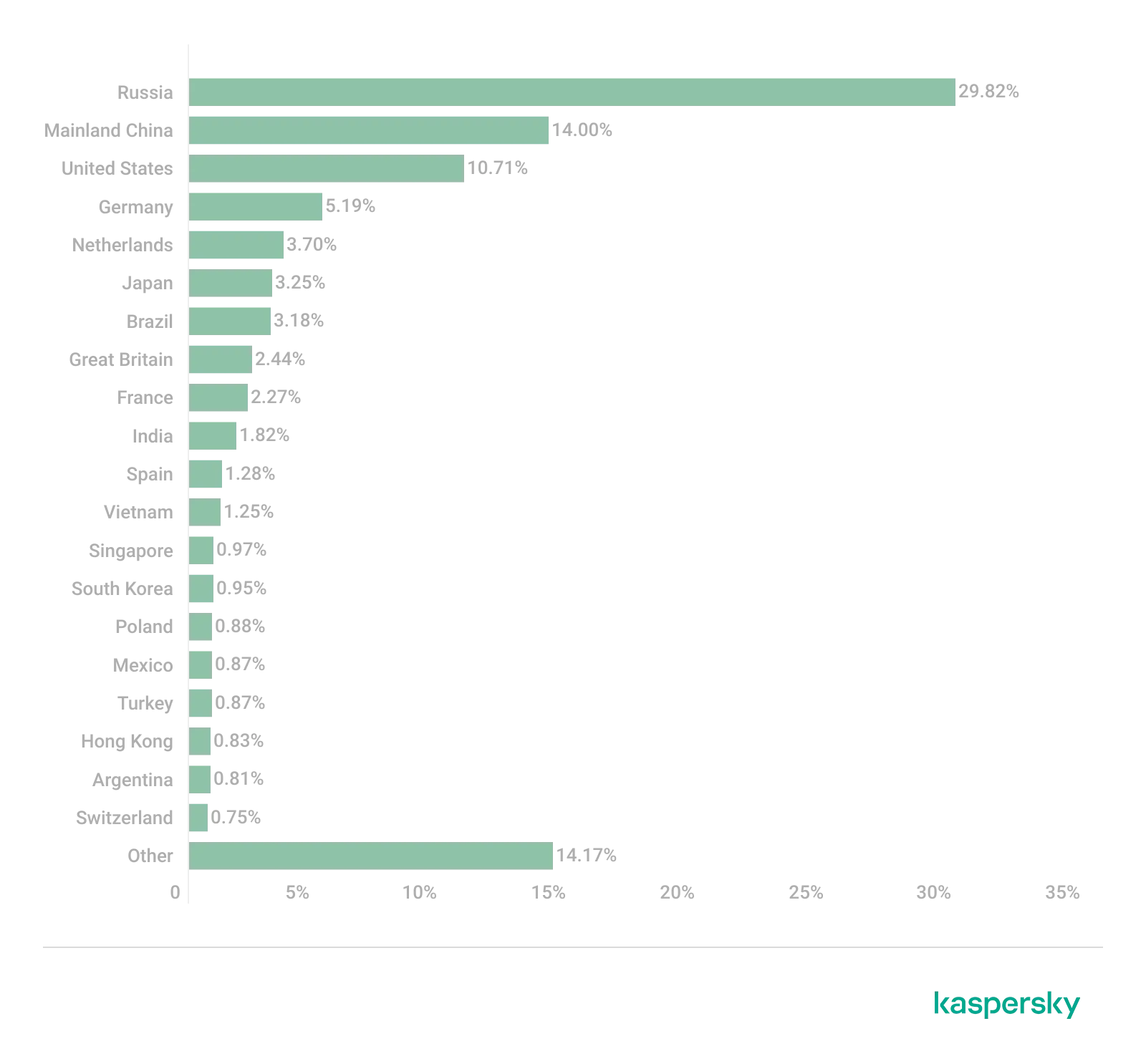

Länder und Gebiete – Quellen von Spam

Im Jahr 2022 wuchs der Anteil von Spam aus Russland weiter, von 24,77 % auf 29,82 %. Deutschland (5,19 %) tauschte Plätze mit Festlandchina (14,00 %), dessen Anteil um 5,27 Prozentpunkte zunahm. Den dritten Platz belegen weiterhin die Vereinigten Staaten (10,71 %).

Top 20 Länder und Gebiete, die im Jahr 2022 die meisten Spam-E-Mails versendeten, mit Russland an der Spitze, gefolgt von China und den USA.

Top 20 Länder und Gebiete, die im Jahr 2022 die meisten Spam-E-Mails versendeten, mit Russland an der Spitze, gefolgt von China und den USA.

Die Niederlande blieben auf dem fünften Platz (3,70 %), ihr Anteil sank im Vergleich zu 2021. Japan (3,25 %) und Brasilien (3,18 %) belegten die Plätze sechs und sieben, deren Anteile um 0,89 bzw. 3,77 Prozentpunkte stiegen. Es folgen das Vereinigte Königreich (2,44 %), Frankreich (2,27 %) und Indien (1,82 %).

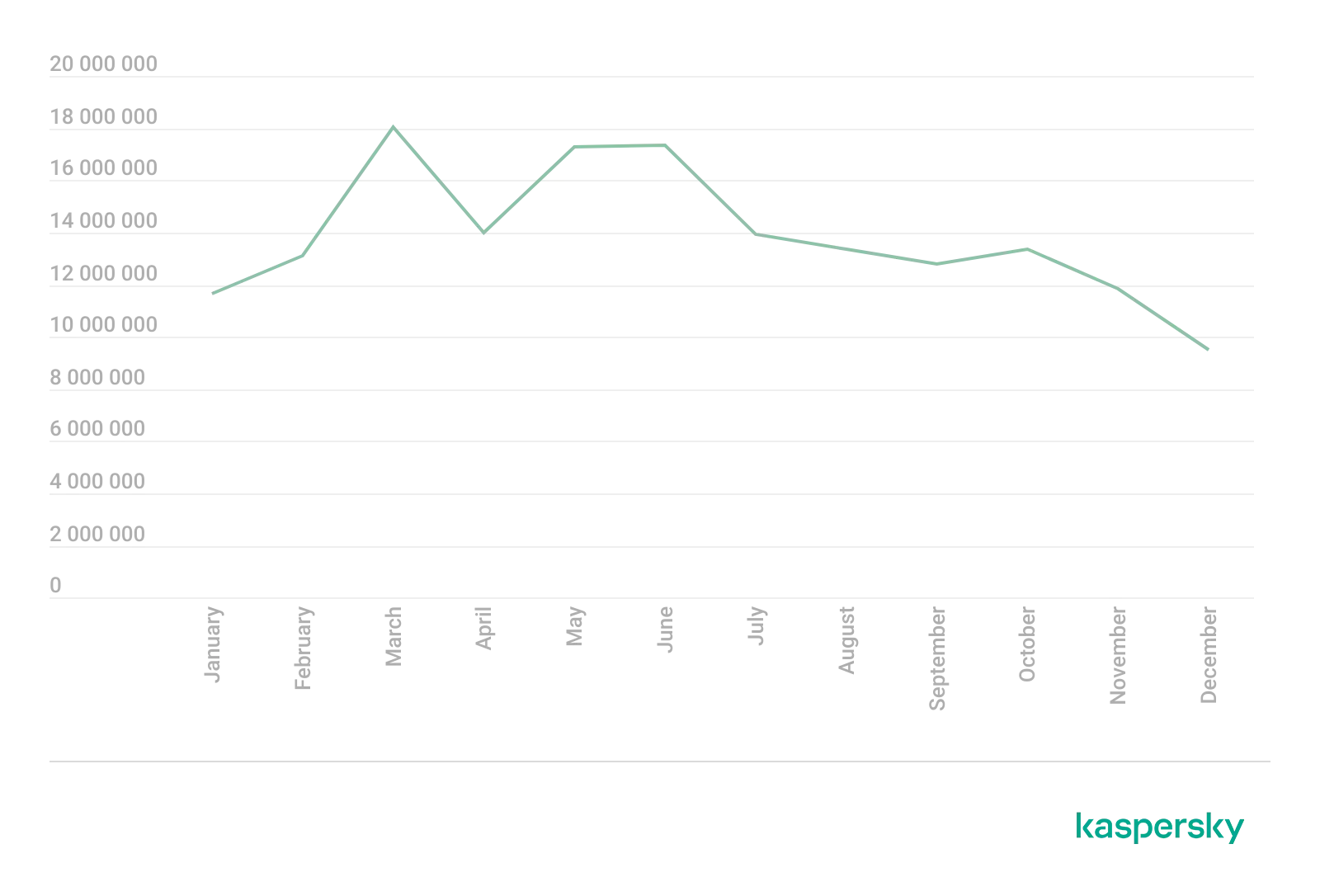

Bösartige E-Mail-Anhänge

Im Jahr 2022 detektierte unser Mail Anti-Virus 166.187.118 bösartige E-Mail-Anhänge. Das ist ein Anstieg von 18 Millionen gegenüber dem Vorjahr. Diese Komponente verursachte die meisten Auslöser im März, Mai und Juni 2022.

Diagramm, das die monatliche Anzahl der von Kaspersky Mail Anti-Virus blockierten bösartigen E-Mail-Anhänge im Jahr 2022 darstellt, mit Spitzenwerten im März, Mai und Juni.

Diagramm, das die monatliche Anzahl der von Kaspersky Mail Anti-Virus blockierten bösartigen E-Mail-Anhänge im Jahr 2022 darstellt, mit Spitzenwerten im März, Mai und Juni.

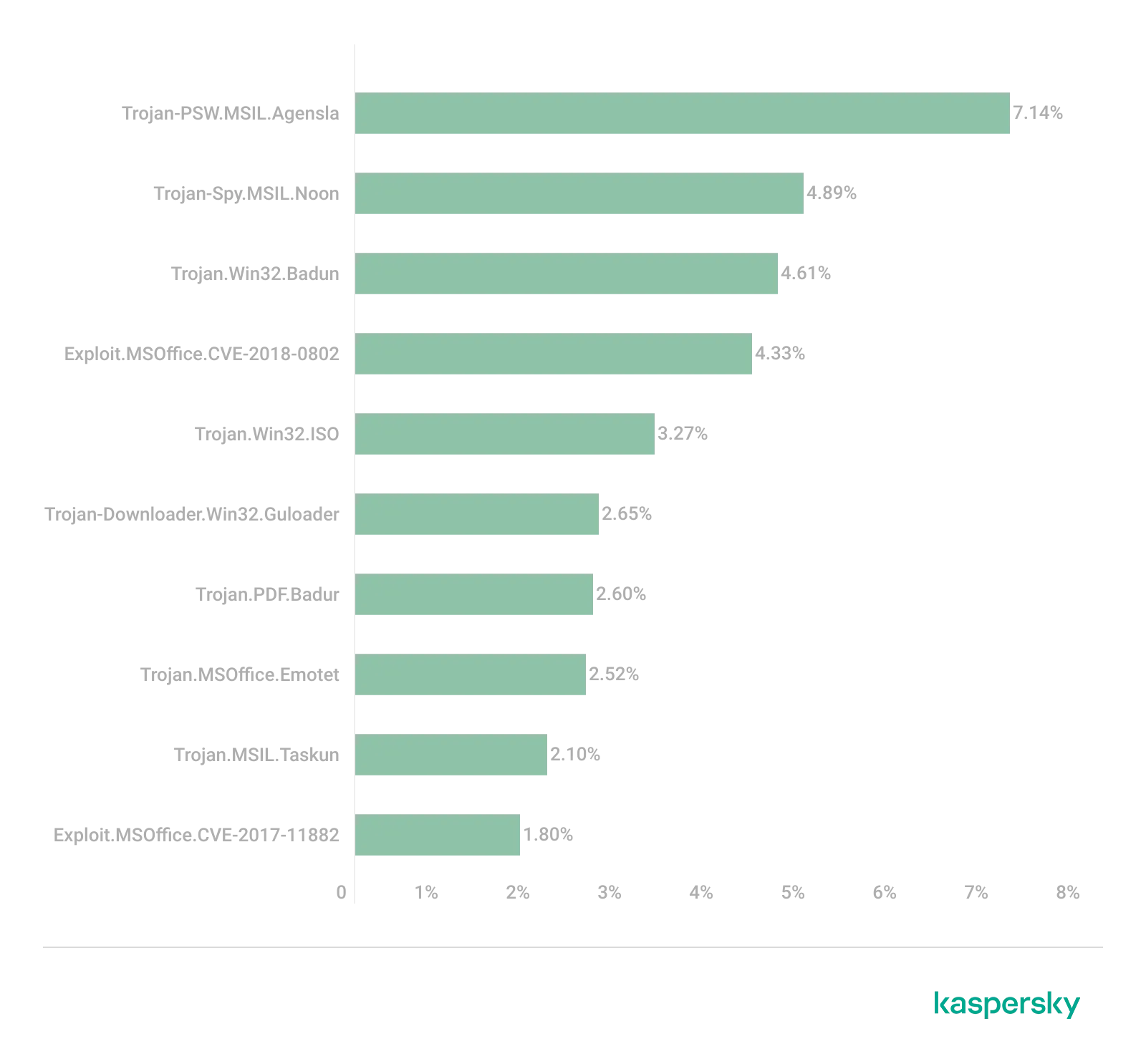

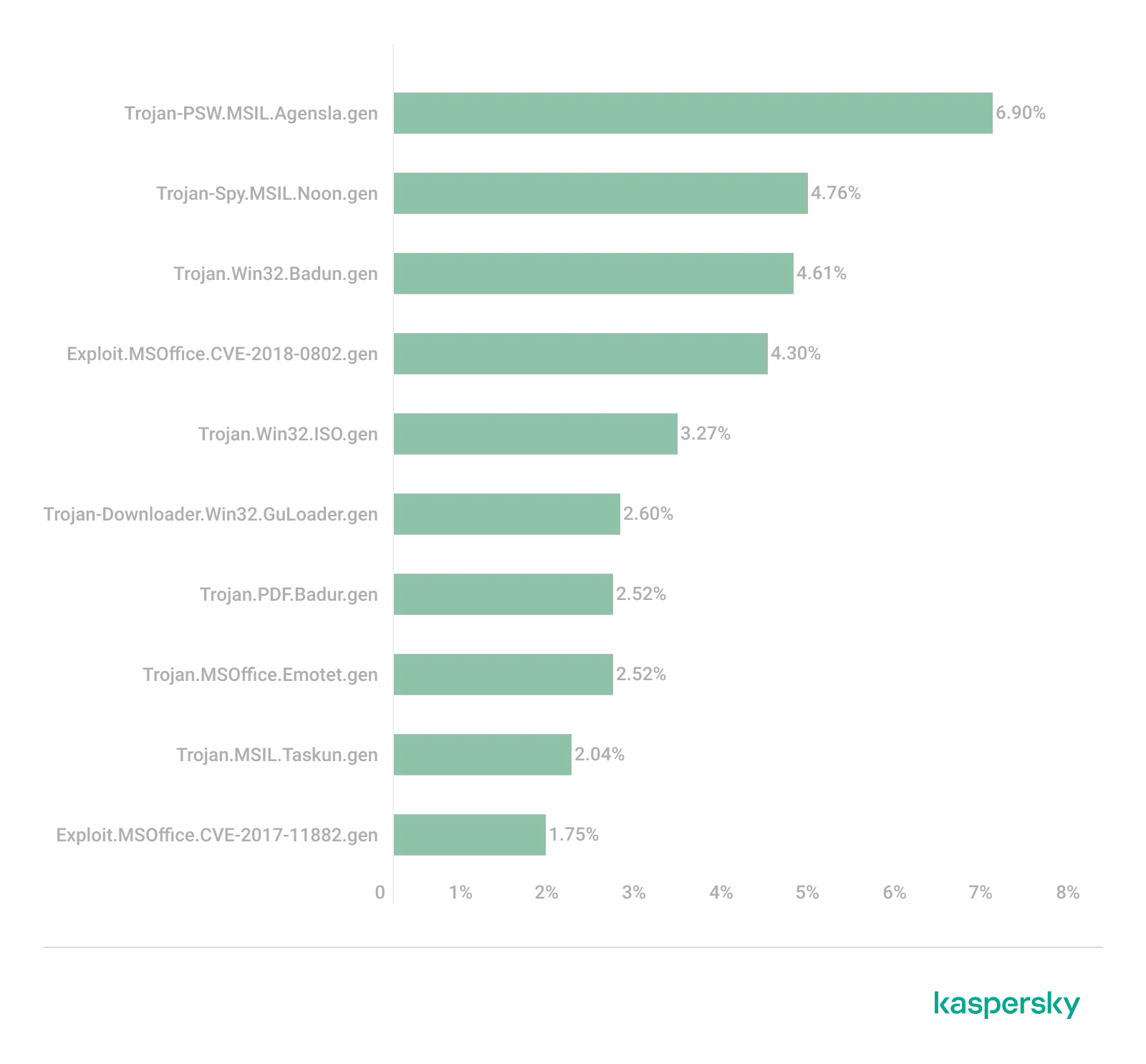

Die häufigsten bösartigen E-Mail-Anhänge im Jahr 2022 waren, wie schon 2021, Agensla Trojaner-Stealer (7,14 %), deren Anteil leicht zurückging. Die Noon-Spyware (4,89 %) rückte auf den zweiten Platz vor, und Badun-Trojaner (4,61 %), die sich als archivierte elektronische Dokumente verbreiteten, fielen auf den dritten Platz zurück. Die vierthäufigste Malware waren Schwachstellen-Exploits CVE-2018-0802 (4,33 %) im Microsoft Equation Editor. Im Jahr 2022 nutzten Angreifer diese deutlich häufiger als CVE-2017-11882-Exploits in derselben Komponente (1,80 %). Diese Schwachstelle war 2021 weiter verbreitet und ist nun auf den zehnten Platz gefallen.

Top 10 Malware-Familien, die 2022 über E-Mail-Anhänge verbreitet wurden, darunter Agensla, Noon und Badun.

Top 10 Malware-Familien, die 2022 über E-Mail-Anhänge verbreitet wurden, darunter Agensla, Noon und Badun.

ISO-Trojaner (3,27 %), die in Form von Disk-Images verschickt wurden, rückten auf Platz fünf vor, und an sechster Stelle stand die Downloader-Familie Guloader (2,65 %), die ferngesteuerte Malware auf die Geräte der Opfer liefert. Dicht gefolgt von der Badur-Familie (2,60 %), PDF-Dateien mit Links zu Webressourcen mit fragwürdigem Inhalt, und an achter Stelle steht das berüchtigte Emotet-Botnetz (2,52 %). Die Strafverfolgungsbehörden hatten dieses Anfang 2021 stillgelegt, aber im Herbst stellten die Angreifer die Infrastruktur wieder her und verbreiteten es 2022 aktiv. In jüngster Zeit wurde Emotet verwendet, um andere Malware auf die Geräte der Opfer zu liefern, insbesondere Ransomware. Die neuntbeliebteste Familie war Taskun (2,10 %), die bösartige Aufgaben im Aufgabenplaner erstellt.

Top 10 Arten von Malware, die 2022 über E-Mail-Anhänge verbreitet wurden, einschließlich Trojaner-Stealer, Spyware und verschiedene Exploits.

Top 10 Arten von Malware, die 2022 über E-Mail-Anhänge verbreitet wurden, einschließlich Trojaner-Stealer, Spyware und verschiedene Exploits.

Die Liste der häufigsten über E-Mail versendeten Malware entspricht in der Regel der Liste der Familien. Wie 2021 verbreiteten Angreifer hauptsächlich dieselben Instanzen aus den TOP-10-Familien.

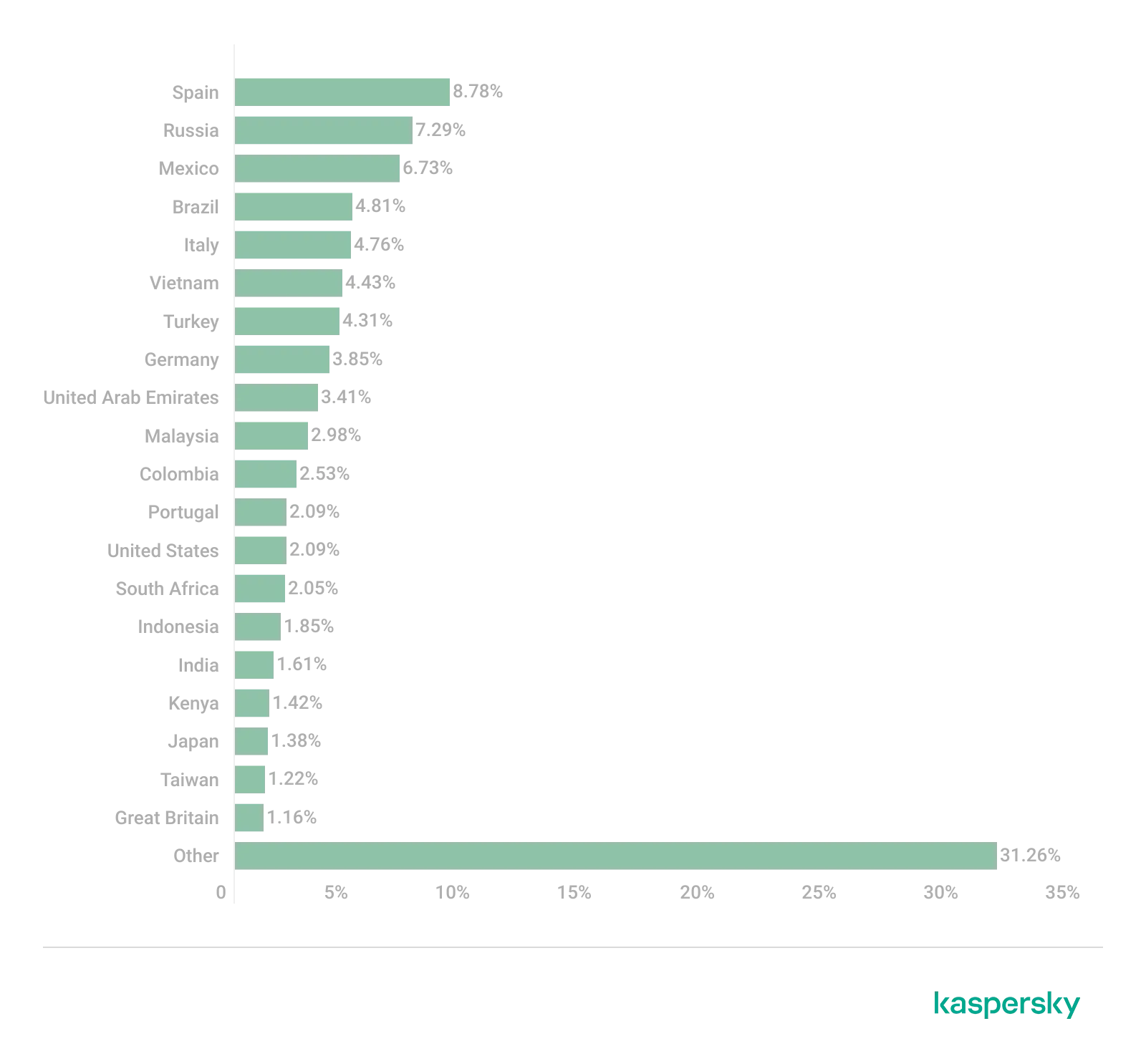

Länder und Gebiete – Ziele bösartiger E-Mails

Spanien bleibt 2022 der Spitzenreiter bei den blockierten bösartigen Anhängen (8,78 %), was einen leichten Rückgang gegenüber 2021 (9,32 %) darstellt. Der Anteil Russlands (7,29 %) stieg hingegen leicht an. Den dritten Platz belegte Mexiko (6,73 %) und den vierten Platz Brasilien (4,81 %), dessen Anteil gegenüber dem vorherigen Berichtszeitraum praktisch unverändert blieb.

Top 20 Länder und Gebiete, die 2022 am häufigsten von bösartigen E-Mails angegriffen wurden, mit Spanien an der Spitze, gefolgt von Russland und Mexiko.

Top 20 Länder und Gebiete, die 2022 am häufigsten von bösartigen E-Mails angegriffen wurden, mit Spanien an der Spitze, gefolgt von Russland und Mexiko.

In Italien wurden 2022 4,76 % aller erkannten bösartigen Anhänge blockiert. Das Land wird gefolgt von Vietnam (4,43 %) und der Türkei (4,31 %). Der Prozentsatz der Mail Anti-Virus-Erkennungen auf Computern von Nutzern aus Deutschland (3,85 %) sank weiter. Der Anteil in den Vereinigten Arabischen Emiraten (3,41 %) sank ebenfalls leicht auf den neunten Platz, während Malaysia (2,98 %) auf dem zehnten Platz blieb.

Statistiken: Phishing

Im Jahr 2022 stieg die Zahl der Phishing-Angriffe deutlich an. Unser Anti-Phishing-System verhinderte 507.851.735 Versuche, einem Phishing-Link zu folgen, was ungefähr dem Doppelten der Zahl von 2021 entspricht. Diese Zahlen unterstreichen die Notwendigkeit erhöhter Wachsamkeit und robuster Sicherheitslösungen.

Karte der Phishing-Angriffe

Im Jahr 2022 änderte sich die Geographie der Phishing-Angriffe dramatisch. Versuche, Phishing-Links anzuklicken, wurden am häufigsten auf Geräten aus Vietnam (17,03 %) blockiert. Im Jahr 2021 gehörte dieses Land nicht zu den TOP 10 der am meisten angegriffenen Länder und Gebiete. Macau liegt mit 13,88 % an zweiter Stelle, ebenfalls nicht in der Rangliste des Vorjahres vertreten. Madagaskar liegt mit 12,04 % an dritter Stelle, das 2021 noch auf Platz sieben war. Neben Vietnam und Macau erschienen Algerien (11,05 %), Malawi (10,91 %) und Marokko (10,43 %) an der Spitze der Liste der am meisten angegriffenen Länder und Gebiete. Ecuador (11,05 %) rückte auf den fünften Platz vor, während Brunei (10,59 %) um einen Platz auf den siebten Platz zurückfiel. Brasilien (10,57 %) und Portugal (10,33 %) rückten vom ersten bzw. dritten Platz auf den achten bzw. zehnten Platz vor, und Frankreich, das 2021 an zweiter Stelle stand, verließ die TOP 10.

Top 10 Länder und Gebiete nach Anteil der angegriffenen Nutzer:

| Land/Gebiet | **Anteil der angegriffenen Nutzer*** |

|---|---|

| Vietnam | 17,03% |

| Macau | 13,88% |

| Madagaskar | 12,04% |

| Algerien | 11,05% |

| Ecuador | 11,05% |

| Malawi | 10,91% |

| Brunei | 10,59% |

| Brasilien | 10,57% |

| Marokko | 10,43% |

| Portugal | 10,33% |

* Anteil der Nutzer, die auf Phishing gestoßen sind, an der Gesamtzahl der Kaspersky-Nutzer in diesem Land/Gebiet, 2022

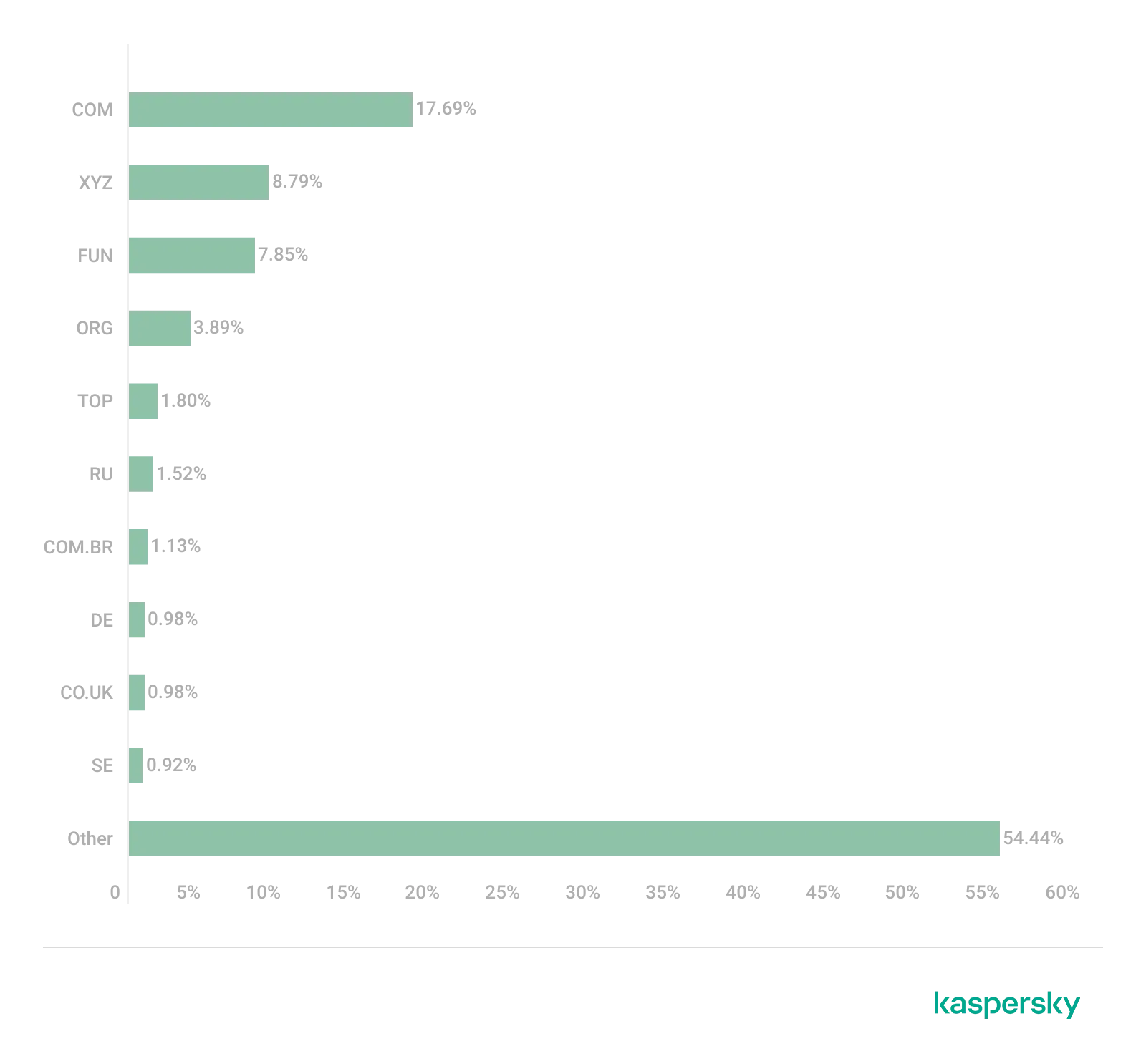

Top-Level-Domains

Wie in den Vorjahren wurden die meisten Phishing-Seiten in der .COM-Domain-Zone gehostet, deren Anteil sich jedoch fast halbierte, von 31,55 % auf 17,69 %. Die .XYZ-Zone blieb an zweiter Stelle (8,79 %), deren Anteil ebenfalls zurückging. Die dritthäufigste Domain unter Angreifern war .FUN (7,85 %), die zuvor nicht ihre Aufmerksamkeit erregt hatte. Die Domain wird mit Unterhaltungsinhalten in Verbindung gebracht, was vielleicht die Betrüger dazu veranlasste, sie zu nutzen.

Häufigste Top-Level-Domains, die 2022 für Phishing-Seiten genutzt wurden, mit .COM an der Spitze, gefolgt von .XYZ und .FUN.

Häufigste Top-Level-Domains, die 2022 für Phishing-Seiten genutzt wurden, mit .COM an der Spitze, gefolgt von .XYZ und .FUN.

Die Domains .ORG (3,89 %) und .TOP (1,80 %) tauschten im Vergleich zu 2021 die Plätze, blieben aber auf dem vierten und fünften Platz. Darüber hinaus gehörten zu den zehn am meisten nachgefragten Domainzonen unter Cyberkriminellen: .RU (1,52 %), .COM.BR (1,13 %), .DE (0,98 %), .CO.UK (0,98 %) und .SE (0,92 %).

Von Phishing-Angriffen betroffene Organisationen

Das Ranking der von Phishern angegriffenen Organisationen basiert auf der Auslösung der deterministischen Komponente im Anti-Phishing-System auf Benutzercomputern. Die Komponente erkennt alle Seiten mit Phishing-Inhalten, die der Benutzer versucht hat, über einen Link in einer E-Mail-Nachricht oder im Web zu öffnen, solange Links zu diesen Seiten in der Kaspersky-Datenbank vorhanden sind.

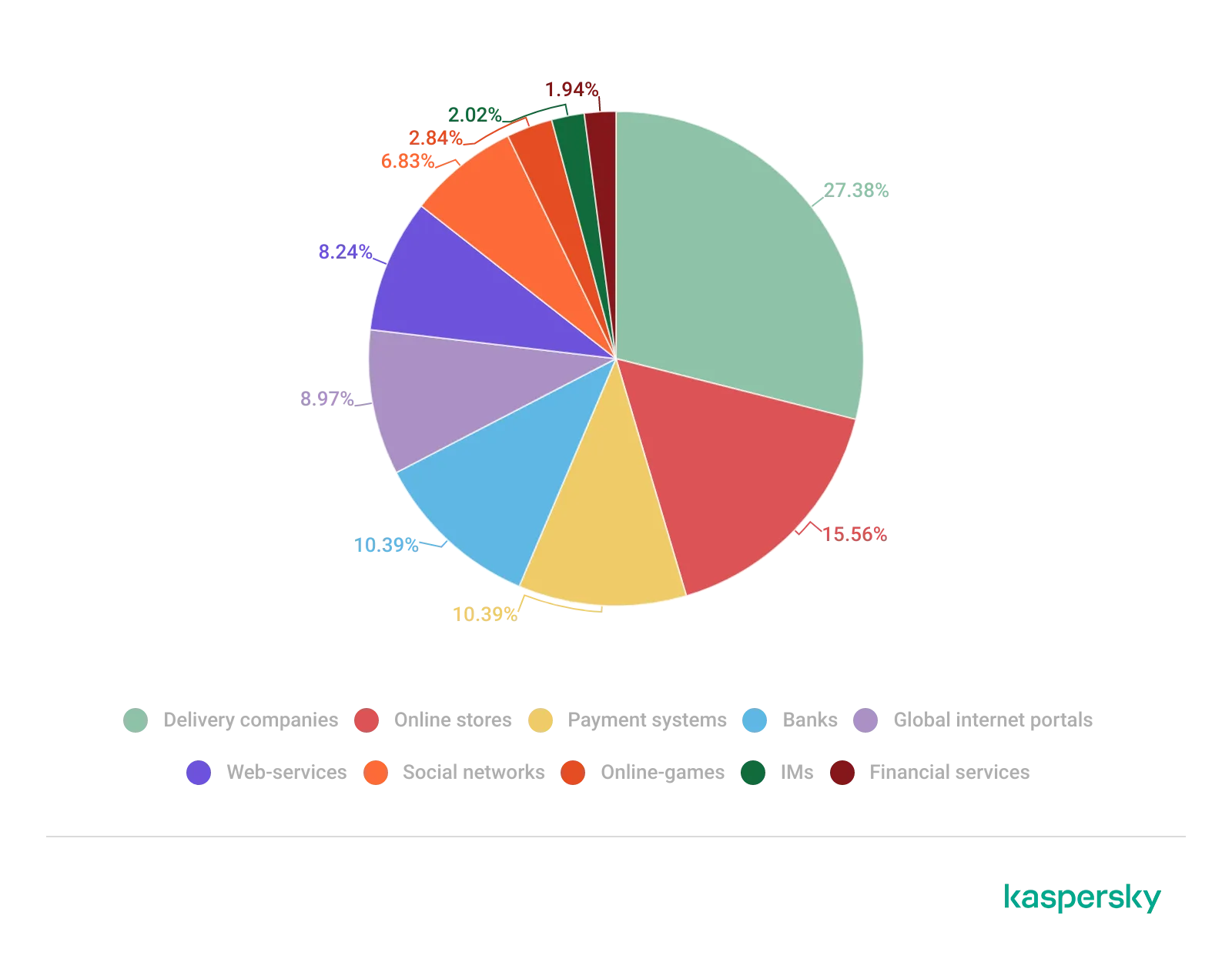

Im Jahr 2022 hatten Seiten, die Lieferdienste nachahmen, den höchsten Prozentsatz an Klicks auf Phishing-Links, die von unseren Lösungen blockiert wurden (27,38 %). Online-Shops (15,56 %), die während der Pandemie bei Angreifern beliebt waren, belegten den zweiten Platz. Zahlungssysteme (10,39 %) und Banken (10,39 %) belegten den dritten bzw. vierten Platz.

Verteilung der 2022 von Phishern angegriffenen Organisationen nach Kategorien, mit Lieferdiensten und Online-Shops an der Spitze, gefolgt von Zahlungssystemen und Banken.

Verteilung der 2022 von Phishern angegriffenen Organisationen nach Kategorien, mit Lieferdiensten und Online-Shops an der Spitze, gefolgt von Zahlungssystemen und Banken.

Der Anteil globaler Internetportale (8,97 %) halbierte sich fast, wobei fast ebenso viele Phishing-Ressourcen auf Nutzer kleinerer Webdienste (8,24 %) abzielten. Soziale Netzwerke (6,83 %), Online-Spiele (2,84 %), Messenger (2,02 %) und Finanzdienstleistungen (1,94 %) runden die TOP 10 der Kategorien von Websites ab, die für Kriminelle von Interesse sind.

Hijacking von Telegram-Konten

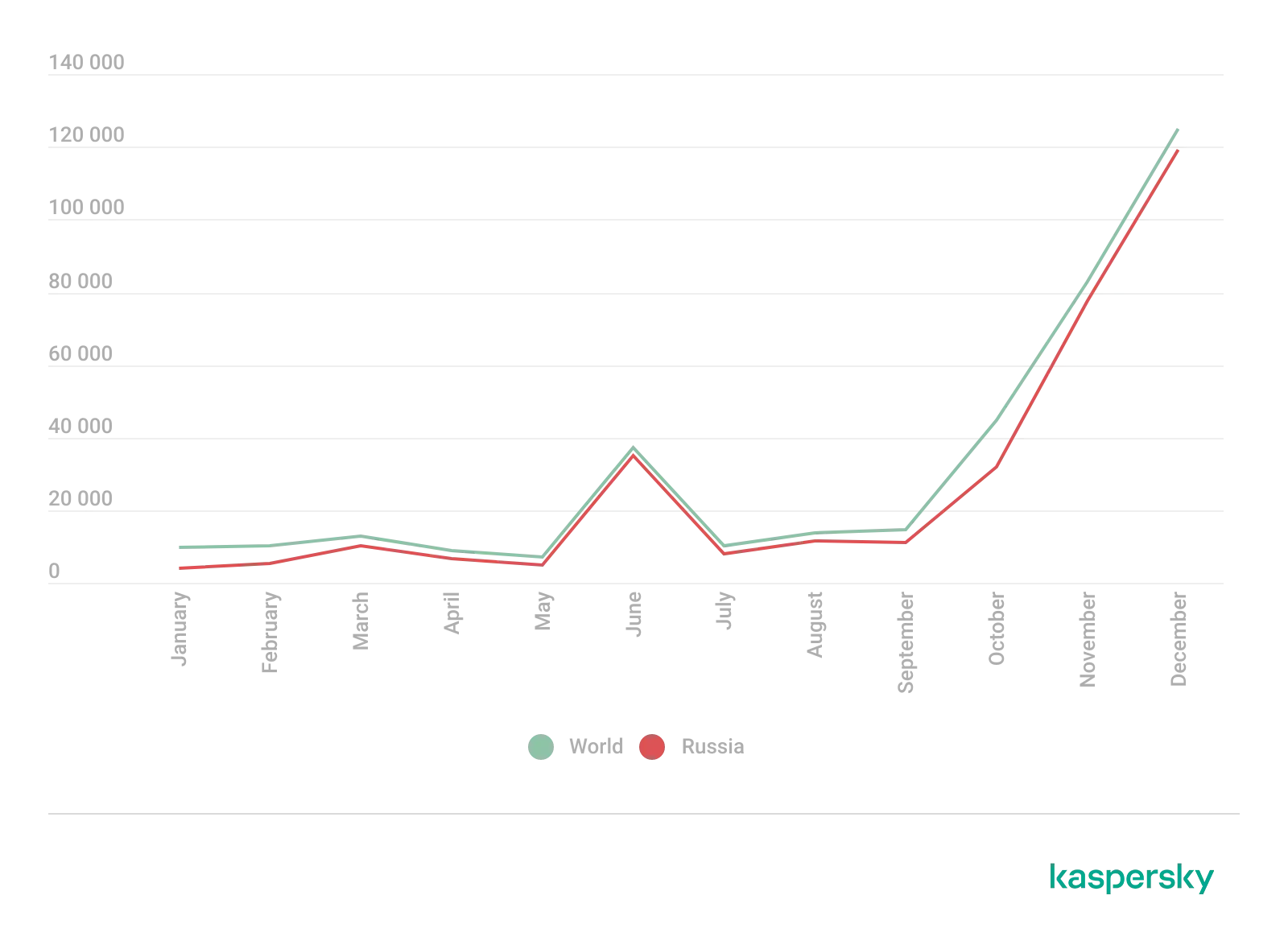

Im Jahr 2022 stoppten unsere Lösungen 378.496 Phishing-Links, die darauf abzielten, Telegram-Konten zu kapern. Abgesehen von einem Anstieg der Phishing-Aktivitäten im Juni, als die Zahl der blockierten Links 37.000 überschritt, waren die ersten drei Quartale relativ ruhig. Bis Ende des Jahres stieg die Zahl der Phishing-Angriffe auf die Nutzer des Messengers jedoch dramatisch an, auf 44.700 im Oktober, 83.100 im November und 125.000 im Dezember. Dieser Anstieg ist höchstwahrscheinlich auf mehrere groß angelegte Kampagnen zur Kompromittierung von Telegram-Konten zurückzuführen, die wir Ende 2022 beobachtet haben.

Diagramm, das die Anzahl der Klicks auf Phishing-Links zur Kompromittierung von Telegram-Konten weltweit und speziell in Russland im Jahresverlauf 2022 zeigt, mit einem deutlichen Anstieg zum Jahresende.

Diagramm, das die Anzahl der Klicks auf Phishing-Links zur Kompromittierung von Telegram-Konten weltweit und speziell in Russland im Jahresverlauf 2022 zeigt, mit einem deutlichen Anstieg zum Jahresende.

Es ist bemerkenswert, dass die Mehrheit der Phishing-Angriffe auf Nutzer aus Russland abzielte. Während in den ersten Monaten des Jahres 2022 ihr Anteil etwa die Hälfte der weltweiten Angriffe ausmachte, wurden ab März 70–90 % aller Versuche, Phishing-Links von Telegram-Nutzern zu folgen, von russischen Nutzern unternommen.

Phishing in Messengerdiensten

Statistiken zu Messenger-basiertem Phishing basieren auf anonymisierten Daten der Komponente “Sicheres Messaging” von Kaspersky Internet Security für Android, die von Nutzern dieser Lösung freiwillig bereitgestellt wurden. “Sicheres Messaging” scannt eingehende Nachrichten und blockiert Versuche, Phishing- oder anderweitig bösartigen Links darin zu folgen.

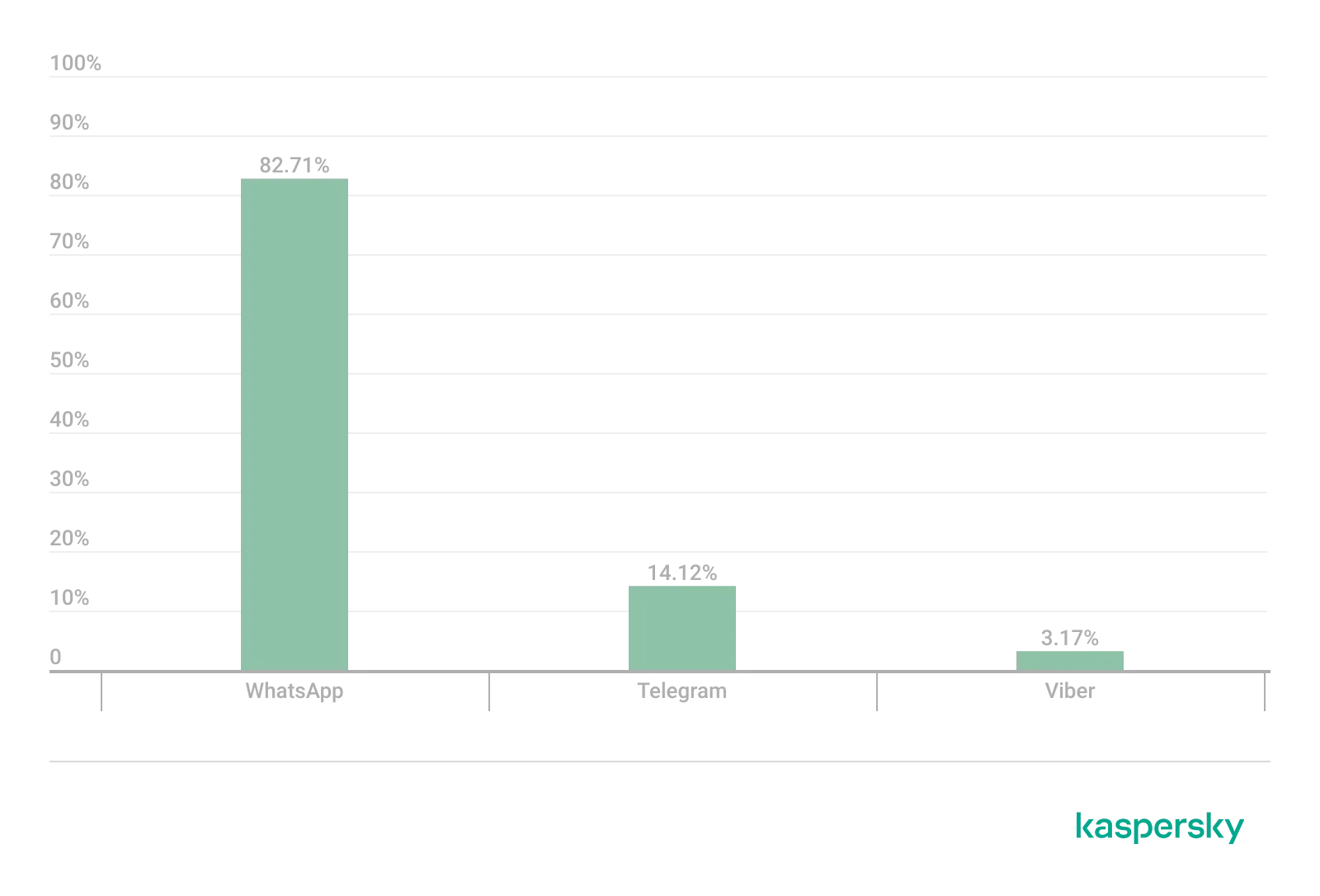

Im Jahr 2022 blockierte unsere mobile Lösung 360.185 Versuche, auf Phishing-Links aus Messengern zu klicken. Davon stammten 82,71 % von WhatsApp, 14,12 % von Telegram und weitere 3,17 % von Viber.

Verteilung der von der Komponente "Sicheres Messaging" blockierten Links nach Messengerdienst im Jahr 2022, wobei WhatsApp den größten Anteil an Phishing-Angriffen aufweist.

Verteilung der von der Komponente "Sicheres Messaging" blockierten Links nach Messengerdienst im Jahr 2022, wobei WhatsApp den größten Anteil an Phishing-Angriffen aufweist.

Die Phishing-Aktivitäten auf WhatsApp gingen seit 2021 leicht zurück. Im Durchschnitt blockierte die Komponente “Sicheres Messaging” 816 Klicks auf betrügerische Links pro Tag. Die erste Jahreshälfte war die turbulenteste, und im dritten Quartal nahm die Phishing-Aktivität im Messenger stark ab.

Diagramm, das die Dynamik der Phishing-Aktivitäten auf WhatsApp im Jahr 2022 zeigt, dargestellt als wöchentliche Anzahl erkannter Links, mit einem Rückgang in der zweiten Jahreshälfte.

Diagramm, das die Dynamik der Phishing-Aktivitäten auf WhatsApp im Jahr 2022 zeigt, dargestellt als wöchentliche Anzahl erkannter Links, mit einem Rückgang in der zweiten Jahreshälfte.

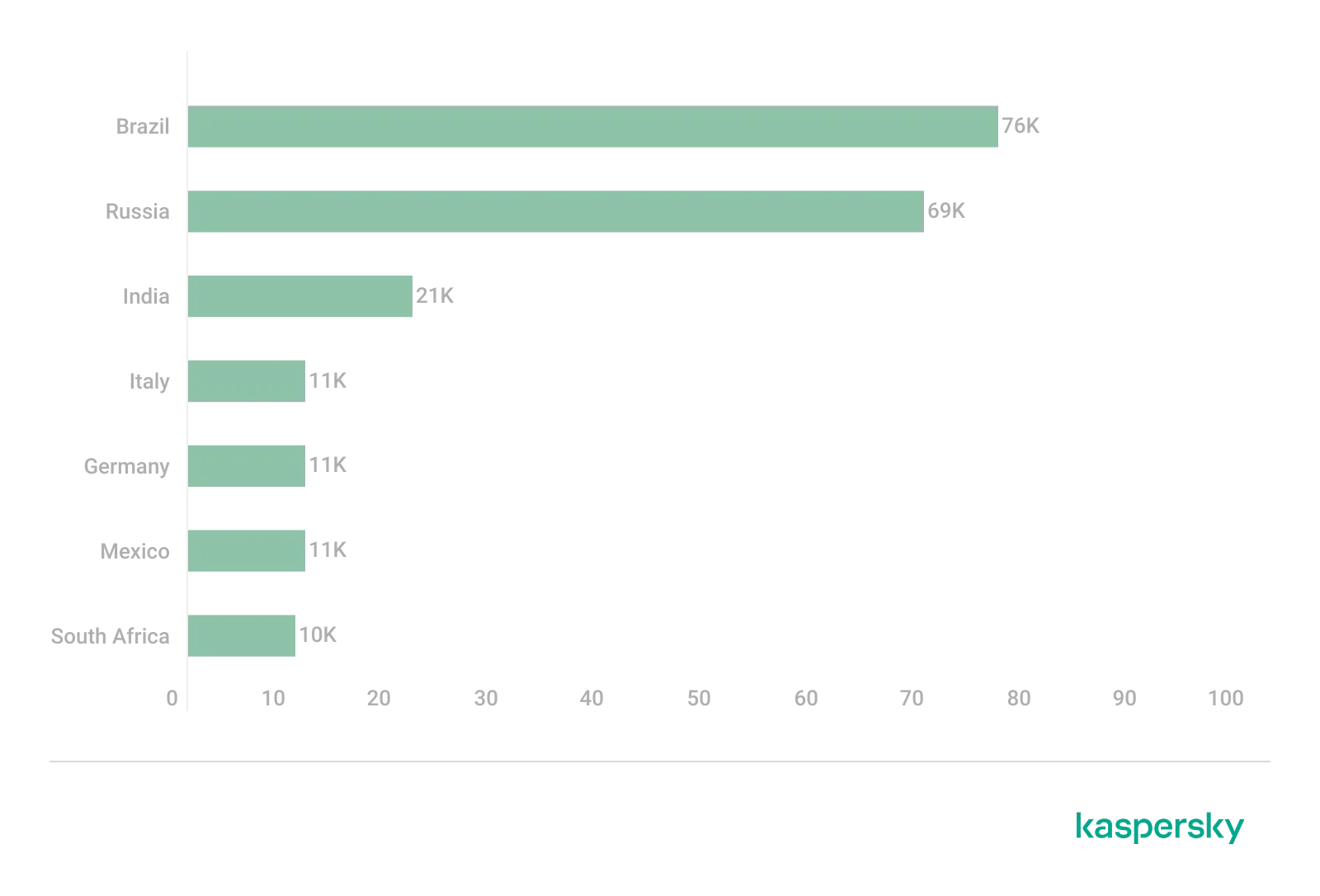

Die größte Anzahl von Phishing-Versuchen auf WhatsApp, etwa 76.000, wurde in Brasilien registriert. Russland liegt an zweiter Stelle, wo im Laufe des Jahres die Komponente “Chat-Schutz” 69.000 Versuche, auf betrügerische Ressourcen aus dem Messenger zuzugreifen, verhinderte.

Top 7 Länder und Gebiete, in denen Nutzer 2022 am häufigsten auf Phishing-Links in WhatsApp geklickt haben, mit Brasilien und Russland an der Spitze.

Top 7 Länder und Gebiete, in denen Nutzer 2022 am häufigsten auf Phishing-Links in WhatsApp geklickt haben, mit Brasilien und Russland an der Spitze.

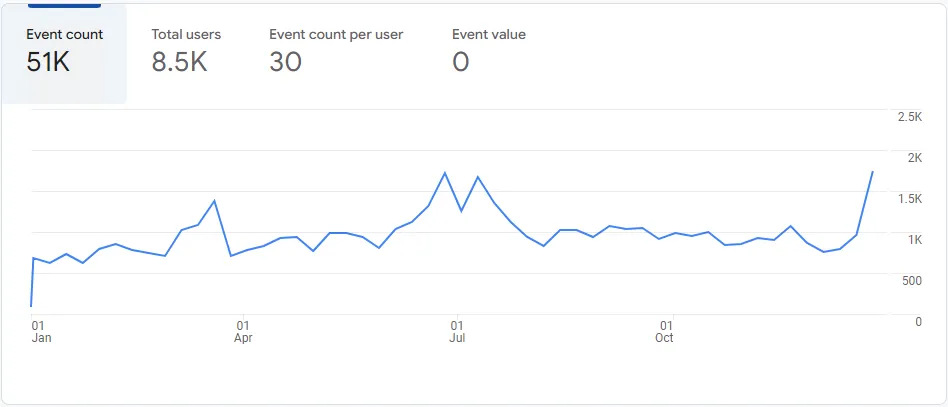

Im Gegensatz zu WhatsApp verdreifachte sich die Zahl der Phishing-Angriffe auf Telegram im Jahr 2022 im Vergleich zum vorherigen Berichtszeitraum fast. Im Durchschnitt blockierten unsere Lösungen 140 Versuche, Phishing-Links in diesem Messenger pro Tag zu folgen. Der Höhepunkt der Aktivität lag Ende Juni und Anfang Juli, als die Zahl der blockierten Klicks über 1.500 pro Woche hätte überschreiten können. Die Phishing-Aktivität auf Telegram stieg auch Ende des Jahres stark an.

Diagramm, das die Dynamik der Phishing-Aktivitäten auf WhatsApp im Jahr 2022 zeigt, dargestellt als wöchentliche Anzahl erkannter Links, mit einem Rückgang in der zweiten Jahreshälfte.

Diagramm, das die Dynamik der Phishing-Aktivitäten auf WhatsApp im Jahr 2022 zeigt, dargestellt als wöchentliche Anzahl erkannter Links, mit einem Rückgang in der zweiten Jahreshälfte.

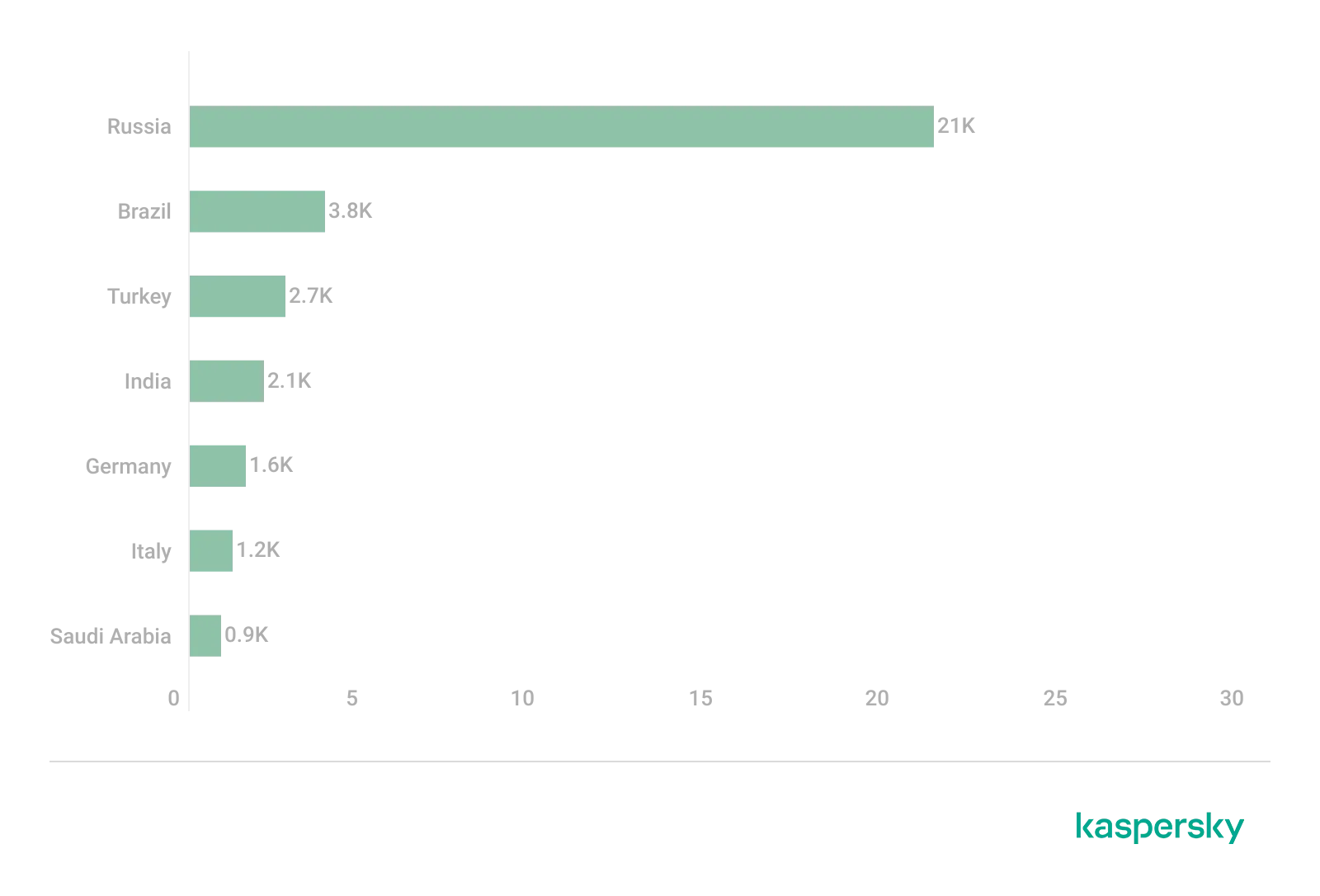

In Russland registrierten wir die größte Anzahl (21.000) von Versuchen, einen Link zu betrügerischen Ressourcen von Telegram anzuklicken. Den zweiten Platz belegte Brasilien, wo 3.800 Klicks blockiert wurden.

Top 7 Länder und Gebiete, in denen Nutzer 2022 am häufigsten auf Phishing-Links aus Telegram geklickt haben, mit Russland an der Spitze, gefolgt von Brasilien.

Top 7 Länder und Gebiete, in denen Nutzer 2022 am häufigsten auf Phishing-Links aus Telegram geklickt haben, mit Russland an der Spitze, gefolgt von Brasilien.

Fazit

Krisenzeiten schaffen die Voraussetzungen für das Gedeihen der Kriminalität, auch online. Betrügereien, die Entschädigungen und Auszahlungen von Regierungsbehörden, großen Unternehmen und Banken versprechen, werden voraussichtlich auch im nächsten Jahr bei Cyberkriminellen beliebt bleiben. Die Unvorhersehbarkeit des Devisenmarktes und der Rückzug einzelner Unternehmen aus den Märkten bestimmter Länder werden voraussichtlich die Zahl der Betrügereien im Zusammenhang mit Online-Einkäufen beeinflussen. Gleichzeitig wird das COVID-19-Thema, das 2020 und 2021 bei Cyberkriminellen beliebt war, aber bereits 2022 zu schwinden begann, endgültig seine Relevanz verlieren und durch dringendere globale Themen ersetzt werden.

In jüngster Zeit haben wir einen Anstieg gezielter Phishing-Angriffe festgestellt, bei denen Betrüger nicht sofort mit dem Phishing-Angriff selbst beginnen, sondern erst nach mehreren einführenden E-Mails, in denen eine aktive Korrespondenz mit dem Opfer stattfindet. Dieser Trend wird sich voraussichtlich fortsetzen. Auch im Unternehmenssektor dürften 2023 neue Tricks auftauchen, wobei Angriffe für die Angreifer erhebliche Gewinne generieren.

Angesichts dieser komplexen Bedrohungslandschaft ist es unerlässlich, dass Einzelpersonen und Unternehmen gleichermaßen wachsam bleiben und proaktive Sicherheitsmaßnahmen ergreifen. Nutzen Sie zuverlässige Antivirensoftware wie Kaspersky, seien Sie skeptisch gegenüber unerwarteten Angeboten oder Aufforderungen und schulen Sie sich und Ihre Mitarbeiter regelmäßig über die neuesten Betrugsmaschen. Nur so können wir gemeinsam die digitale Welt sicherer gestalten. Bleiben Sie informiert, bleiben Sie sicher!